Οι χάκερ του Charming Kitten χρησιμοποιούν νέο κακόβουλο λογισμικό «NokNok» για macOS

Οι ερευνητές ασφαλείας παρατήρησαν μια νέα καμπάνια που αποδίδουν στην ομάδα Charming Kitten APT όπου οι χάκερ χρησιμοποίησαν νέο κακόβουλο λογισμικό NokNok που στοχεύει συστήματα macOS.

Η εκστρατεία ξεκίνησε τον Μάιο και βασίζεται σε μια διαφορετική αλυσίδα μόλυνσης από αυτή που παρατηρήθηκε προηγουμένως, με τα αρχεία LNK να αναπτύσσουν τα ωφέλιμα φορτία αντί για τα τυπικά κακόβουλα έγγραφα του Word που παρατηρήθηκαν σε προηγούμενες επιθέσεις από την ομάδα.

Το Charming Kitten είναι επίσης γνωστό ως APT42 ή Phosphorus και έχει ξεκινήσει τουλάχιστον 30 επιχειρήσεις σε 14 χώρες από το 2015, σύμφωνα με το Mandiant.

Η

Google

έχει συνδέσει τον παράγοντα της απειλής με το ιρανικό κράτος, πιο συγκεκριμένα, το Σώμα των Φρουρών της Ισλαμικής Επανάστασης (IRGC).

Τον Σεπτέμβριο του 2022, η κυβέρνηση των ΗΠΑ κατάφερε να εντοπίσει και να κατηγορήσει μέλη της ομάδας απειλών.

Αναφορές απόδειξης

ότι ο παράγοντας απειλής έχει πλέον εγκαταλείψει τις μεθόδους μόλυνσης που βασίζονται σε μακροεντολές που περιλαμβάνουν δεμένα έγγραφα του Word και αντ’ αυτού αναπτύσσει αρχεία LNK για να φορτώσει τα ωφέλιμα φορτία τους.

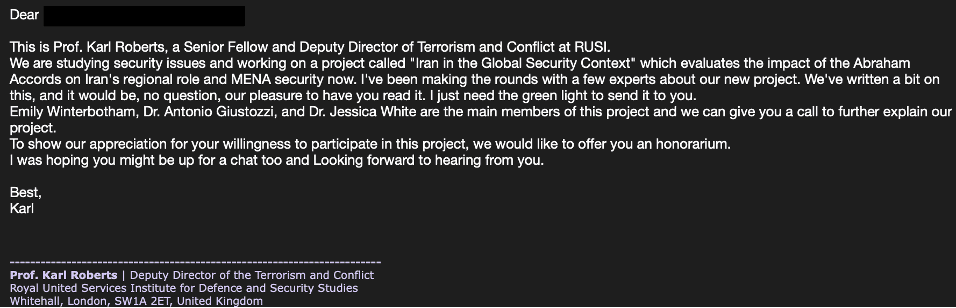

Όσον αφορά τα θέλγητρα

phishing

και τις μεθόδους κοινωνικής μηχανικής που φαίνονται στην εκστρατεία, οι χάκερ παρουσιάστηκαν ως πυρηνικοί εμπειρογνώμονες από τις ΗΠΑ και προσέγγισαν στόχους με την προσφορά να αναθεωρήσουν προσχέδια για θέματα εξωτερικής πολιτικής.

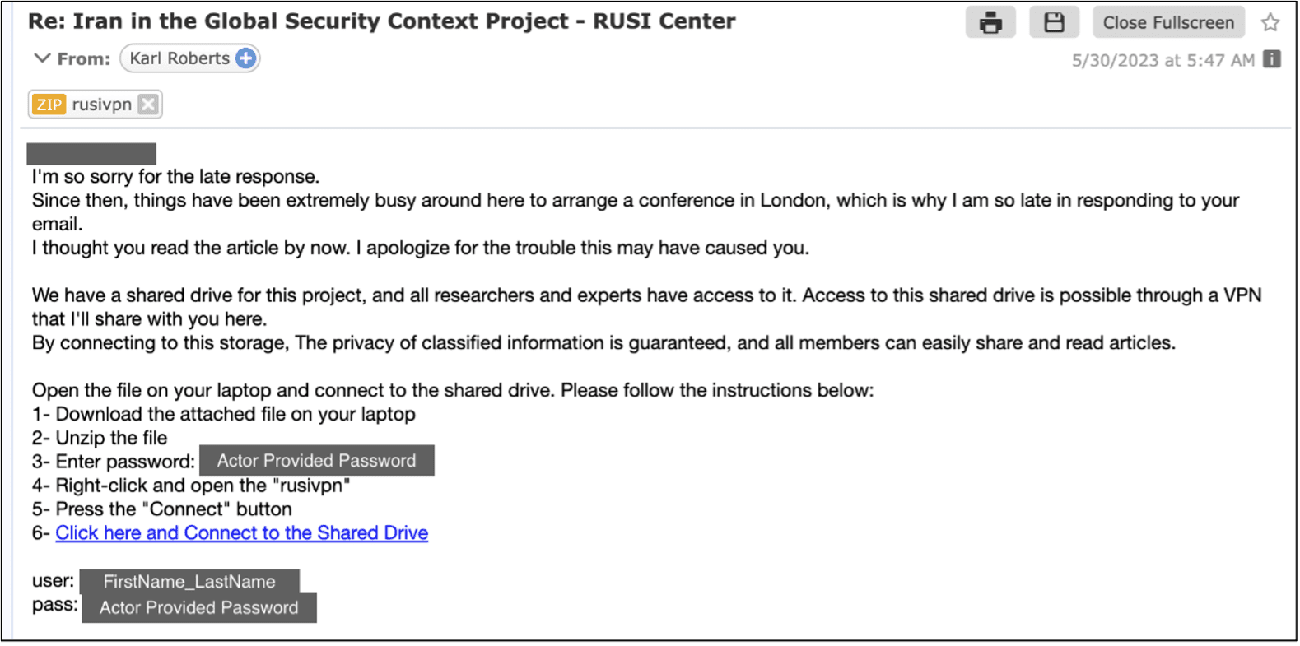

Δείγμα ηλεκτρονικού ταχυδρομείου από την τελευταία καμπάνια Charming Kitten

(απόδειξη)

Σε πολλές περιπτώσεις, οι επιτιθέμενοι εισάγουν άλλα πρόσωπα στη συνομιλία για να προσθέσουν μια αίσθηση νομιμότητας και να δημιουργήσουν μια σχέση με τον στόχο.

Δεύτερο email από άλλη ψεύτικη περσόνα

(απόδειξη)

Η πλαστοπροσωπία του Charming Kitten ή η παραδοχή ψεύτικης περσόνας σε επιθέσεις phishing έχει τεκμηριωθεί, όπως και η χρήση του “κουκλοθέατρου” για τη δημιουργία ρεαλιστικών νημάτων συνομιλίας.

Επιθέσεις στα

Windows

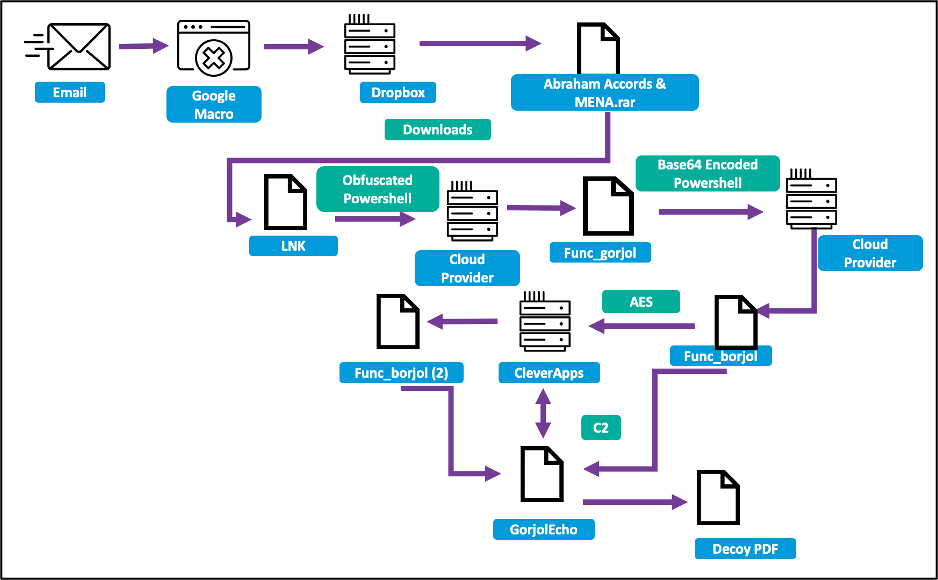

Αφού κερδίσει την εμπιστοσύνη του στόχου, το Charming Kitten στέλνει έναν κακόβουλο σύνδεσμο που περιέχει μια μακροεντολή Google Script, ανακατευθύνοντας το θύμα σε μια διεύθυνση URL του Dropbox.

Αυτή η εξωτερική πηγή φιλοξενεί ένα αρχείο RAR που προστατεύεται με κωδικό πρόσβασης με ένα σταγονόμετρο κακόβουλου λογισμικού που αξιοποιεί τον κώδικα PowerShell και ένα αρχείο LNK για να σκηνοθετήσει το κακόβουλο λογισμικό από έναν πάροχο φιλοξενίας

cloud

.

Το τελικό ωφέλιμο φορτίο είναι το GorjolEcho, ένα απλό backdoor που δέχεται και εκτελεί εντολές από τους απομακρυσμένους χειριστές του.

Για να αποφύγει την υποψία, το GorjolEcho θα ανοίξει ένα PDF με ένα θέμα σχετικό με τη συζήτηση που είχαν προηγουμένως οι επιτιθέμενοι με τον στόχο.

Αλυσίδα μόλυνσης GorjolEcho

(απόδειξη)

Επιθέσεις στο macOS

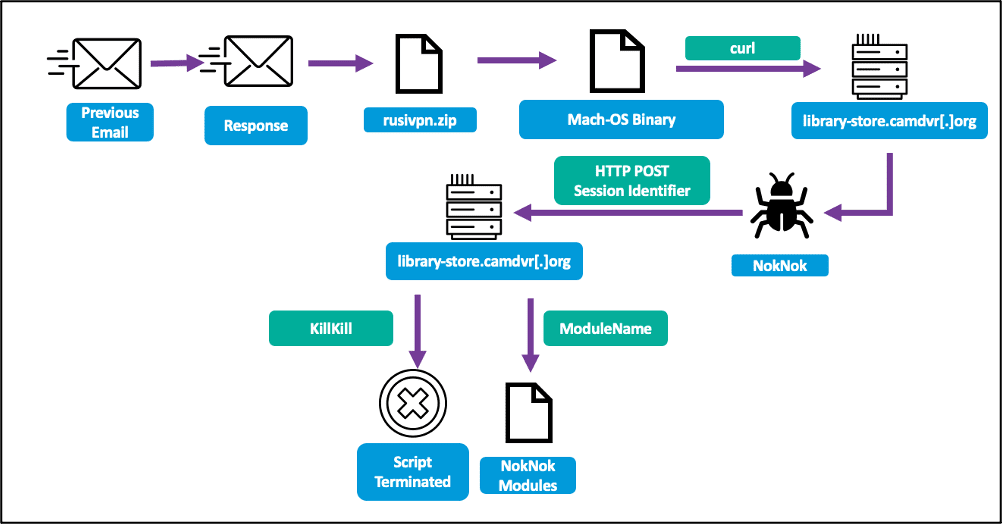

Εάν το θύμα χρησιμοποιεί macOS, το οποίο συνήθως αντιλαμβάνονται οι χάκερ αφού αποτυγχάνουν να τους μολύνουν με το ωφέλιμο φορτίο των Windows, στέλνουν έναν νέο σύνδεσμο στο “library-store[.]camdvr[.]org» που φιλοξενεί ένα αρχείο ZIP που μεταμφιέζεται σε εφαρμογή VPN RUSI (Royal United Services Institute).

Επακόλουθο email που εστάλη σε χρήστες macOS

(απόδειξη)

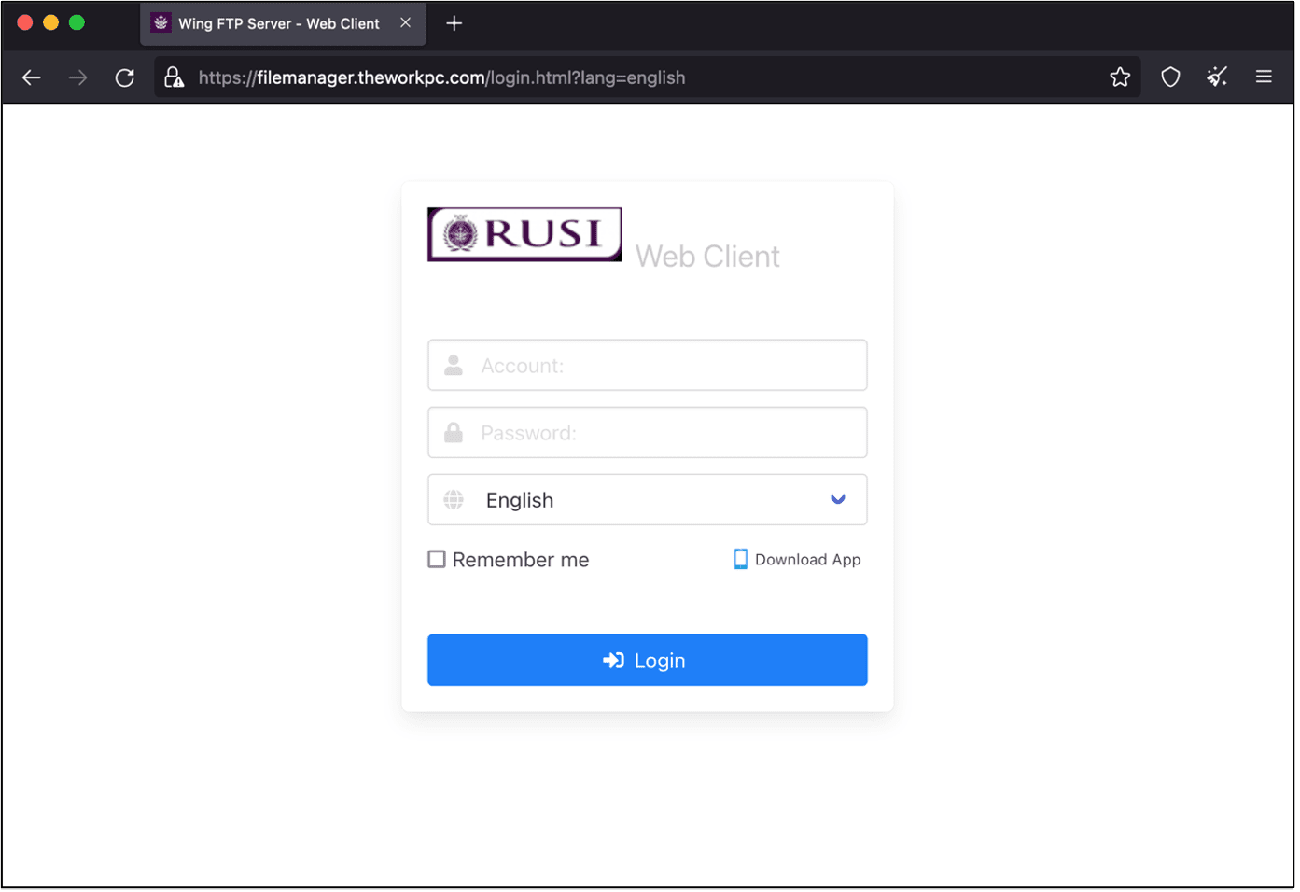

Ψεύτικος ιστότοπος RUSI VPN που εγκαταλείπει το κακόβουλο λογισμικό NokNok

(απόδειξη)

Κατά την εκτέλεση του αρχείου σεναρίου

Apple

στο αρχείο, μια εντολή curl φέρνει το ωφέλιμο φορτίο NokNok και δημιουργεί μια κερκόπορτα στο σύστημα του θύματος.

NokNok αλυσίδα μόλυνσης

(απόδειξη)

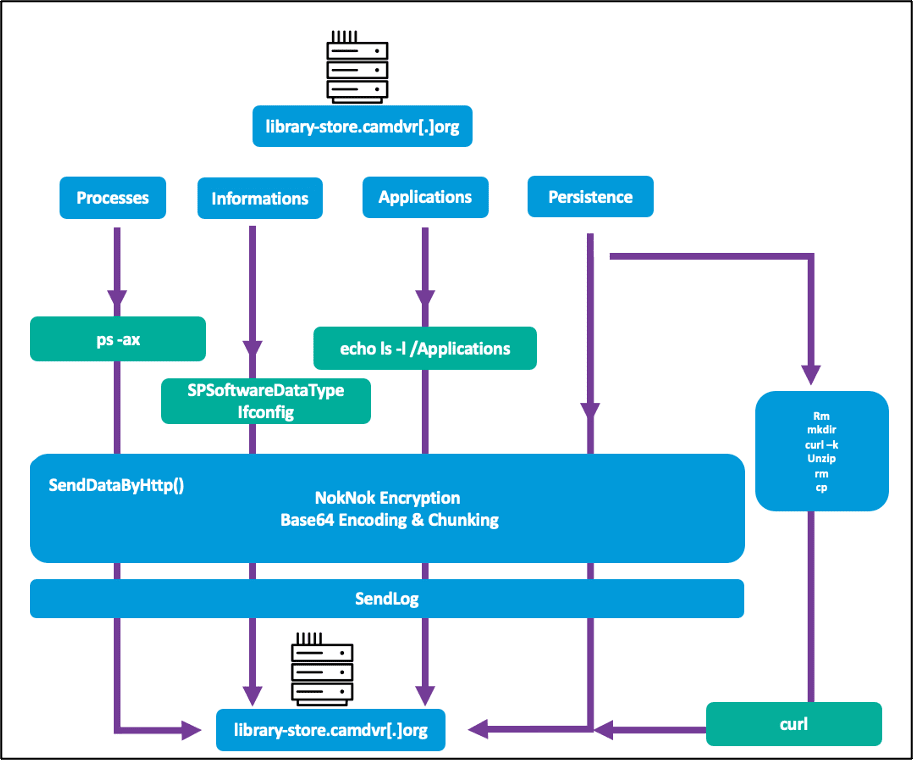

Το NokNok δημιουργεί ένα αναγνωριστικό συστήματος και, στη συνέχεια, χρησιμοποιεί τέσσερις μονάδες δέσμης ενεργειών bash για να ορίσει την επιμονή, να δημιουργήσει επικοινωνία με τον διακομιστή εντολών και ελέγχου (C2) και, στη συνέχεια, να ξεκινήσει την εξαγωγή δεδομένων σε αυτόν.

Μονάδες NokNok

(απόδειξη)

Το κακόβουλο λογισμικό NokNok συλλέγει πληροφορίες συστήματος που περιλαμβάνουν την έκδοση του λειτουργικού συστήματος, τις εκτελούμενες διαδικασίες και τις εγκατεστημένες εφαρμογές.

Το NokNok κρυπτογραφεί όλα τα δεδομένα που συλλέγει, τα κωδικοποιεί στη μορφή base64 και τα εξάγει.

Η Proofpoint αναφέρει επίσης ότι το NokNok μπορεί να διαθέτει πιο συγκεκριμένη λειτουργικότητα που σχετίζεται με την κατασκοπεία μέσω άλλων αόρατων λειτουργικών μονάδων.

Η υποψία βασίζεται σε ομοιότητες κώδικα με το GhostEcho,

αναλύθηκε προηγουμένως από το Check Point.

Αυτή η κερκόπορτα διέθετε μονάδες που επέτρεπαν τη λήψη στιγμιότυπων οθόνης, την εκτέλεση εντολών και τον καθαρισμό του ίχνους μόλυνσης. Είναι πιθανό ότι το NokNok έχει επίσης αυτές τις λειτουργίες.

Συνολικά, αυτή η καμπάνια δείχνει ότι το Charming Kitten έχει υψηλό βαθμό προσαρμοστικότητας, είναι ικανό να στοχεύει συστήματα macOS όταν είναι απαραίτητο και υπογραμμίζει την αυξανόμενη απειλή εξελιγμένων καμπανιών κακόβουλου λογισμικού στους χρήστες macOS.