Νέο κακόβουλο λογισμικό Android FluHorse κλέβει τους κωδικούς σας, 2 κωδικούς FA

Related Posts

Ανακαλύφθηκε ένα νέο κακόβουλο λογισμικό Android που ονομάζεται «FluHorse», που στοχεύει χρήστες στην Ανατολική Ασία με κακόβουλες εφαρμογές που μιμούνται νόμιμες εκδόσεις.

Το κακόβουλο λογισμικό ανακαλύφθηκε από την Check Point Research, η οποία αναφέρει ότι στοχεύει διάφορους τομείς της Ανατολικής Ασίας από τον Μάιο του 2022.

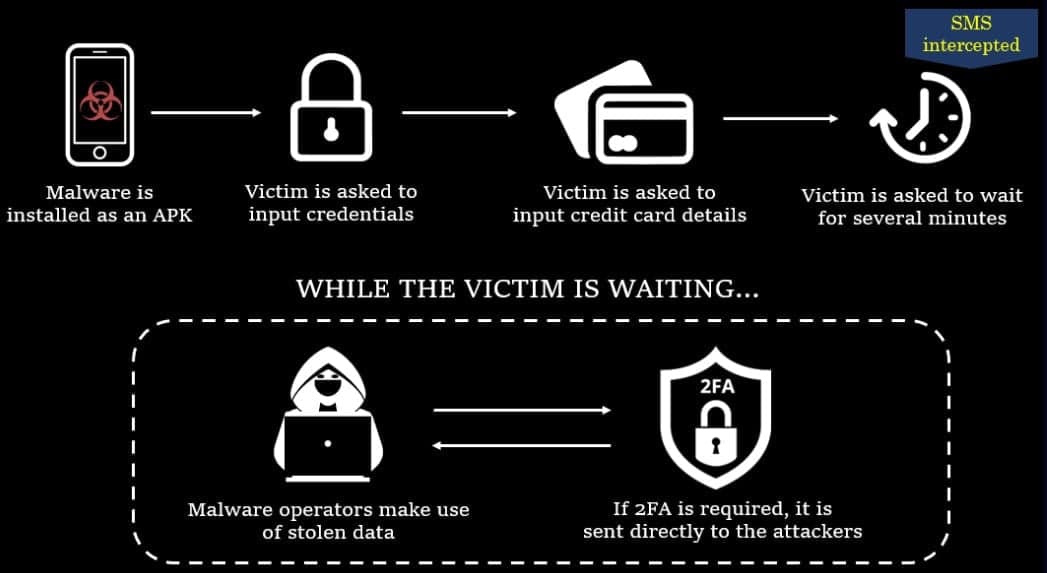

Το κακόβουλο λογισμικό FluHorse διανέμεται μέσω email, ενώ στόχος του είναι να κλέψει τα διαπιστευτήρια του λογαριασμού και τα δεδομένα της πιστωτικής κάρτας του στόχου του και, αν χρειαστεί, να αρπάξει κωδικούς ελέγχου ταυτότητας δύο παραγόντων (2FA).

Στόχοι υψηλού προφίλ

Οι επιθέσεις FluHorse ξεκινούν με κακόβουλα email που αποστέλλονται σε στόχους υψηλού προφίλ, καλώντας τους να λάβουν άμεσα μέτρα για την επίλυση ενός ζητήματος πληρωμής.

Δείγμα του ηλεκτρονικού “ψαρέματος” που χρησιμοποιήθηκε στην καμπάνια

(Σημείο ελέγχου)

Συνήθως, το θύμα οδηγείται σε έναν ιστότοπο ηλεκτρονικού ψαρέματος μέσω ενός συνδέσμου που παρέχεται στο email, από όπου κατεβάζει την ψεύτικη εφαρμογή APK (αρχείο πακέτου Android).

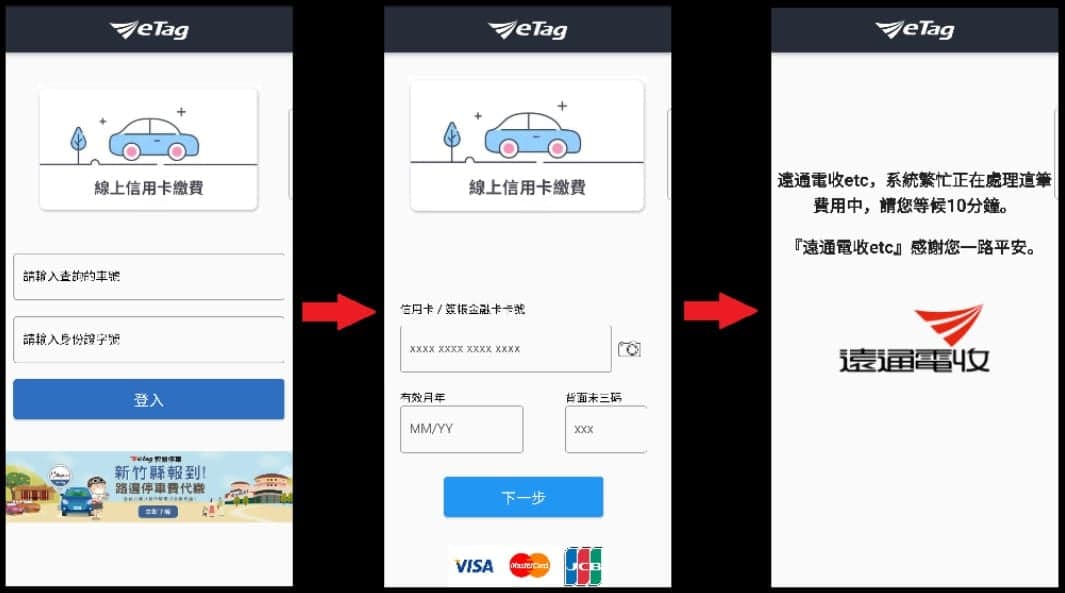

Οι εφαρμογές που μιμούνται οι εφαρμογές κινητής τηλεφωνίας FluHorse είναι «ETC», μια εφαρμογή είσπραξης διοδίων που χρησιμοποιείται στην Ταϊβάν και «VPBank Neo», μια τραπεζική εφαρμογή στο Βιετνάμ. Και οι δύο νόμιμες εκδόσεις αυτών των εφαρμογών έχουν πάνω από ένα εκατομμύριο λήψεις η καθεμία στο Google Play.

Εφαρμογές που μιμούνται η FluHorse

(Σημείο ελέγχου)

Το Check Point παρατήρησε επίσης το κακόβουλο λογισμικό που παριστάνεται ως εφαρμογή μεταφοράς που χρησιμοποιείται από 100.000 άτομα, αλλά το όνομά του δεν αποκαλύφθηκε στην αναφορά.

Και οι τρεις ψεύτικες εφαρμογές ζητούν πρόσβαση SMS κατά την εγκατάσταση για να υποκλαπούν εισερχόμενους κωδικούς 2FA σε περίπτωση που χρειαστεί να παραβιάσουν τους λογαριασμούς.

Η εφαρμογή ζητά άδεια πρόσβασης SMS

(Σημείο ελέγχου)

Οι αναλυτές σχολιάζουν ότι οι ψεύτικες εφαρμογές αντιγράφουν το GUI των πρωτοτύπων αλλά δεν διαθέτουν μεγάλη λειτουργικότητα εκτός από δύο-τρία παράθυρα που φορτώνουν τις φόρμες που καταγράφουν τις πληροφορίες του θύματος.

Διασύνδεση κακόβουλης εφαρμογής

(Σημείο ελέγχου)

Αφού καταγράψουν τα διαπιστευτήρια του λογαριασμού των θυμάτων και τα στοιχεία της πιστωτικής κάρτας, οι εφαρμογές εμφανίζουν ένα μήνυμα “το σύστημα είναι απασχολημένο” για 10 λεπτά, πιθανόν να κάνει τη διαδικασία να φαίνεται ρεαλιστική ενώ οι χειριστές ενεργούν στο παρασκήνιο για να υποκλέψουν κωδικούς 2FA και να αξιοποιήσουν τα κλεμμένα δεδομένα.

Η αλυσίδα επίθεσης του FluHorse

(Σημείο ελέγχου)

Το CheckPoint λέει ότι οι κακόβουλες εφαρμογές κατασκευάστηκαν στο Dart, χρησιμοποιώντας την πλατφόρμα Flutter και η αντίστροφη μηχανική και η αποσυμπίληση του κακόβουλου λογισμικού ήταν πρόκληση.

“Ο χρόνος εκτέλεσης Flutter για το ARM χρησιμοποιεί τον δικό του καταχωρητή δείκτη στοίβας (R15) αντί για τον ενσωματωμένο δείκτη στοίβας (SP)”, αναφέρεται

Αναφορά του Check Point

.

“Ποιος καταχωρητής χρησιμοποιείται ως δείκτης στοίβας δεν κάνει καμία διαφορά στην εκτέλεση κώδικα ή στη διαδικασία αντίστροφης μηχανικής. Ωστόσο, έχει μεγάλη διαφορά για τον απομεταγλωττιστή. Λόγω μιας μη τυπικής χρήσης καταχωρητή, δημιουργείται ένας λανθασμένος και άσχημος ψευδοκώδικας .”

Η ανάλυση ήταν τόσο προκλητική που το CheckPoint κατέληξε να συνεισφέρει βελτιώσεις σε υπάρχοντα εργαλεία ανοιχτού κώδικα όπως το ‘flutter-re-demo’ και το ‘reFlutter’.

Τελικά, αυτή η εργασία αποκάλυψε τις λειτουργίες που είναι υπεύθυνες για τη διείσδυση των διαπιστευτηρίων των θυμάτων, των δεδομένων πιστωτικών καρτών και της επικοινωνίας HTTP POST που έστελνε τα υποκλαπέντα μηνύματα SMS στον διακομιστή C2.

Το CheckPoint προειδοποιεί ότι η καμπάνια FluHorse βρίσκεται σε εξέλιξη, με νέες υποδομές και κακόβουλες εφαρμογές να εμφανίζονται κάθε μήνα, επομένως αυτή είναι μια ενεργή απειλή για τους χρήστες Android.