Το σφάλμα προσθήκης προσαρμοσμένου πεδίου WordPress εκθέτει πάνω από 1 εκατομμύριο ιστότοπους σε επιθέσεις XSS

Related Posts

Οι ερευνητές ασφαλείας προειδοποιούν ότι τα πρόσθετα WordPress «Advanced Custom Fields» και «Advanced Custom Fields Pro», με εκατομμύρια εγκαταστάσεις, είναι ευάλωτα σε επιθέσεις δέσμης ενεργειών μεταξύ τοποθεσιών (XSS).

Τα δύο πρόσθετα είναι από τα πιο δημοφιλή προγράμματα δημιουργίας προσαρμοσμένων πεδίων του WordPress, με

2.000.000 ενεργές εγκαταστάσεις

σε ιστότοπους παγκοσμίως.

Ο ερευνητής του Patchstack

Rafie Muhammad

ανακάλυψε την ευπάθεια XSS που αντικατοπτρίζεται υψηλής σοβαρότητας στις 2 Μαΐου 2023, στην οποία εκχωρήθηκε το αναγνωριστικό CVE-2023-30777.

Τα σφάλματα XSS γενικά επιτρέπουν στους εισβολείς να εισάγουν κακόβουλα σενάρια σε ιστότοπους που προβάλλονται από άλλους, με αποτέλεσμα την εκτέλεση κώδικα στο πρόγραμμα περιήγησης ιστού του επισκέπτη.

Το Patchstack λέει ότι το ελάττωμα XSS θα μπορούσε να επιτρέψει σε έναν εισβολέα χωρίς έλεγχο ταυτότητας να κλέψει ευαίσθητες πληροφορίες και να κλιμακώσει τα προνόμιά του σε έναν επηρεασμένο ιστότοπο WordPress.

“Λάβετε υπόψη ότι αυτή η ευπάθεια θα μπορούσε να ενεργοποιηθεί σε μια προεπιλεγμένη εγκατάσταση ή διαμόρφωση της προσθήκης Advanced Custom Fields.”

εξηγεί το Patchstack στο δελτίο

.

“Το XSS θα μπορούσε επίσης να ενεργοποιηθεί μόνο από συνδεδεμένους χρήστες που έχουν πρόσβαση στην προσθήκη Advanced Custom Fields.”

Αυτό σημαίνει ότι ο μη επαληθευμένος εισβολέας θα πρέπει και πάλι να δημιουργήσει κοινωνικούς μηχανικούς σε κάποιον με πρόσβαση στην προσθήκη για να επισκεφθεί μια κακόβουλη διεύθυνση URL για να προκαλέσει το ελάττωμα.

Ο προγραμματιστής της προσθήκης ειδοποιήθηκε για το ζήτημα μετά την ανακάλυψη του Patchstack και κυκλοφόρησε μια ενημέρωση ασφαλείας στις 4 Μαΐου 2023, στην έκδοση 6.1.6.

Το ελάττωμα του XSS

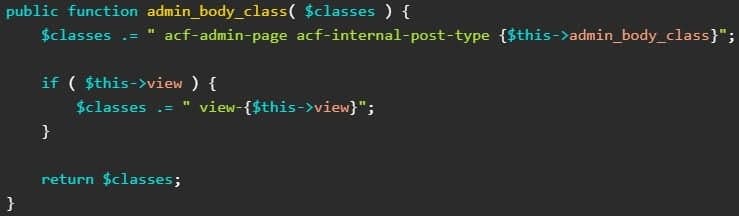

Το ελάττωμα CVE-2023-30777 προέρχεται από τον χειριστή συνάρτησης «admin_body_class», ο οποίος απέτυχε να εξυγιάνει σωστά την τιμή εξόδου ενός άγκιστρου που ελέγχει και φιλτράρει τις κλάσεις CSS (σχεδίαση και διάταξη) για την ετικέτα κύριου σώματος στην περιοχή διαχειριστή του WordPress τοποθεσίες.

Η συνάρτηση “admin_body_class”.

(Patchstack)

Ένας εισβολέας μπορεί να αξιοποιήσει μια μη ασφαλή άμεση σύνδεση κώδικα στον κώδικα της προσθήκης, συγκεκριμένα τη μεταβλητή ‘$this→view’, για να προσθέσει επιβλαβή κώδικα (ωφέλιμα φορτία DOM XSS) στα στοιχεία του που θα περάσει στο τελικό προϊόν, μια συμβολοσειρά κλάσης.

Η λειτουργία καθαρισμού που χρησιμοποιείται από το πρόσθετο, ‘sanitize_text_field’, δεν θα σταματήσει την επίθεση επειδή δεν θα συλλάβει την έγχυση κακόβουλου κώδικα.

view” μέσω της συνάρτησης “current_screen”.” height=”212″ src=”https://www.bleepstatic.com/images/news/u/1220909/2023/WordPress/8/this-post.jpg” width=”766″/>

Πρόσβαση στη μεταβλητή “this->view” μέσω της συνάρτησης “current_screen”.

(Patchstack)

Ο προγραμματιστής διόρθωσε το ελάττωμα στην έκδοση 6.1.6 εφαρμόζοντας μια νέα συνάρτηση με το όνομα “

esc_attr

‘ που απολυμαίνει σωστά την τιμή εξόδου του άγκιστρου admin_body_class, αποτρέποντας έτσι το XSS.

Συνιστάται σε όλους τους χρήστες των “Advanced Custom Fields” και “Advanced Custom Fields Pro” να κάνουν αναβάθμιση στην έκδοση 6.1.6 ή νεότερη το συντομότερο δυνατό.

Βασισμένο στο WordPress.org

λήψη στατιστικών

το 72,1% των χρηστών της προσθήκης εξακολουθεί να χρησιμοποιεί εκδόσεις κάτω της 6.1, οι οποίες είναι ευάλωτες σε XSS και άλλα γνωστά ελαττώματα.