Το πρόσθετο WordPress AIOS που χρησιμοποιείται από 1 εκατομμύρια ιστότοπους καταγεγραμμένους κωδικούς πρόσβασης απλού κειμένου

Η προσθήκη ασφαλείας του WordPress All-in-One

Security

(AIOS), που χρησιμοποιείται από πάνω από ένα εκατομμύριο ιστότοπους WordPress, βρέθηκε ότι καταγράφει κωδικούς πρόσβασης απλού κειμένου από προσπάθειες σύνδεσης χρηστών στη βάση δεδομένων του ιστότοπου, θέτοντας σε κίνδυνο την ασφάλεια του λογαριασμού.

Το AIOS είναι μια λύση all-in-one που αναπτύχθηκε από την Updraft, προσφέροντας τείχος προστασίας εφαρμογών ιστού, προστασία περιεχομένου και εργαλεία ασφάλειας σύνδεσης για ιστότοπους WordPress, που υπόσχονται να σταματήσουν τα bots και να αποτρέψουν επιθέσεις ωμής βίας.

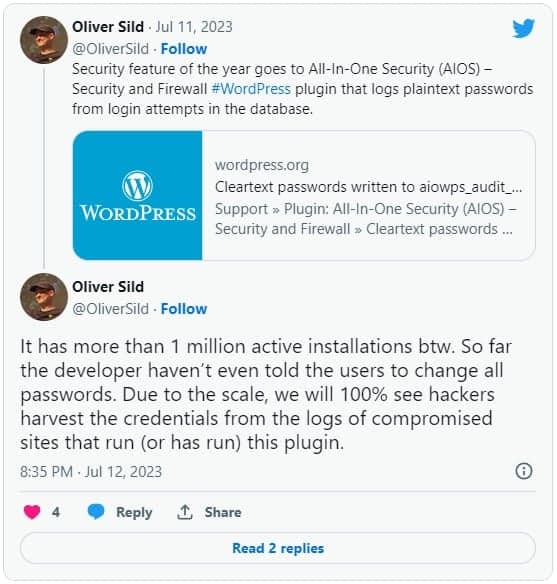

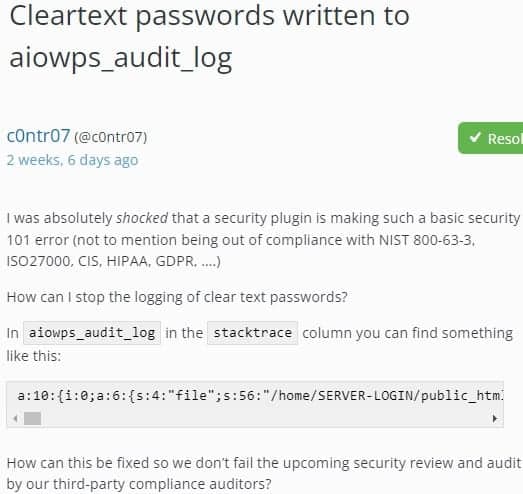

Πριν από περίπου τρεις εβδομάδες, ένας χρήστης

έχουν αναφερθεί

ότι η προσθήκη AIOS v5.1.9 δεν κατέγραφε μόνο τις προσπάθειες σύνδεσης των χρηστών στο

aiowps_audit_log

πίνακας βάσης δεδομένων, που χρησιμοποιείται για την παρακολούθηση συνδέσεων, αποσυνδέσεων και αποτυχημένων συμβάντων σύνδεσης, αλλά και για την καταγραφή του εισαγόμενου κωδικού πρόσβασης.

Ο χρήστης εξέφρασε την ανησυχία του ότι αυτή η δραστηριότητα παραβιάζει πολλά πρότυπα συμμόρφωσης με την ασφάλεια, συμπεριλαμβανομένων των NIST 800-63 3, ISO 27000 και

GDPR

.

Αρχική αναφορά για το ελάττωμα

(wordpress.org)

Ωστόσο, ο αντιπρόσωπος υποστήριξης της Updraft απάντησε λέγοντας ότι ήταν ένα “γνωστό σφάλμα” και έδωσε μια αόριστη υπόσχεση σχετικά με μια επιδιόρθωση που θα είναι διαθέσιμη στην επόμενη έκδοση.

Αφού συνειδητοποιήσαμε την κρισιμότητα του προβλήματος, η υποστήριξη πρόσφερε εκδόσεις ανάπτυξης της επερχόμενης κυκλοφορίας σε ενδιαφερόμενους χρήστες πριν από δύο εβδομάδες. Ωστόσο, όσοι επιχειρούν να εγκαταστήσουν το πρόγραμμα ανάπτυξης ανέφεραν προβλήματα ιστότοπου και ότι τα αρχεία καταγραφής κωδικών πρόσβασης δεν καταργήθηκαν.

Επιδιόρθωση τώρα διαθέσιμη

Τελικά, στις 11 Ιουλίου, ο προμηθευτής AIOS κυκλοφόρησε την έκδοση 5.2.0, η οποία περιλαμβάνει μια επιδιόρθωση για την αποφυγή αποθήκευσης κωδικών πρόσβασης απλού κειμένου και διαγράφει παλιές καταχωρήσεις.

“Η έκδοση 5.2.0 του AIOS και οι νεότερες ενημερώσεις διόρθωσαν ένα σφάλμα στην έκδοση 5.1.9 που είχε ως αποτέλεσμα την προσθήκη κωδικών πρόσβασης των χρηστών στη βάση δεδομένων του WordPress σε απλό κείμενο”, αναφέρεται στο

ανακοίνωση κυκλοφορίας

.

«Αυτό θα ήταν πρόβλημα αν [malicious] οι διαχειριστές του ιστότοπου έπρεπε να δοκιμάσουν αυτούς τους κωδικούς πρόσβασης σε άλλες υπηρεσίες όπου οι χρήστες σας μπορεί να είχαν χρησιμοποιήσει τον ίδιο κωδικό πρόσβασης.”

Εάν τα στοιχεία σύνδεσης των εκτεθειμένων ατόμων δεν προστατεύονται από έλεγχο ταυτότητας δύο παραγόντων σε αυτές τις άλλες πλατφόρμες, οι απατεώνες διαχειριστές θα μπορούσαν εύκολα να αναλάβουν τους λογαριασμούς τους.

Εκτός από το κακόβουλο σενάριο διαχειριστή, οι ιστότοποι που χρησιμοποιούν AIOS θα αντιμετώπιζαν αυξημένο κίνδυνο από παραβιάσεις από χάκερ, καθώς ένας κακός παράγοντας που αποκτούσε πρόσβαση στη βάση δεδομένων του ιστότοπου θα μπορούσε να διεισδύσει σε κωδικούς πρόσβασης χρηστών σε μορφή απλού κειμένου.

Τη στιγμή της συγγραφής,

Στατιστικά WordPress.org

δείχνουν ότι περίπου το ένα τέταρτο των χρηστών AIOS έχουν εφαρμόσει την ενημέρωση στην 5.2.0, επομένως περισσότεροι από 750.000 ιστότοποι παραμένουν ευάλωτοι.

Δυστυχώς, με το WordPress ως κοινό στόχο για τους παράγοντες απειλών, υπάρχει πιθανότητα ορισμένοι από τους ιστότοπους που χρησιμοποιούν AIOS να έχουν ήδη παραβιαστεί και, λαμβάνοντας υπόψη ότι το θέμα κυκλοφορεί στο διαδίκτυο εδώ και τρεις εβδομάδες, οι χάκερ είχαν πολλές ευκαιρίες να επωφεληθούν από αργή απόκριση του δημιουργού του plugin.

Επίσης, είναι ατυχές το γεγονός ότι σε κανένα σημείο της περιόδου έκθεσης η Updraft δεν προειδοποίησε τους χρήστες της για τον αυξημένο κίνδυνο έκθεσης, συμβουλεύοντάς τους για τις ενέργειες που πρέπει να λάβουν.

Οι ιστότοποι που χρησιμοποιούν AIOS θα πρέπει τώρα να ενημερώνονται στην πιο πρόσφατη έκδοση και να ζητούν από τους χρήστες να επαναφέρουν τους κωδικούς πρόσβασής τους.