Το σφάλμα Google Cloud Build επιτρέπει στους χάκερ να ξεκινούν επιθέσεις στην αλυσίδα εφοδιασμού

Ένα κρίσιμο ελάττωμα σχεδιασμού στην υπηρεσία

Google

Cloud

Build που ανακαλύφθηκε από την εταιρεία ασφάλειας cloud Orca

Security

μπορεί να επιτρέψει στους εισβολείς να κλιμακώσουν τα προνόμια, παρέχοντάς τους σχεδόν πλήρη και μη εξουσιοδοτημένη πρόσβαση στα αποθετήρια κώδικα του Μητρώου Artifact της Google.

Μεταγλωττισμένη

Bad.Build

αυτό το ελάττωμα θα μπορούσε να επιτρέψει στους παράγοντες απειλής να πλαστοπροσωπήσουν τον λογαριασμό υπηρεσίας για την υπηρεσία διαχειριζόμενης συνεχούς ενοποίησης και παράδοσης (CI/CD) του Google Cloud Build για την εκτέλεση κλήσεων API στο μητρώο τεχνουργημάτων και τον έλεγχο των εικόνων εφαρμογών.

Αυτό τους επιτρέπει να εισάγουν κακόβουλο κώδικα, με αποτέλεσμα ευάλωτες εφαρμογές και πιθανές επιθέσεις στην αλυσίδα εφοδιασμού μετά την ανάπτυξη των κακόβουλων εφαρμογών στα περιβάλλοντα των πελατών.

“Ο πιθανός αντίκτυπος μπορεί να είναι διαφορετικός και ισχύει για όλους τους οργανισμούς που χρησιμοποιούν το Μητρώο Τεχνουργημάτων ως κύριο ή δευτερεύον χώρο αποθήκευσης εικόνων.”

είπε ο ερευνητής ασφαλείας της Orca, Roi Nisimi

.

“Η πρώτη και άμεση επίπτωση είναι η διακοπή των εφαρμογών που βασίζονται σε αυτές τις εικόνες. Αυτό μπορεί να οδηγήσει σε DOS, κλοπή δεδομένων και εξάπλωση κακόβουλου λογισμικού στους χρήστες.

«Όπως είδαμε με τα SolarWinds και τις πρόσφατες επιθέσεις στην αλυσίδα εφοδιασμού 3CX και MOVEit, αυτό μπορεί να έχει εκτεταμένες συνέπειες».

Η ίδια ευπάθεια παρατηρήθηκε και αναφέρθηκε από το Rhino Security Lab

εδώ

. Ωστόσο, η μέθοδός τους για να εκμεταλλευτούν αυτό το ελάττωμα κλιμάκωσης προνομίων ήταν πιο περίπλοκη, περιλαμβανομένης της χρήσης του GCP API και των διεισδυμένων διακριτικών πρόσβασης λογαριασμού Cloud Build

Service

.

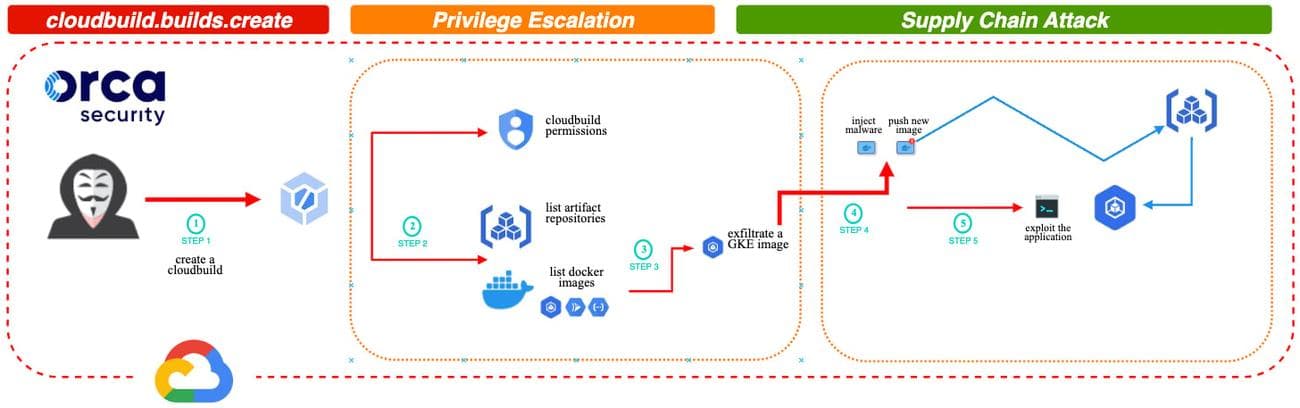

Η επίθεση της Orca Security εκμεταλλεύεται την άδεια cloudbuild.builds.create για την κλιμάκωση των προνομίων και επιτρέπει στους εισβολείς να παραβιάζουν τις εικόνες docker του Google Kubernetes Engine (GKE) χρησιμοποιώντας δικαιώματα μητρώου τεχνουργημάτων και να εκτελούν κώδικα μέσα στο κοντέινερ docker ως root.

Bad.Build ευπάθεια kill chain (Orca Security)

Αφού η Orca Security ανέφερε το πρόβλημα, η Ομάδα Ασφαλείας της Google εφάρμοσε μια μερική επιδιόρθωση ανακαλώντας το

άδεια logging.privateLogEntries.list

από τον προεπιλεγμένο λογαριασμό υπηρεσίας Cloud Build, που δεν σχετίζεται με το Μητρώο Artifact.

Είναι σημαντικό να σημειωθεί ότι αυτό το μέτρο δεν αντιμετώπισε άμεσα την υποκείμενη ευπάθεια στο Μητρώο Artifact, αφήνοντας ανέπαφο το διάνυσμα κλιμάκωσης των προνομίων και τον κίνδυνο επίθεσης στην αλυσίδα εφοδιασμού.

“Ωστόσο, η επιδιόρθωση της Google δεν ανακαλεί τον φορέα κλιμάκωσης προνομίων (PE) που ανακαλύφθηκε. Το μόνο περιορίζει – μετατρέποντάς το σε σχεδιαστικό ελάττωμα που εξακολουθεί να αφήνει τους οργανισμούς ευάλωτους στον μεγαλύτερο κίνδυνο της εφοδιαστικής αλυσίδας”, είπε ο Nisimi.

“Ως εκ τούτου, είναι σημαντικό οι οργανισμοί να δίνουν μεγάλη προσοχή στη συμπεριφορά του προεπιλεγμένου λογαριασμού υπηρεσίας Google Cloud Build. Η εφαρμογή της αρχής του ελάχιστου προνομίου και η εφαρμογή δυνατοτήτων ανίχνευσης και απόκρισης cloud για τον εντοπισμό ανωμαλιών είναι μερικές από τις συστάσεις για τη μείωση του κινδύνου.”

Συνιστάται στους πελάτες του Google Cloud Build να τροποποιούν τις προεπιλεγμένες άδειες του λογαριασμού υπηρεσίας Cloud Build για να ταιριάζουν με τις ανάγκες τους και να αφαιρούν τα διαπιστευτήρια δικαιωμάτων που αντιβαίνουν στην Αρχή του ελάχιστου προνομίου (PoLP) για να μετριάσουν τους κινδύνους κλιμάκωσης των προνομίων.

Τον Απρίλιο, η Google αντιμετώπισε επίσης μια ευπάθεια ασφαλείας του Google Cloud Platform (GCP) που ονομαζόταν GhostToken, η οποία επέτρεπε στους εισβολείς να παρακάμπτουν οποιονδήποτε λογαριασμό Google χρησιμοποιώντας κακόβουλες εφαρμογές OAuth.

Ενημέρωση 18 Ιουλίου, 14:22 EDT:

Ένας εκπρόσωπος της Google μοιράστηκε την ακόλουθη δήλωση μετά τη δημοσίευση του άρθρου.

Δημιουργήσαμε το Πρόγραμμα επιβράβευσης ευπάθειας ειδικά για να εντοπίσουμε και να διορθώσουμε τρωτά σημεία όπως αυτό. Εκτιμούμε τη συμμετοχή της Orca και της ευρύτερης κοινότητας ασφαλείας σε αυτά τα προγράμματα. Εκτιμούμε το έργο των ερευνητών και έχουμε ενσωματώσει μια επιδιόρθωση με βάση την έκθεσή τους, όπως περιγράφεται σε ένα δελτίο ασφαλείας που εκδόθηκε στις αρχές Ιουνίου. — Εκπρόσωπος της Google