Νέο κρίσιμο σφάλμα Citrix ADC και Gateway που χρησιμοποιείται ως zero-day

Η Citrix σήμερα ειδοποιεί τους πελάτες για μια ευπάθεια κρίσιμης σοβαρότητας (CVE-

2023

-3519) στο NetScaler ADC και το NetScaler Gateway που έχει ήδη εκμεταλλεύσεις στη φύση και «προτρέπει έντονα» να εγκαταστήσουν ενημερωμένες εκδόσεις χωρίς καθυστέρηση.

Το ζήτημα ασφαλείας μπορεί να είναι το ίδιο που διαφημίστηκε νωρίτερα αυτόν τον μήνα σε ένα φόρουμ χάκερ ως ευπάθεια zero-day.

Υποχρεωτικό έμπλαστρο

Παλαιότερα Citrix ADC και Citrix Gateway, τα δύο προϊόντα NetScaler έλαβαν νέες εκδόσεις σήμερα για να μετριάσουν ένα σύνολο τριών ευπάθειας.

Το πιο σοβαρό από αυτά έλαβε βαθμολογία 9,8 στα 10 και παρακολουθείται ως CVE-2023-3519. Ένας εισβολέας μπορεί να τον εκμεταλλευτεί για να εκτελέσει κώδικα εξ αποστάσεως χωρίς έλεγχο ταυτότητας.

Προκειμένου οι χάκερ να αξιοποιήσουν το ζήτημα ασφαλείας στις επιθέσεις, η ευάλωτη συσκευή πρέπει να ρυθμιστεί ως πύλη (εικονικός διακομιστής VPN, διακομιστής μεσολάβησης ICA, CVPN, διακομιστής μεσολάβησης RDP) ή ως εικονικός διακομιστής ελέγχου ταυτότητας (ο λεγόμενος διακομιστής AAA).

Σε ένα

δελτίο ασφαλείας

Σήμερα, η Citrix λέει ότι “έχουν παρατηρηθεί εκμεταλλεύσεις του CVE-2023-3519 σε μη περιορισμένες συσκευές” και συμβουλεύει έντονα τους πελάτες της να στραφούν σε μια ενημερωμένη έκδοση που διορθώνει το πρόβλημα:

- NetScaler ADC και NetScaler Gateway 13.1-49.13 και νεότερες εκδόσεις

- NetScaler ADC και NetScaler Gateway 13.0-91.13 και νεότερες εκδόσεις της 13.0

- NetScaler ADC 13.1-FIPS 13.1-37.159 και νεότερες εκδόσεις του 13.1-FIPS

- NetScaler ADC 12.1-FIPS 12.1-65.36 και νεότερες εκδόσεις του 12.1-FIPS

- NetScaler ADC 12.1-NDcPP 12.1-65.36 και νεότερες εκδόσεις του 12.1-NDcPP

Η εταιρεία σημειώνει ότι το NetScaler ADC και το NetScaler Gateway έκδοση 12.1 έχουν φτάσει στο τέλος του κύκλου ζωής τους και οι πελάτες θα πρέπει να αναβαθμίσουν σε μια νεότερη παραλλαγή του προϊόντος.

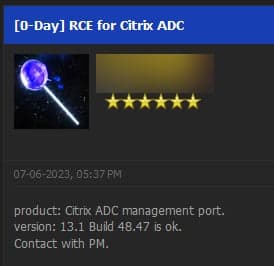

Citrix 0day στο φόρουμ χάκερ

Την πρώτη εβδομάδα του Ιουλίου, κάποιος διαφήμισε σε ένα φόρουμ χάκερ μια ευπάθεια zero-day για το Citrix ADC. Οι λεπτομέρειες είναι πολύ λίγες για να το συνδέσουμε σίγουρα με το δελτίο ασφαλείας του Citrix σήμερα, αλλά οι μικρές διαθέσιμες ενδείξεις φαίνεται να το δείχνουν.

Ο συντάκτης της ανάρτησης είπε στις 6 Ιουλίου ότι είχαν μια απομακρυσμένη εκτέλεση κώδικα zero-day που φέρεται να λειτουργούσε για εκδόσεις του Citrix ADC έως 13.1 build 48.47.

Το BleepingComputer έλαβε επίσης μια πληροφορία πριν από λίγο ότι η Citrix είχε μάθει για μια διαφήμιση μηδενικής ημέρας σε φόρουμ για το έγκλημα στον κυβερνοχώρο και εργαζόταν σε μια ενημέρωση κώδικα πριν αποκαλύψει το πρόβλημα.

Οι υπερασπιστές που γνώριζαν για το ζήτημα είπαν ότι περίμεναν να συνεχιστούν οι ενεργές εκμεταλλεύσεις έως ότου η Citrix κυκλοφορήσει μια επιδιόρθωση.

Οι οργανισμοί μπορούν να ξεκινήσουν τη διερεύνηση εάν έχουν παραβιαστεί αναζητώντας κελύφη ιστού που είναι νεότερα από την τελευταία ημερομηνία εγκατάστασης.

Τα αρχεία καταγραφής σφαλμάτων HTTP ενδέχεται επίσης να αποκαλύψουν ανωμαλίες που θα μπορούσαν να υποδηλώνουν αρχική εκμετάλλευση. Οι διαχειριστές μπορούν επίσης να ελέγξουν τα αρχεία καταγραφής φλοιού για ασυνήθιστες εντολές που μπορεί να χρησιμοποιηθούν στη φάση μετά την εκμετάλλευση.

XSS και κλιμάκωση προνομίων

Οι ενημερώσεις περιλαμβάνουν επίσης επιδιορθώσεις για δύο άλλες ευπάθειες που προσδιορίζονται ως CVE-2023-3466 και CVE-2023-3467. Και οι δύο έχουν υψηλή βαθμολογία σοβαρότητας 8,3 και 8, αντίστοιχα.

Το CVE-2023-3466 είναι ένα ανακλώμενο ζήτημα δέσμης ενεργειών μεταξύ τοποθεσιών (XSS) που μπορεί να εκμεταλλευτεί εάν ένα θύμα φορτώσει στο πρόγραμμα περιήγησης έναν σύνδεσμο από έναν εισβολέα και η ευάλωτη συσκευή είναι προσβάσιμη από το ίδιο δίκτυο.

Το Citrix αναφέρει το CVE-2023-3467 ως ευπάθεια που επιτρέπει σε έναν εισβολέα να ανυψώσει τα προνόμια ενός διαχειριστή root (nsroot).

Η αξιοποίηση αυτού του ελαττώματος απαιτεί πρόσβαση σε έλεγχο ταυτότητας στη διεύθυνση IP των συσκευών NetScaler (NSIP) ή σε μια IP SubNet (SNIP) με πρόσβαση στη διεπαφή διαχείρισης.

Τη στιγμή της σύνταξης, οι τεχνικές λεπτομέρειες και για τα τρία τρωτά σημεία δεν είναι δημόσια διαθέσιμα, αλλά οι οργανισμοί με συσκευές NetScaler ADC και Gateway θα πρέπει να δώσουν προτεραιότητα στην ενημέρωση τους.