Σφάλμα Netscaler ADC που χρησιμοποιείται για την παραβίαση του οργανισμού υποδομής ζωτικής σημασίας των ΗΠΑ

Η κυβέρνηση των ΗΠΑ προειδοποιεί ότι οι παράγοντες απειλών παραβίασαν το δίκτυο ενός αμερικανικού οργανισμού στον τομέα της υποδομής ζωτικής σημασίας, αφού εκμεταλλεύτηκαν μια ευπάθεια μηδενικής ημέρας RCE που επί του παρόντος προσδιορίζεται ως CVE-2023-3519, ένα ζήτημα κρίσιμης σοβαρότητας στο NetScaler ADC και το Gateway που επιδιορθώθηκε η Citrix αυτήν την εβδομάδα.

Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομής (CISA) λέει ότι η επίθεση σημειώθηκε τον Ιούνιο και οι χάκερ χρησιμοποίησαν την πρόσβασή τους για να κλέψουν δεδομένα της Active Directory.

Χάκερ διείσδυσαν δεδομένα AD

Σε μια συμβουλή αυτή την εβδομάδα, η CISA προειδοποιεί ότι οι χάκερ χρησιμοποίησαν το ελάττωμα μη επιβεβαιωμένης απομακρυσμένης εκτέλεσης κώδικα (RCE) για να φυτέψουν ένα κέλυφος ιστού στη μη παραγωγική συσκευή NetScaler Application Delivery

Controller

(ADC) του στόχου.

Η κερκόπορτα επέτρεψε στον εισβολέα να απαριθμήσει αντικείμενα ενεργού καταλόγου (AD), τα οποία περιλαμβάνουν χρήστες, ομάδες, εφαρμογές και συσκευές στο δίκτυο, καθώς και να κλέψει δεδομένα AD.

Επειδή η στοχευμένη συσκευή NetScaler ADC βρισκόταν σε ένα διαχωρισμένο περιβάλλον στο δίκτυο, οι χάκερ δεν μπορούσαν να μετακινηθούν πλευρικά σε έναν ελεγκτή τομέα, CISA

λέει

.

Η CISA κυκλοφόρησε μια συμβουλευτική με τακτικές, τεχνικές και διαδικασίες (TTP) μαζί με μεθόδους ανίχνευσης για να βοηθήσει τους οργανισμούς, ιδιαίτερα αυτούς του τμήματος υποδομών ζωτικής σημασίας, να προσδιορίσουν εάν τα συστήματά τους έχουν παραβιαστεί.

Κατά τη διάρκεια του αρχικού σταδίου εκμετάλλευσης, οι χάκερ ανέβασαν στην ευάλωτη συσκευή ένα αρχείο TGZ με ένα γενικό webshell, ένα σενάριο ανακάλυψης και ένα

setuid

δυάδικος.

Έκαναν σάρωση SMB στο υποδίκτυο και χρησιμοποίησαν το webshell για να ελέγξουν και να εξάγουν το απόθεμα της Active Directory, με ιδιαίτερο ενδιαφέρον:

- Αρχεία διαμόρφωσης NetScaler που περιέχουν έναν κρυπτογραφημένο κωδικό πρόσβασης του οποίου το κλειδί βρίσκεται στη συσκευή ADC

- Κλειδιά αποκρυπτογράφησης NetScaler, τα οποία μπορούν να ξεκλειδώσουν τον κωδικό πρόσβασης AD στο αρχείο διαμόρφωσης

- Η λίστα των χρηστών, συστημάτων, ομάδων, υποδικτύων, οργανικών μονάδων, επαφών, κατατμήσεων και καταπιστευμάτων στην υπηρεσία καταλόγου Active Directory

Ο εισβολέας κρυπτογραφούσε τα δεδομένα ανακάλυψης χρησιμοποιώντας τη βιβλιοθήκη OpenSSL και τα προετοίμασε για εξαγωγή σε μια τοποθεσία προσβάσιμη στον ιστό σε συμπιεσμένη μορφή ως tarball μεταμφιεσμένο σε εικόνα PNG.

Φαίνεται ότι οι χάκερ προσπάθησαν να καλύψουν τα ίχνη τους διαγράφοντας το αρχείο εξουσιοδότησης, κάτι που θα εμπόδιζε τους διαχειριστές να συνδεθούν εξ αποστάσεως. Για να ανακτήσετε την πρόσβαση, είναι απαραίτητη μια επανεκκίνηση σε λειτουργία ενός χρήστη, η οποία μπορεί να έχει διαγράψει αντικείμενα.

Με τους φορείς απειλών να εκμεταλλεύονται την ευπάθεια καθώς ήταν μια ημέρα μηδέν, οι διαχειριστές του NetScaler θα πρέπει να εγκαταστήσουν χωρίς καθυστέρηση τις πιο πρόσφατες ενημερώσεις που κυκλοφόρησε το Citrix για την αντιμετώπιση του προβλήματος.

Εκτέθηκαν χιλιάδες ευάλωτοι διακομιστές

Μια αρχική αξιολόγηση από το The Shadowserver Foundation, έναν μη κερδοσκοπικό οργανισμό για να κάνει το διαδίκτυο πιο ασφαλές, έδειξε ότι το CVE-2023-3519 πιθανότατα επηρέαζε περισσότερους από 11.000 διακομιστές NetScaler ADC και Gateway που εκτέθηκαν στο διαδίκτυο.

Οτι

ο αριθμός αυξήθηκε σε 15.000

είπε ο οργανισμός στο BleepingComputer σήμερα, αφού βελτίωσε το ερώτημά του για να επισημάνει ως ευάλωτες όλες τις συσκευές NetScaler που επέστρεψαν μια κεφαλίδα “τελευταία τροποποίηση” με ημερομηνία πριν από την 1η Ιουλίου.

Η νέα καταμέτρηση οφείλεται επίσης στη βελτίωση της κάλυψης ανίχνευσης για μηχανές NetScaler AAA (εικονικός διακομιστής ελέγχου ταυτότητας). Αν και αυξημένος, ο αριθμός πιθανότατα αντιπροσωπεύει μια συντηρητική εκτίμηση, λέει ο οργανισμός.

Η CISA κυκλοφόρησε επίσης ένα σύνολο εντολών που μπορούν να χρησιμοποιήσουν οι οργανισμοί

ελέγξτε για σημάδια συμβιβασμού

με την εκμετάλλευση του CVE-2023-3519.

Στοίβαξη εντολών που οδηγεί στο root

Η Citrix επιδιορθώνει το CVE-2023-3519 στις 18 Ιουλίου μαζί με δύο λιγότερο σοβαρά τρωτά σημεία. Το ένα είναι ένα σφάλμα ανακλώμενης δέσμης ενεργειών μεταξύ τοποθεσιών (XSS) με βαθμολογία σοβαρότητας 8,3 και παρακολουθείται ως CVE-2023-3466.

Η εκμετάλλευση αυτού του ελαττώματος είναι δυνατή εάν το θύμα στο ίδιο δίκτυο με την ευάλωτη συσκευή φορτώσει στο πρόγραμμα περιήγησης έναν κακόβουλο σύνδεσμο από έναν εισβολέα.

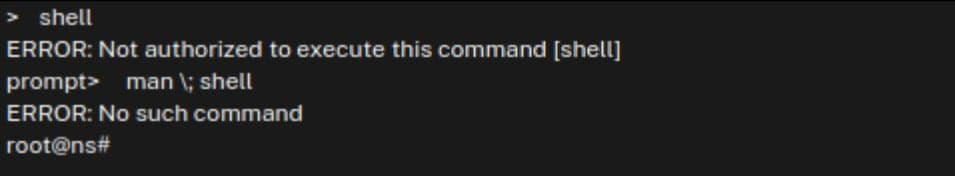

Το άλλο είναι μια κλιμάκωση προνομίων στο root που προσδιορίζεται ως CVE-2023-3467. Έλαβε βαθμολογία σοβαρότητας 8,0 και μπορεί να αξιοποιηθεί από έναν εισβολέα με τον λιγότερο προνομιακό ρόλο στη διεπαφή γραμμής εντολών NetScaler (CLI).

Οι Jorren Geurts και Wouter Rijkborst, ερευνητές στην εταιρεία κυβερνοασφάλειας Resillion, δημοσίευσαν μια

λεπτομερής τεχνική ανάλυση

της ευπάθειας, εξηγώντας πώς η στοίβαξη συγκεκριμένων εντολών στο NetScaler CLI επιτρέπει σε κάθε χρήστη με δικαιώματα μόνο για ανάγνωση να αποκτήσει δικαιώματα root στο σύστημα.

Η στοίβαξη εντολών στο NetScaler CLI οδηγεί σε πρόσβαση root

πηγή: Resilion

Οι ερευνητές είπαν στο BleepingComputer ότι ο χρήστης με χαμηλά προνόμια θα μπορούσε επίσης να λάβει άδεια root για τη συσκευή χρησιμοποιώντας τις ίδιες εντολές στη διεπαφή διαχείρισης ιστού. Ωστόσο, ο Rijkborst είπε ότι αυτή η μέθοδος είναι λιγότερο σταθερή.

Επί του παρόντος, δεν υπάρχουν πληροφορίες σχετικά με αυτές τις λιγότερο σοβαρές ευπάθειες που τυγχάνουν εκμετάλλευσης στη φύση, αλλά οι παράγοντες απειλών που έχουν ήδη πρόσβαση στο δίκτυο θα μπορούσαν να τους αξιοποιήσουν για να αυξήσουν την πρόσβασή τους στο δίκτυο.

Πρόσφατα, οι εταιρείες The Estée Lauder παραβιάστηκαν δύο φορές σε ξεχωριστές επιθέσεις από το Clop, μέσω της ευπάθειας MOVEit zero-day και των συμμοριών

ransomware

ALPHV/BlackCat.

Παραμένει ασαφές πώς η ALPH/BlackCat απέκτησε την αρχική πρόσβαση, αλλά η συμμορία καυχιόταν ότι δύο εβδομάδες αφότου η εταιρεία προσέλαβε τις υπηρεσίες

Microsoft

DART και Mandiant για την αντιμετώπιση του πρώτου περιστατικού, εξακολουθούσαν να βρίσκονται στο δίκτυο.

Οι ηθοποιοί απειλών, ειδικά οι προηγμένες ομάδες, δεν βιάζονται πάντα να κινηθούν πλευρικά στο δίκτυο των θυμάτων και μερικές φορές περιμένουν σιωπηλά να βρουν μια μέθοδο που είναι λιγότερο θορυβώδης και αυξάνει την επιτυχία της επίθεσης.