Ο Ivanti διορθώνει το σφάλμα μηδενικής ημέρας του MobileIron το οποίο εκμεταλλεύεται σε επιθέσεις

Η εταιρεία λογισμικού πληροφορικής Ivanti, με έδρα τις ΗΠΑ, επιδιορθώνει μια ευπάθεια zero-day που εκμεταλλεύτηκε ενεργά, επηρεάζοντας το λογισμικό διαχείρισης φορητών συσκευών Endpoint Manager

Mobile

(EPMM) (πρώην MobileIron Core).

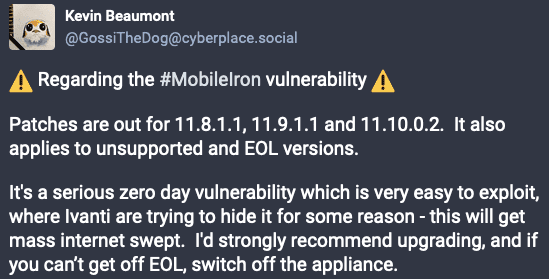

Η Ivanti κυκλοφόρησε ενημερωμένες εκδόσεις κώδικα ασφαλείας για την απομακρυσμένη ευπάθεια πρόσβασης στο API χωρίς έλεγχο ταυτότητας που παρακολουθείται ως CVE-2023-35078 την Κυριακή.

Τα patches μπορούν να εγκατασταθούν από

αναβάθμιση σε EPMM 11.8.1.1, 11.9.1.1 και 11.10.0.2

. Στοχεύουν επίσης μη υποστηριζόμενες εκδόσεις λογισμικού στο τέλος του κύκλου ζωής τους χαμηλότερες από 11.8.1.0 (π.χ. 11.7.0.0, 11.5.0.0)

Ενώ ο Ιβάντι έχει δημοσιεύσει α

συμβουλευτική για την ασφάλεια

Για την παροχή λεπτομερειών σχετικά με την ευπάθεια ασφαλείας, οι πληροφορίες αποκλείονται μέσω σύνδεσης, δεδομένου ότι η πρόσβαση στο άρθρο είναι δυνατή μόνο με έναν λογαριασμό συνδεδεμένο με πληροφορίες πελατών Ivanti.

“Το άρθρο παραμένει ενεργό πίσω από τα διαπιστευτήρια σύνδεσης για τους πελάτες μας”, είπε ένας εκπρόσωπος της Ivanti στο BleepingComputer όταν ζητήσαμε περισσότερες λεπτομέρειες σχετικά με το ελάττωμα ασφαλείας και επιβεβαίωση ότι ήδη γίνεται κατάχρηση σε επιθέσεις.

“Αυτή η ευπάθεια επηρεάζει όλες τις υποστηριζόμενες εκδόσεις 11.10, 11.9 και 11.8. Οι παλαιότερες εκδόσεις/εκδόσεις κινδυνεύουν επίσης”, λέει ο Ivanti στην συμβουλή ασφαλείας που είδαν το BleepingComputer.

“Ένας μη εξουσιοδοτημένος, απομακρυσμένος (με πρόσβαση στο Διαδίκτυο) ηθοποιός μπορεί να έχει πρόσβαση στις προσωπικές πληροφορίες ταυτοποίησης των χρηστών και μπορεί να επιτρέψει περιορισμένες αλλαγές στον διακομιστή.”

Ήδη εκμεταλλεύονται επιτιθέμενοι στην άγρια φύση

Μετά την είδηση της ευπάθειας που κυκλοφόρησε στην κοινότητα της κυβερνοασφάλειας, ο ειδικός σε θέματα ασφάλειας Kevin Beaumont προειδοποίησε ότι οι διαχειριστές θα πρέπει να εφαρμόσουν τις ενημερώσεις κώδικα το συντομότερο δυνατό λόγω της ευκολίας εκμετάλλευσης.

Ενώ η εταιρεία δεν έχει παραδεχτεί δημόσια ότι το zero-day εκμεταλλεύτηκε ενεργά, το ιδιωτικό δελτίο αναφέρει ότι μια “έμπιστη πηγή” ενημέρωσε τον Ivanti ότι το CVE-2023-35078 χρησιμοποιήθηκε σε επιθέσεις κατά περιορισμένου αριθμού πελατών.

“Λάβαμε πληροφορίες από μια αξιόπιστη πηγή που υποδηλώνει εκμετάλλευση κατά πολύ μικρού αριθμού πελατών (π.χ. λιγότερους από 10). Δεν έχουμε περισσότερες πληροφορίες για το μερίδιο αυτή τη στιγμή”, αναφέρει η ιδιωτική συμβουλευτική.

Ο Ivanti πρόσθεσε ότι το σφάλμα δεν χρησιμοποιείται ως μέρος επίθεσης στην αλυσίδα εφοδιασμού, λέγοντας ότι δεν βρήκε «καμία ένδειξη ότι αυτή η ευπάθεια εισήχθη στη διαδικασία ανάπτυξης του κώδικα μας με κακόβουλο τρόπο».

Μερικοί πελάτες ανέφεραν επίσης ότι τους ρώτησε ο Ivanti

να υπογράψουν συμφωνίες μη αποκάλυψης

όταν ζητάτε περισσότερες πληροφορίες σχετικά με την ευπάθεια CVE-2023-35078. Ωστόσο, το BleepingComptuer δεν μπόρεσε να το επιβεβαιώσει ανεξάρτητα.

“Η Ivanti αντιλήφθηκε και αντιμετώπισε μια ευπάθεια που επηρεάζει τους πελάτες της Ivanti Endpoint Manager Mobile (πρώην MobileIron Core)”, ένας εκπρόσωπος της Ivanti, BleepingComputer, μετά από μια δεύτερη έρευνα που ζητούσε να επιβεβαιώσει την εκμετάλλευση σε επιθέσεις και εάν η εταιρεία θα εκδώσει δημόσια συμβουλευτική.

“Αναπτύξαμε και κυκλοφορήσαμε αμέσως μια ενημέρωση κώδικα και συνεργαζόμαστε ενεργά με τους πελάτες για να τους βοηθήσουμε να εφαρμόσουν την επιδιόρθωση.”

Σύμφωνα με μια έρευνα Shodan που κοινοποιήθηκε από τον σύμβουλο ασφάλειας στον κυβερνοχώρο PwnDefend, Daniel Card,

πάνω από 2.900 πύλες χρηστών MobileIron

εκτίθενται διαδικτυακά, με

τρεις δωδεκάδες συνδέονται με τοπικές και κρατικές κυβερνητικές υπηρεσίες των ΗΠΑ

.

Πύλες χρηστών MobileIron που εκτίθενται στο Διαδίκτυο (Shodan)

Οι περισσότεροι από τους εκτεθειμένους διακομιστές βρίσκονται στις Ηνωμένες Πολιτείες και ακολουθούν η Γερμανία, το Ηνωμένο Βασίλειο και το Χονγκ Κονγκ.

Συνιστάται ανεπιφύλακτα όλοι οι διαχειριστές δικτύου να εφαρμόζουν τις ενημερώσεις κώδικα Ivanti Endpoint Manager Mobile (MobileIron) το συντομότερο δυνατό.