Το Spyhide stalkerware κατασκοπεύει δεκάδες χιλιάδες τηλέφωνα

Τηλεφωνική επιτήρηση

Η εφαρμογή που ονομάζεται Spyhide συλλέγει κρυφά προσωπικά δεδομένα τηλεφώνου από δεκάδες χιλιάδες συσκευές

Android

σε όλο τον κόσμο, δείχνουν νέα δεδομένα.

Το Spyhide είναι μια ευρέως χρησιμοποιούμενη εφαρμογή stalkerware (ή spouseware) που τοποθετείται στο τηλέφωνο ενός θύματος, συχνά από κάποιον που γνωρίζει τον κωδικό πρόσβασής του. Η εφαρμογή έχει σχεδιαστεί για να παραμένει κρυφή στην αρχική οθόνη του τηλεφώνου του θύματος, γεγονός που καθιστά δύσκολο τον εντοπισμό και την αφαίρεση. Μόλις φυτευτεί, το Spyhide ανεβάζει σιωπηλά και συνεχώς τις επαφές, τα μηνύματα, τις φωτογραφίες, τα αρχεία καταγραφής κλήσεων και τις εγγραφές και τη λεπτομερή τοποθεσία του τηλεφώνου σε πραγματικό χρόνο.

Παρά τη μυστικότητα και την ευρεία πρόσβασή τους στα δεδομένα τηλεφώνου ενός θύματος, οι εφαρμογές stalkerware είναι διαβόητα buggy και είναι γνωστό ότι διαχέουν, διαρρέουν ή με άλλο τρόπο θέτουν τα κλεμμένα προσωπικά δεδομένα των θυμάτων σε περαιτέρω κίνδυνο έκθεσης, υποκείμενος των κινδύνων που ενέχουν οι εφαρμογές παρακολούθησης τηλεφώνου.

Τώρα, το Spyhide είναι η πιο πρόσφατη λειτουργία

spyware

που προστέθηκε σε αυτήν την αυξανόμενη λίστα.

Είπε ο χάκερ, με έδρα την Ελβετία, maia arson crimew

μια ανάρτηση ιστολογίου

ότι ο κατασκευαστής spyware εξέθεσε ένα μέρος του περιβάλλοντος ανάπτυξής του, επιτρέποντας πρόσβαση στον πηγαίο κώδικα του πίνακα ελέγχου που βασίζεται στον ιστό που χρησιμοποιούν οι καταχραστές για να δουν τα κλεμμένα δεδομένα τηλεφώνου των θυμάτων τους. Εκμεταλλευόμενος μια ευπάθεια στον κακόβουλο κώδικα του ταμπλό, το crimew απέκτησε πρόσβαση στις βάσεις δεδομένων του back-end, εκθέτοντας τις εσωτερικές λειτουργίες της μυστικής λειτουργίας spyware και τους ύποπτους διαχειριστές του.

Η Crimew παρείχε στο TechCrunch ένα αντίγραφο της βάσης δεδομένων μόνο κειμένου της Spyhide για επαλήθευση και ανάλυση.

Χρόνια κλεμμένων δεδομένων τηλεφώνου

Η βάση δεδομένων του Spyhide περιείχε λεπτομερή αρχεία για περίπου 60.000 παραβιασμένες συσκευές Android, που χρονολογούνται από το 2016 έως την ημερομηνία της εκτόξευσης στα μέσα Ιουλίου. Αυτές οι εγγραφές περιλάμβαναν αρχεία καταγραφής κλήσεων, μηνύματα κειμένου και ακριβές ιστορικό τοποθεσίας που χρονολογείται πριν από χρόνια, καθώς και πληροφορίες για κάθε αρχείο, όπως πότε τραβήχτηκε και ανέβηκε μια φωτογραφία ή βίντεο και πότε καταγράφηκαν οι κλήσεις και για πόσο χρόνο.

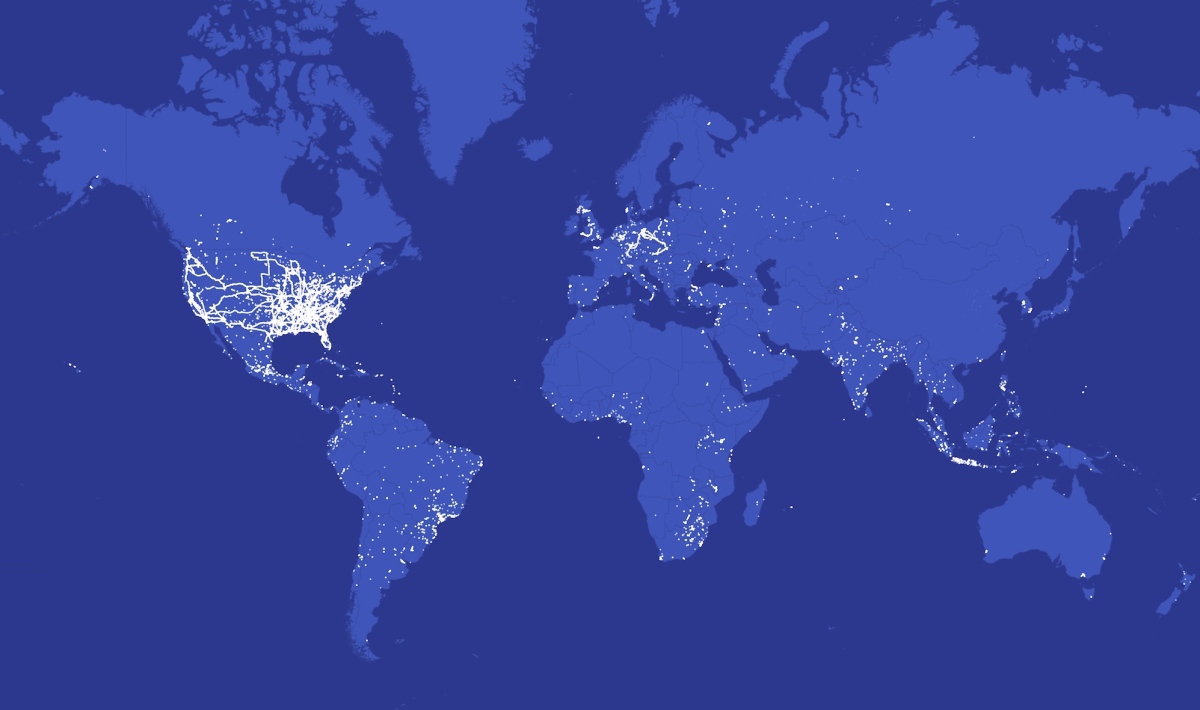

Το TechCrunch τροφοδότησε σχεδόν δύο εκατομμύρια σημεία δεδομένων τοποθεσίας σε ένα εκτός σύνδεσης γεωχωρικό λογισμικό και λογισμικό χαρτογράφησης, επιτρέποντάς μας να οπτικοποιήσουμε και να κατανοήσουμε την παγκόσμια εμβέλεια του λογισμικού κατασκοπείας.

Η ανάλυσή μας δείχνει ότι το δίκτυο παρακολούθησης της Spyhide εκτείνεται σε κάθε ήπειρο, με συστάδες χιλιάδων θυμάτων στην Ευρώπη και τη Βραζιλία. Οι ΗΠΑ έχουν περισσότερες από 3.100 παραβιασμένες συσκευές, ένα κλάσμα του συνολικού αριθμού παγκοσμίως, ωστόσο αυτά τα θύματα των ΗΠΑ εξακολουθούν να είναι μερικά από τα πιο επιτηρούμενα θύματα στο δίκτυο μόνο από την ποσότητα των δεδομένων τοποθεσίας. Μια συσκευή των ΗΠΑ που παραβιάστηκε από το Spyhide είχε ανεβάσει αθόρυβα περισσότερα από 100.000 σημεία δεδομένων τοποθεσίας.

Εκατοντάδες χιλιάδες σημεία δεδομένων τοποθεσίας που συλλέγονται από το Spyhide stalkerware σε έναν χάρτη των Ηνωμένων Πολιτειών.

Συντελεστές εικόνας:

TechCrunch

Η βάση δεδομένων του Spyhide περιείχε επίσης αρχεία για 750.000 χρήστες που εγγράφηκαν στο Spyhide με σκοπό να εγκαταστήσουν την εφαρμογή spyware στη συσκευή του θύματος.

Αν και ο μεγάλος αριθμός χρηστών υποδηλώνει μια ανθυγιεινή όρεξη για χρήση εφαρμογών παρακολούθησης, οι περισσότεροι χρήστες που εγγράφηκαν δεν συνέχισαν να παραβιάσουν ένα τηλέφωνο ή να πληρώσουν για το λογισμικό υποκλοπής, δείχνουν τα αρχεία.

Τούτου λεχθέντος, ενώ οι περισσότερες από τις παραβιασμένες συσκευές Android ελέγχονταν από έναν μόνο χρήστη, η ανάλυσή μας έδειξε ότι περισσότεροι από 4.000 χρήστες είχαν τον έλεγχο περισσότερων της μιας παραβιασμένης συσκευής. Ένας μικρότερος αριθμός λογαριασμών χρηστών είχε τον έλεγχο δεκάδων παραβιασμένων συσκευών.

Τα δεδομένα περιελάμβαναν επίσης 3,29 εκατομμύρια μηνύματα κειμένου που περιείχαν ιδιαίτερα προσωπικές πληροφορίες, όπως κωδικούς δύο παραγόντων και συνδέσμους επαναφοράς κωδικού πρόσβασης. περισσότερα από 1,2 εκατομμύρια αρχεία καταγραφής κλήσεων που περιέχουν τους αριθμούς τηλεφώνου του δέκτη και τη διάρκεια της κλήσης, συν περίπου 312.000 αρχεία καταγραφής κλήσεων. περισσότερες από 925.000 λίστες επαφών που περιέχουν ονόματα και αριθμούς τηλεφώνου. και αρχεία για 382.000 φωτογραφίες και εικόνες. Τα δεδομένα είχαν επίσης λεπτομέρειες για σχεδόν 6.000 ηχογραφήσεις περιβάλλοντος που καταγράφηκαν κρυφά από το μικρόφωνο από το τηλέφωνο του θύματος.

Κατασκευάζεται στο Ιράν, φιλοξενείται στη Γερμανία

Στον ιστότοπό της, η Spyhide δεν κάνει καμία αναφορά στο ποιος εκτελεί τη λειτουργία ή πού αναπτύχθηκε. Δεδομένων των νομικών κινδύνων και των κινδύνων φήμης που σχετίζονται με την πώληση λογισμικού υποκλοπής spyware και τη διευκόλυνση της παρακολούθησης άλλων, δεν είναι ασυνήθιστο για τους διαχειριστές spyware να προσπαθούν να κρατήσουν κρυφή την ταυτότητά τους.

Αλλά ενώ η Spyhide προσπάθησε να κρύψει την εμπλοκή του διαχειριστή, ο πηγαίος κώδικας περιείχε το όνομα δύο Ιρανών προγραμματιστών που επωφελήθηκαν από τη λειτουργία. Ένας από τους προγραμματιστές, ο Mostafa M., του οποίου το προφίλ στο LinkedIn λέει ότι βρίσκεται αυτήν τη στιγμή στο Ντουμπάι, ζούσε στο παρελθόν στην ίδια πόλη στο βορειοανατολικό Ιράν με τον άλλο προγραμματιστή της Spyhide, τον Mohammad A., σύμφωνα με αρχεία εγγραφής που σχετίζονται με τους τομείς της Spyhide.

Οι προγραμματιστές δεν απάντησαν σε πολλά μηνύματα ηλεκτρονικού ταχυδρομείου που ζητούσαν σχόλια.

Εφαρμογές Stalkerware όπως το Spyhide, που διαφημίζουν ρητά και ενθαρρύνουν τη μυστική παρακολούθηση συζύγων, απαγορεύονται από το κατάστημα εφαρμογών της

Google

. Αντίθετα, οι χρήστες πρέπει να κατεβάσουν την εφαρμογή spyware από τον ιστότοπο της Spyhide.

Το TechCrunch εγκατέστησε την εφαρμογή spyware σε μια εικονική συσκευή και χρησιμοποίησε ένα εργαλείο ανάλυσης κίνησης δικτύου για να κατανοήσει ποια δεδομένα ρέουν μέσα και έξω από τη συσκευή. Αυτή η εικονική συσκευή σήμαινε ότι μπορούσαμε να εκτελέσουμε την εφαρμογή σε ένα προστατευτικό sandbox χωρίς να της δώσουμε πραγματικά δεδομένα, συμπεριλαμβανομένης της τοποθεσίας μας. Η ανάλυση επισκεψιμότητας έδειξε ότι η εφαρμογή έστελνε τα δεδομένα της εικονικής μας συσκευής σε έναν διακομιστή που φιλοξενείται από τον γερμανικό κολοσσό φιλοξενίας ιστοσελίδων Hetzner.

Όταν ζητήθηκε σχόλιο, ο εκπρόσωπος της Hetzner, Christian Fitz, είπε στο TechCrunch ότι ο οικοδεσπότης Ιστού δεν επιτρέπει τη φιλοξενία spyware.

Τι μπορείς να κάνεις

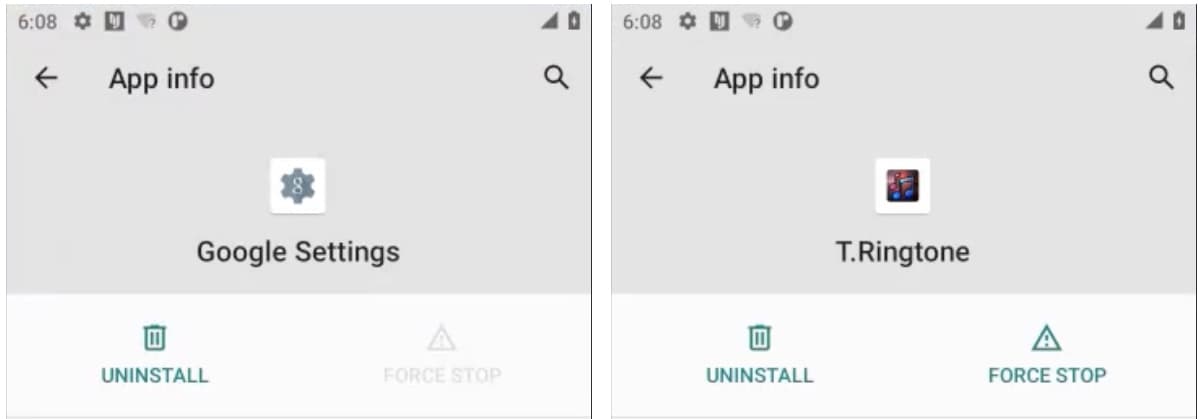

Οι εφαρμογές spyware Android συχνά μεταμφιέζονται ως μια εφαρμογή ή διαδικασία Android με κανονική εμφάνιση, επομένως η εύρεση αυτών των εφαρμογών μπορεί να είναι δύσκολη. Το Spyhide μεταμφιέζεται ως μια εφαρμογή με θέμα την Google που ονομάζεται “Ρυθμίσεις Google” που διαθέτει ένα εικονίδιο οδοντωτών τροχών ή μια εφαρμογή ήχου κλήσης που ονομάζεται “T.Ringtone” με ένα εικονίδιο μουσικής νότας. Και οι δύο εφαρμογές ζητούν άδεια πρόσβασης στα δεδομένα μιας συσκευής και ξεκινούν αμέσως την αποστολή ιδιωτικών δεδομένων στους διακομιστές της.

Μπορείτε να ελέγξετε τις εγκατεστημένες εφαρμογές σας μέσω του μενού εφαρμογών στις Ρυθμίσεις, ακόμα κι αν η εφαρμογή είναι κρυφή στην αρχική οθόνη.

Συντελεστές εικόνας:

TechCrunch

Έχουμε έναν γενικό οδηγό που μπορεί να σας βοηθήσει να αφαιρέσετε λογισμικό υποκλοπής Android, εάν είναι ασφαλές να το κάνετε. Θυμηθείτε ότι η απενεργοποίηση του spyware πιθανότατα θα ειδοποιήσει το άτομο που το φύτεψε.

Η ενεργοποίηση του

Google Play

Protect είναι μια χρήσιμη προστασία που προστατεύει από κακόβουλες εφαρμογές Android, όπως λογισμικό κατασκοπείας. Μπορείτε να το ενεργοποιήσετε από το μενού ρυθμίσεων στο Google Play.

Εάν εσείς ή κάποιος που γνωρίζετε χρειάζεται βοήθεια, η Εθνική Γραμμή Ενεργειακής Βίας στην Οικογένεια (1-800-799-7233) παρέχει δωρεάν, εμπιστευτική υποστήριξη όλο το 24ωρο, 7 ημέρες την εβδομάδα, σε θύματα ενδοοικογενειακής κακοποίησης και βίας. Εάν βρίσκεστε σε κατάσταση έκτακτης ανάγκης, καλέστε το 911. Το

Συνασπισμός κατά του Stalkerware

έχει επίσης πόρους εάν πιστεύετε ότι το τηλέφωνό σας έχει παραβιαστεί από λογισμικό υποκλοπής.