Το Mysterious Decoy Dog malware εργαλειοθήκη εξακολουθεί να κρύβεται στις σκιές του DNS

Νέες λεπτομέρειες έχουν προκύψει για το Decoy Dog, ένα σε μεγάλο βαθμό μη ανιχνευμένο εξελιγμένο κιτ εργαλείων που πιθανότατα χρησιμοποιείται για τουλάχιστον ένα χρόνο σε επιχειρήσεις πληροφοριών στον κυβερνοχώρο, βασιζόμενο στο σύστημα ονομάτων τομέα (DNS) για τη δραστηριότητα διοίκησης και ελέγχου.

Δεν είναι σαφές ποιος κρύβεται πίσω από το κακόβουλο λογισμικό, αλλά οι ερευνητές του προμηθευτή ασφαλείας που εστιάζει στο DNS, Infoblox, πιστεύουν ότι τέσσερις παράγοντες το χρησιμοποιούν και το αναπτύσσουν για εξαιρετικά στοχευμένες λειτουργίες.

Η παρατηρούμενη δραστηριότητα περιορίζεται στον χώρο της Ρωσίας και της Ανατολικής Ευρώπης και φαίνεται να σχετίζεται με την εισβολή της Ρωσίας στην Ουκρανία.

Η δραστηριότητα του σκύλου δόλωμα συνεχίζεται

Ενώ το Infoblox ανέλυσε μόνο το DNS και την κυκλοφορία δικτύου του DecoyDog, καθώς βασίζεται στο Pupy, πιθανότατα έχει τη δυνατότητα να κατεβάζει ωφέλιμα φορτία κακόβουλου λογισμικού σε μολυσμένες συσκευές και να εκτελεί εντολές που αποστέλλονται από τους εισβολείς.

Το Decoy Dog ανακαλύφθηκε στις αρχές Απριλίου αφού οι ειδικοί του Infoblox βρήκαν ανώμαλη δραστηριότητα beaconing DNS από μισή ντουζίνα τομείς που λειτουργούσαν ως διακομιστές εντολών και ελέγχου (C2) για το κακόβουλο λογισμικό:

- cbox4[.]λίστα αγνόησης[.]com

- claudfront[.]καθαρά

- hsdps[.]cc

- ads-tm-glb[.]Κάντε κλικ

- atlas-upd[.]com

- επιτρεπόμενος κατάλογος[.]καθαρά

Εκείνη την εποχή, οι ερευνητές είπαν ότι «βρήκαν τα ίδια μοτίβα ερωτημάτων DNS που προέκυψαν από εταιρικά δίκτυα, τα οποία δεν μπορούσαν να συνδεθούν με καταναλωτικές συσκευές» και «επιβεβαίωσαν ότι τα ερωτήματα προέρχονταν από συσκευές δικτύου σε πολύ περιορισμένο αριθμό δικτύων πελατών».

Όποιος χειρίζεται την εργαλειοθήκη δεν σταμάτησε τη δραστηριότητά του αφού το Infoblox ανακοίνωσε την ανακάλυψή του και δημοσίευσε μια τεχνική ανάλυση που έδειχνε ότι το Decoy Dog βασιζόταν σε μεγάλο βαθμό στον ανοιχτό κώδικα Pupy post-exploitation remote access trojan (RAT).

Νέος

Έρευνα Infoblox

που δημοσιεύτηκε σήμερα αποκαλύπτει ότι «Το Decoy Dog είναι μια σημαντική αναβάθμιση από το Pupy που χρησιμοποιεί εντολές και διαμορφώσεις που δεν υπάρχουν στο δημόσιο αποθετήριο».

Μερικές από τις διαφορές που παρατηρήθηκαν περιλαμβάνουν:

- Το Decoy Dog χρησιμοποιεί Python 3.8 ενώ το Pupy γράφτηκε σε Python 2.7. Το Decoy Dog απαιτεί Python 3.8

-

πολυάριθμες βελτιώσεις, συμπεριλαμβανομένης της συμβατότητας των

Windows

και των καλύτερων λειτουργιών μνήμης - Το Decoy Dog επεκτείνει σημαντικά το λεξιλόγιο επικοινωνίας στο Pupy προσθέτοντας πολλαπλές ενότητες επικοινωνίας

- Το Decoy Dog απαντά σε επαναλήψεις προηγούμενων ερωτημάτων DNS όπου το Pupy δεν το κάνει.

- Σε αντίθεση με το Pupy, το Decoy Dog ανταποκρίνεται σε αιτήματα DNS με χαρακτήρες μπαλαντέρ, γεγονός που διπλασιάζει τον αριθμό των αναλύσεων που εμφανίζονται στο παθητικό DNS.

- Το Decoy Dog απαντά σε αιτήματα DNS που δεν ταιριάζουν με τη δομή της έγκυρης επικοινωνίας με έναν πελάτη.

- Το Decoy Dog προσθέτει τη δυνατότητα εκτέλεσης αυθαίρετου κώδικα Java εισάγοντάς τον σε ένα νήμα JVM και προσθέτει μεθόδους για τη διατήρηση της επιμονής σε μια συσκευή-θύμα.

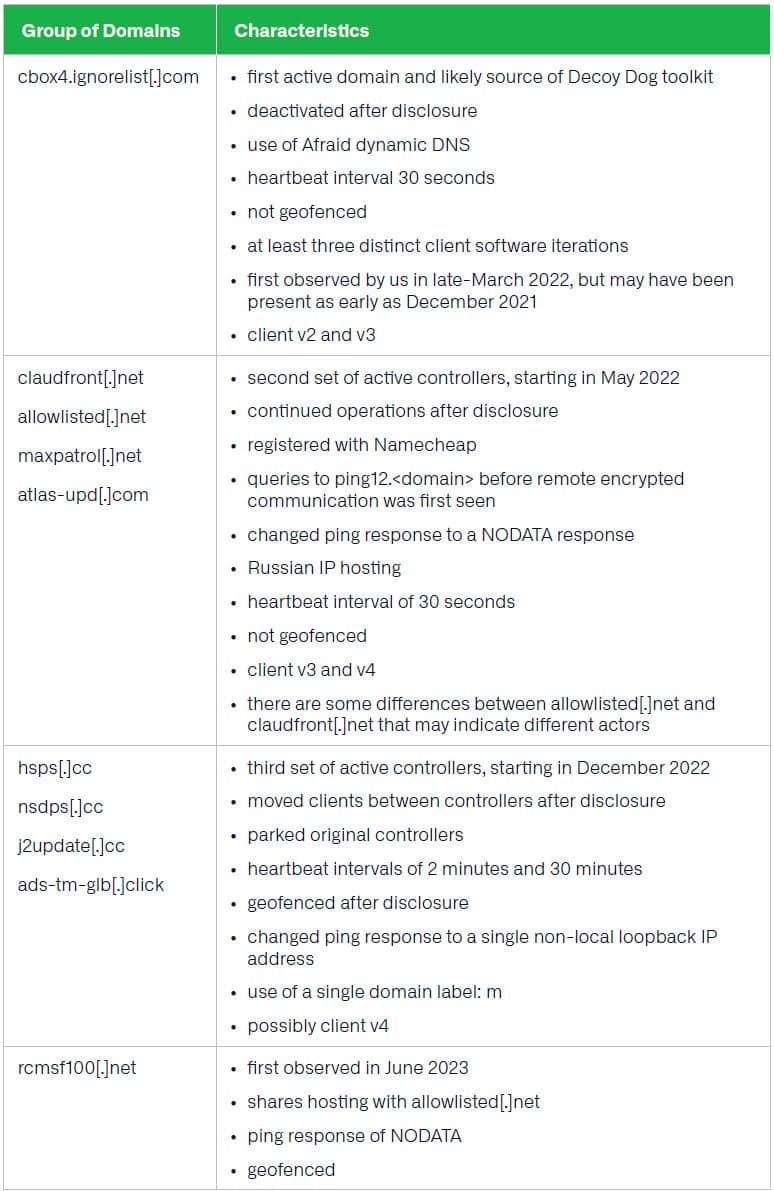

Το Infoblox διέκρινε αρχικά τρεις χειριστές Decoy Dog, οι οποίοι απάντησαν διαφορετικά μετά την αποκάλυψη της εταιρείας τον Απρίλιο. Ένα τέταρτο ανακαλύφθηκε αφού οι ερευνητές ολοκλήρωσαν την τρέχουσα αναφορά Infoblox.

Δραστηριότητα από το cbox4[.]λίστα αγνόησης[.]com σταμάτησε, ενώ το hsdps[.]cc και ads-tmglb[.]κάντε κλικ στους πελάτες που έχουν μεταφερθεί σε νέους τομείς.

Ωστόσο, το Infoblox δεν είδε λειτουργική αλλαγή με το claudfront[.]καθαρό και επιτρεπόμενο[.]καθαρά. Ο πρώτος αύξησε δραματικά τη δραστηριότητα τον Φεβρουάριο του τρέχοντος έτους μεταφέροντας πελάτες σε νεοεγγεγραμμένους ελεγκτές.

Η Renée Burton, επικεφαλής πληροφοριών απειλών στο Infoblox, είπε στο BleepingComputer ότι οι χειριστές του hsdps[.]cc και ads-tm-glb[.]Οι τομείς κλικ μπόρεσαν να «ανταλλάξουν» τους πελάτες σε διαφορετικό ελεγκτή, πράγμα που σημαίνει ότι η εναλλαγή έγινε στη μνήμη.

Ο τρέχων αριθμός των διακομιστών ονομάτων, των ελεγκτών και των τομέων του Decoy Dog είναι τώρα πιο κοντά σε δύο δωδεκάδες, μας είπε ο Burton. Μια λίστα με πολλούς τομείς που χρησιμοποιεί η εργαλειοθήκη είναι διαθέσιμη παρακάτω.

Αρκετοί ελεγκτές Decoy Dog

πηγή:

Infoblox

Εξαιρετικά στοχευμένο κακόβουλο λογισμικό με σύντομη λίστα θυμάτων

Με βάση την ανάλυση της παθητικής κυκλοφορίας DNS, είναι δύσκολο να προσδιοριστεί ένας ακριβής αριθμός πελατών Data Dog, που θα υποδείκνυε επηρεασμένες συσκευές, αλλά ο μεγαλύτερος αριθμός ενεργών ταυτόχρονων συνδέσεων που παρατήρησε το Infoblox σε οποιονδήποτε ελεγκτή ήταν μικρότερος από 50 και ο μικρότερος τέσσερις.

Ο Burton εκτιμά ότι ο τρέχων αριθμός των παραβιασμένων συσκευών θα ήταν μικρότερος από μερικές εκατοντάδες, υποδεικνύοντας ένα πολύ μικρό σύνολο στόχων, χαρακτηριστικό μιας επιχείρησης πληροφοριών.

Μερικές από τις αλλαγές που έκανε ένας χειριστής Decoy Dog μετά την αποκάλυψη του Infoblox ήταν να προσθέσει έναν μηχανισμό geofencing που περιορίζει τις αποκρίσεις από τομείς ελεγκτών σε ερωτήματα DNS από διευθύνσεις IP σε συγκεκριμένες περιοχές.

“Ανακαλύψαμε αυτήν τη συμπεριφορά τον Ιούνιο του 2023 και διαπιστώσαμε ότι ορισμένοι από τους διακομιστές ανταποκρίθηκαν μόνο όταν δρομολογούσαμε ερωτήματα DNS μέσω ρωσικών διευθύνσεων IP, ενώ άλλοι απαντούσαν σε οποιοδήποτε καλοσχηματισμένο ερώτημα από οποιαδήποτε τοποθεσία” –

Infoblox

Αν και αυτό μπορεί να σημαίνει ότι τα θύματα βρίσκονται στη Ρωσία, ο ηθοποιός θα μπορούσε επίσης να επιλέξει να δρομολογήσει την κυκλοφορία των θυμάτων στην περιοχή ως δόλωμα ή να περιορίσει τα ερωτήματα σε σχετικά.

Ο Burton κλίνει προς την πρώτη υπόθεση, εξηγώντας ότι το Decoy Dog συμπεριφέρεται σαν κουτάβι και χρησιμοποιεί τον προεπιλεγμένο αναδρομικό αναλυτή για να συνδεθεί στο DNS. Επειδή η αλλαγή αυτού του συστήματος στα σύγχρονα δίκτυα είναι «αρκετά προκλητική», λέει ο ερευνητής, είναι πιθανό «αυτοί οι ελεγκτές να έχουν θύματα στη Ρωσία ή σε γειτονικές χώρες (που μπορεί επίσης να διοχετεύουν δεδομένα μέσω της Ρωσίας).

Τα TTP παραπέμπουν σε πολλούς παράγοντες

Το Infoblox κάνει διάκριση μεταξύ των τεσσάρων ηθοποιών που λειτουργούν το Decoy Dog με βάση τις παρατηρούμενες τακτικές, τεχνικές και διαδικασίες (TTPs). Ωστόσο, φαίνεται ότι όλα ανταποκρίνονται σε ερωτήματα που ταιριάζουν με τη σωστή μορφή για το Decoy Dog ή το Pupy.

Η Μπάρτον σημείωσε ότι αυτή είναι μια παράξενη συμπεριφορά που θα μπορούσε να οφείλεται στο σχέδιο, αλλά ακόμη και με την τεράστια εμπειρία της ως κρυπτογράφος, άτομο πληροφοριών και επιστήμονας δεδομένων, δεν μπορεί να το προσδιορίσει σε έναν συγκεκριμένο λόγο.

Εάν η θεωρία των πολλαπλών ηθοποιών που χειρίζονται το Decoy Dog είναι αληθινή, ενδέχεται να υπάρχουν δύο ομάδες ανάπτυξης που βελτίωσαν το κιτ εργαλείων με νέες λειτουργίες.

Σύμφωνα με τον Burton, μία από τις τέσσερις ομάδες έχει το

η πιο προηγμένη έκδοση Decoy Dog

εμφανίζεται σε δημόσια αποθετήρια, των οποίων οι πελάτες συνδέονται με τον ελεγκτή claudfront[.]καθαρά.

Ένας ελεγκτής από αυτήν την ομάδα, είπε ο Burton στο BleepingComputer, είναι το maxpatrol[.]net αλλά δεν παρατηρήθηκαν συνδέσεις για αυτό. Αυτό μπορεί να υποδηλώνει ότι μοιάζει με το σύστημα διαχείρισης ευπάθειας και συμμόρφωσης από την Positive Technologies, μια ρωσική εταιρεία κυβερνοασφάλειας που έχει επιβληθεί κυρώσεις από τις ΗΠΑ το 2021 για διακίνηση εργαλείων

hacking

και εκμεταλλεύσεων που χρησιμοποιούνται από κρατικές ομάδες hacking.

Το Infoblox σημειώνει ότι οι νεότερες εκδόσεις της εργαλειοθήκης συνοδεύονται από έναν αλγόριθμο δημιουργίας τομέα (DGA) που λειτουργεί ως λειτουργική μονάδα έκτακτης ανάγκης για να επιτρέπει σε παραβιασμένα μηχανήματα να χρησιμοποιούν διακομιστή DNS τρίτου κατασκευαστή, εάν το κακόβουλο λογισμικό δεν μπορεί να επικοινωνήσει με τον διακομιστή C2 για μεγάλο χρονικό διάστημα.

Εκτεταμένοι μηχανισμοί επιμονής είναι διαθέσιμοι ξεκινώντας από την έκδοση 3 του πελάτη Decoy Dog, που υποδεικνύουν μια επιχείρηση πληροφοριών και όχι μια επιχείρηση με οικονομικά κίνητρα ή μια κόκκινη ομάδα.

Η εμβέλεια του Decoy Dog εξακολουθεί να είναι μυστήριο

Προς το παρόν, οι επιχειρήσεις Decoy Dog παραμένουν ένα μυστήριο όσον αφορά τον σκοπό και τους χειριστές τους. Το Infoblox έχει κάνει το ρόλο του στην αποκάλυψη της εργαλειοθήκης χρησιμοποιώντας δεδομένα DNS από τα συστήματά της και φέρνοντάς την στην προσοχή της κοινότητας του infosec.

Ωστόσο, απαιτείται πρόσθετη έρευνα για τον προσδιορισμό των στόχων, της αρχικής μεθόδου συμβιβασμού (π.χ. αλυσίδα εφοδιασμού, γνωστή ευπάθεια, μηδενική ημέρα σε στοχευμένες συσκευές) και πώς οι φορείς μετακινούνται στο δίκτυο.

Αν και το Infoblox έλαβε την υποστήριξη της κοινότητας infosec (από μεγάλους προμηθευτές

intel

, κυβερνητικές υπηρεσίες, ομάδες έρευνας απειλών και χρηματοοικονομικούς οργανισμούς), οι ανιχνεύσεις για το κακόβουλο λογισμικό ή το πλήρες εύρος του δεν έχουν αποκαλυφθεί δημόσια.

Το Infoblox συνιστά στους υπερασπιστές να θεωρούν ότι οι διευθύνσεις IP τόσο στο Decoy Dog όσο και στο Pupy αντιπροσωπεύουν κρυπτογραφημένα δεδομένα και όχι πραγματικές διευθύνσεις που χρησιμοποιούνται για επικοινωνία.

Θα πρέπει επίσης να επικεντρωθούν στα ερωτήματα και τις απαντήσεις DNS, καθώς μπορούν να βοηθήσουν στην παρακολούθηση της δραστηριότητας κακόβουλου λογισμικού. Μια προειδοποίηση είναι ότι ο όγκος επικοινωνίας είναι χαμηλός και απαιτείται μεγάλο ιστορικό καταγραφής για την παρακολούθηση της επικοινωνίας.

Η εταιρεία δημιούργησε επίσης έναν κανόνα YARA που μπορεί να ανιχνεύσει δείγματα σκύλων δόλωσης που παρατήρησαν οι ερευνητές από τον Ιούλιο και να διακρίνει τη εργαλειοθήκη από τη δημόσια έκδοση του Pupy.