Το Realst malware που κλέβει πληροφορίες στοχεύει χρήστες κρυπτονομισμάτων macOS

Ένα νέο κακόβουλο λογισμικό Mac με το όνομα “Realst” χρησιμοποιείται σε μια τεράστια καμπάνια που στοχεύει τους υπολογιστές της

Apple

, με ορισμένες από τις πιο πρόσφατες παραλλαγές του να περιλαμβάνουν υποστήριξη για το macOS 14 Sonoma, το οποίο βρίσκεται ακόμη σε εξέλιξη.

Το κακόβουλο λογισμικό, ανακαλύφθηκε για πρώτη φορά από ερευνητή ασφαλείας

iamdeadlyz

διανέμεται σε χρήστες

Windows

και macOS με τη μορφή ψεύτικων παιχνιδιών blockchain χρησιμοποιώντας ονόματα όπως Brawl

Earth

, WildWorld, Dawnland, Destruction, Evolion, Pearl, Olymp of Reptiles και SaintLegend.

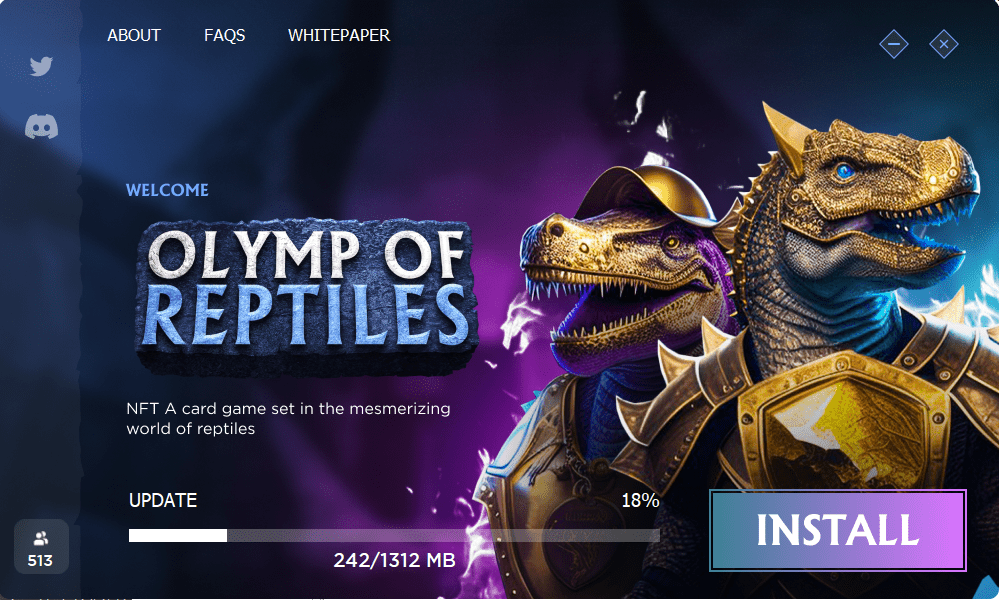

Αυτά τα παιχνίδια προωθούνται στα μέσα κοινωνικής δικτύωσης, με τους παράγοντες απειλών να χρησιμοποιούν απευθείας μηνύματα για να μοιράζονται τους κωδικούς πρόσβασης που απαιτούνται για τη λήψη του πλαστού προγράμματος-πελάτη παιχνιδιού από σχετικούς ιστότοπους.

Οι κωδικοί πρόσβασης επιτρέπουν στους παράγοντες της απειλής να ελέγχουν αυτούς που επιθυμούν να στοχεύσουν και να αποφεύγουν τους ερευνητές ασφαλείας που θέλουν να αποκαλύψουν κακόβουλη συμπεριφορά.

Στην πραγματικότητα, τα προγράμματα εγκατάστασης παιχνιδιών μολύνουν συσκευές με κακόβουλο λογισμικό κλοπής πληροφοριών, όπως το RedLine Stealer στα Windows και το Realst στο macOS. Αυτό το κακόβουλο λογισμικό θα κλέψει δεδομένα από τα προγράμματα περιήγησης ιστού και τις εφαρμογές πορτοφολιού κρυπτονομισμάτων του θύματος και θα τα στείλει πίσω στους φορείς απειλών.

Ένα από τα ψεύτικα παιχνίδια που εγκαθιστούν το Realst

Πηγή: iamdeadlyz.gitbook.io

Το SentinelOne ανέλυσε 59 δείγματα Mach-O του κακόβουλου λογισμικού Realst που βρέθηκε από το iamdeadlyz, εστιάζοντας στις εκδόσεις του macOS και βρήκε αρκετές διακριτές διαφορές.

Αυτό επέτρεψε στους ερευνητές να εντοπίσουν 16 παραλλαγές του κακόβουλου λογισμικού macOS, σημάδι ενεργητικής και ταχείας ανάπτυξης.

Το κακόβουλο λογισμικό Realst Mac

Κατά τη λήψη του πλαστού παιχνιδιού από τον ιστότοπο του ηθοποιού απειλών, θα τους προσφέρεται κακόβουλο λογισμικό Windows ή macOS, ανάλογα με το λειτουργικό τους σύστημα.

Το κακόβουλο λογισμικό των Windows είναι συνήθως RedLine Stealer, αλλά μερικές φορές άλλο κακόβουλο λογισμικό όπως το Raccoon Stealer και το AsyncRAT.

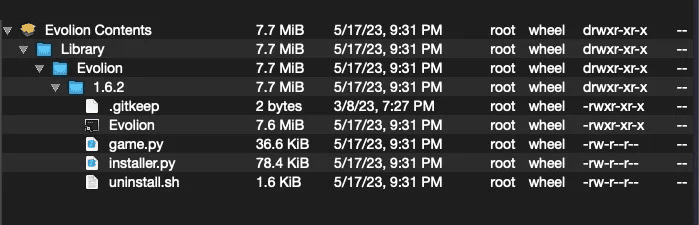

Για χρήστες Mac, οι ιστότοποι θα διανέμουν το κακόβουλο λογισμικό κλοπής πληροφοριών Realst, το οποίο στοχεύει συσκευές Mac ως εγκαταστάτες PKG ή αρχεία δίσκου DMG που περιέχουν τα κακόβουλα αρχεία Mach-O αλλά όχι πραγματικά παιχνίδια ή άλλο λογισμικό δόλωσης.

Αρχεία στο αρχείο λήψης

(SentinelOne)

Το αρχείο “game.py” είναι ένα πρόγραμμα κλοπής πληροφοριών Firefox για πολλαπλές πλατφόρμες και το “installer.py” είναι “chainbreaker”, ένας κωδικός πρόσβασης, κλειδιών και πιστοποιητικών βάσης δεδομένων κλειδιού macOS ανοιχτού κώδικα.

Το SentinelOne διαπίστωσε ότι ορισμένα δείγματα έχουν κωδικοποιηθεί χρησιμοποιώντας έγκυρα (που έχουν πλέον ανακληθεί) αναγνωριστικά προγραμματιστή της Apple ή υπογραφές ad-hoc, για να παρακάμψουν τον εντοπισμό από εργαλεία ασφαλείας.

Οι παραλλαγές

Και οι 16 διαφορετικές παραλλαγές Realst που αναλύθηκαν από το SentinelOne είναι αρκετά παρόμοιες σε μορφή και λειτουργία, αν και χρησιμοποιούν διαφορετικά σύνολα κλήσεων API.

Σε όλες τις περιπτώσεις, το κακόβουλο λογισμικό στοχεύει Firefox, Chrome, Opera, Brave, Vivaldi και την εφαρμογή

Telegram

, αλλά κανένα από τα δείγματα Realst που αναλύθηκαν δεν στοχεύει το Safari.

“Οι περισσότερες παραλλαγές προσπαθούν να πιάσουν τον κωδικό πρόσβασης του χρήστη μέσω πλαστογραφίας osascript και AppleScript και να εκτελέσουν στοιχειώδη έλεγχο ότι η συσκευή υποδοχής δεν είναι εικονική μηχανή μέσω sysctl -n hw.model”, εξηγεί το SentinelOne

στην έκθεση

.

“Τα δεδομένα που συλλέγονται απορρίπτονται σε έναν φάκελο που ονομάζεται απλά “data” [which] μπορεί να εμφανιστεί σε μία από τις πολλές τοποθεσίες ανάλογα με την έκδοση του κακόβουλου λογισμικού: στον αρχικό φάκελο του χρήστη, στον κατάλογο εργασίας του κακόβουλου λογισμικού ή σε έναν φάκελο με το όνομα του γονικού παιχνιδιού.”

Οι 16 διαφορετικές παραλλαγές κατηγοριοποιούνται σε τέσσερις κύριες οικογένειες με βάση τα γνωρίσματά τους, δηλαδή A, B, C και D.

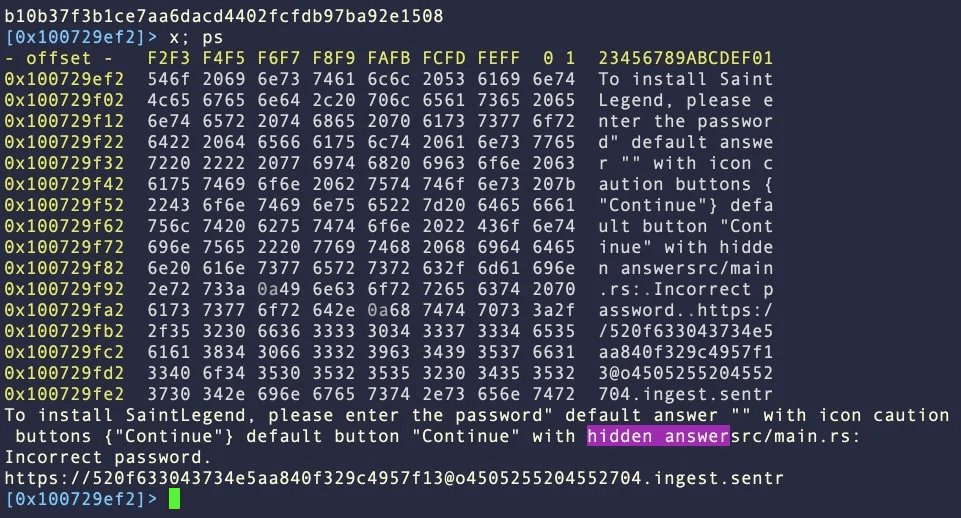

Η οικογένεια Α, που έχει τα περισσότερα δείγματα σε κυκλοφορία, χρησιμοποιεί “

Παραπλάνηση AppleScript

” για να ξεγελάσει το θύμα να πληκτρολογήσει τον κωδικό πρόσβασης διαχειριστή σε ένα παράθυρο διαλόγου.

Κώδικας για τη δημιουργία διαλόγου κλοπής κωδικού πρόσβασης

(SentinelOne)

Η οικογένεια Β είναι παρόμοια με την Α και χρησιμοποιεί επίσης πλαστογράφηση κωδικού πρόσβασης, αλλά χωρίζει τις σχετικές συμβολοσειρές σε μικρότερες μονάδες για να αποφύγει τον απλό στατικό εντοπισμό.

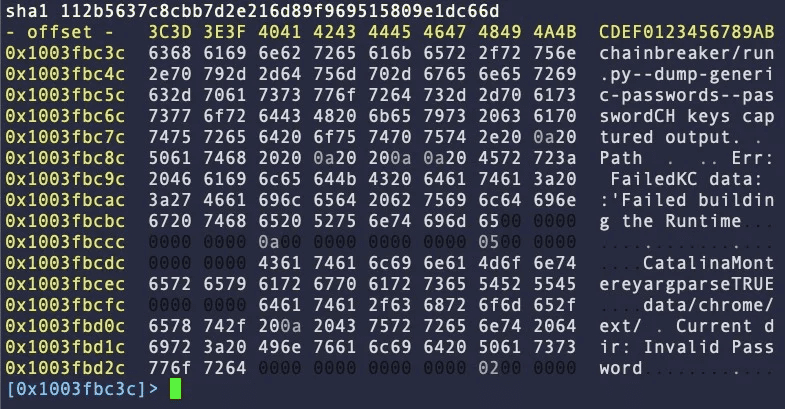

Η οικογένεια C έχει επίσης μια αναφορά στο chainbreaker μέσα στο ίδιο το δυαδικό αρχείο, το οποίο του επιτρέπει να εξάγει δεδομένα από τη βάση δεδομένων κλειδιών του συστήματος.

Αναφορά αλυσοδιακόπτη στο δυαδικό σύστημα της οικογένειας C

(SentinelOne)

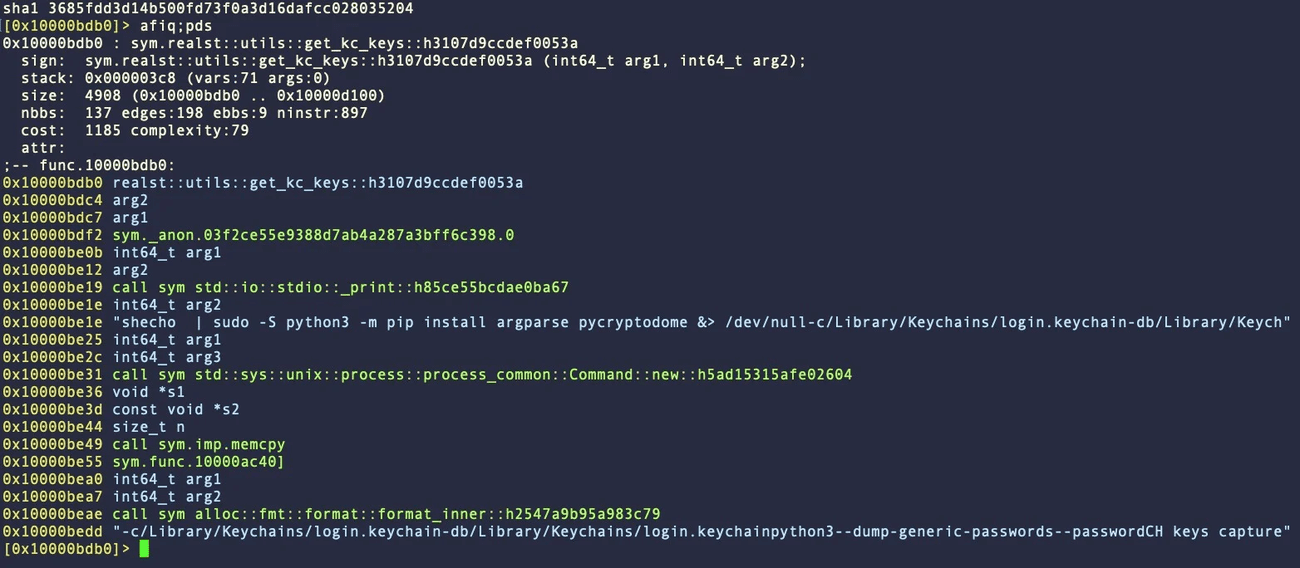

Τέλος, η οικογένεια D χρησιμοποιεί το παράθυρο Terminal για να ζητήσει από το θύμα να εισαγάγει τον κωδικό πρόσβασής του, ο οποίος χρησιμοποιείται για την απόρριψη αποθηκευμένων διαπιστευτηρίων που είναι αποθηκευμένα στο Keychain.

Εγκατάσταση pycryptodome

(SentinelOne)

Σε ορισμένες περιπτώσεις, η οικογένεια D αξιοποιεί τον αποκτηθέντα κωδικό πρόσβασης για να αποκτήσει δικαιώματα διαχειριστή στο σύστημα και να εγκαταστήσει τη βιβλιοθήκη κρυπτογραφίας Python “pycryptodome”, η οποία χρησιμοποιείται επίσης για την απόρριψη διαπιστευτηρίων από το Keychain.

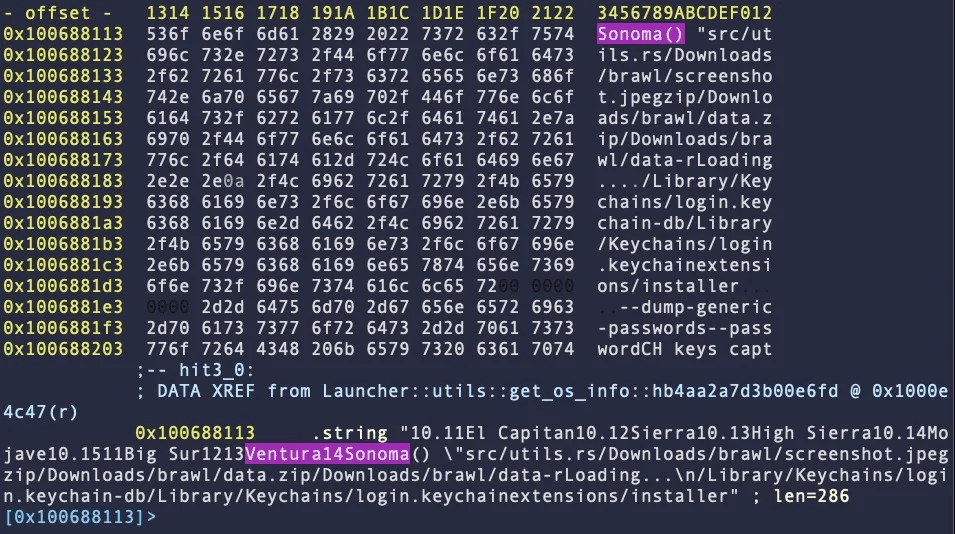

Περίπου το 30% των δειγμάτων από τις οικογένειες A, B και D περιέχουν συμβολοσειρές που στοχεύουν το επερχόμενο macOS 14 Sonoma.

Αναφορές Sonoma στον κώδικα

(SentinelOne)

Η παρουσία αυτών των συμβολοσειρών δείχνει ότι οι δημιουργοί κακόβουλου λογισμικού προετοιμάζονται ήδη για την επικείμενη κυκλοφορία του λειτουργικού συστήματος για επιτραπέζιους υπολογιστές της Apple, διασφαλίζοντας ότι το Realst θα είναι συμβατό και θα λειτουργεί όπως αναμένεται.

Συνιστάται στους χρήστες MacOS να είναι προσεκτικοί με τα παιχνίδια blockchain, καθώς όσοι διανέμουν το Realst χρησιμοποιούν κανάλια Discord και «επαληθεύουν» λογαριασμούς

Twitter

για να δημιουργήσουν μια ψευδή εικόνα νομιμότητας.

Επιπλέον, καθώς αυτά τα παιχνίδια στοχεύουν συγκεκριμένα χρήστες κρυπτονομισμάτων, ο κύριος στόχος είναι πιθανό να κλέψουν τα κρυπτογραφικά πορτοφόλια και τα κεφάλαια μέσα σε αυτά, οδηγώντας σε δαπανηρές επιθέσεις.