Το WinRAR zero-day χρησιμοποιείται από τον Απρίλιο για να χακάρει λογαριασμούς συναλλαγών

Μια ευπάθεια του WinRar

zero-day

που παρακολουθείται ως CVE-2023-38831 αξιοποιήθηκε ενεργά για την εγκατάσταση κακόβουλου λογισμικού όταν έκαναν κλικ σε αβλαβή αρχεία σε ένα αρχείο, επιτρέποντας στους χάκερ να παραβιάσουν λογαριασμούς συναλλαγών κρυπτονομισμάτων στο διαδίκτυο.

Η ευπάθεια βρίσκεται υπό ενεργή εκμετάλλευση από τον Απρίλιο του 2023, βοηθώντας στη διανομή διαφόρων οικογενειών κακόβουλου λογισμικού, συμπεριλαμβανομένων των DarkMe, GuLoader και Remcos RAT.

Η ευπάθεια WinRAR zero-day επέτρεψε στους παράγοντες απειλής να δημιουργήσουν κακόβουλα αρχεία .RAR και .ZIP που εμφάνιζαν φαινομενικά αβλαβή αρχεία, όπως εικόνες JPG (.jpg), αρχεία κειμένου (.txt) ή έγγραφα PDF (.pdf).

Ωστόσο, όταν ένας χρήστης ανοίγει το έγγραφο, το ελάττωμα θα προκαλέσει την εκτέλεση ενός σεναρίου που εγκαθιστά

κακόβουλο λογισμικό

στη

συσκευή

.

Το BleepingComputer δοκίμασε ένα κακόβουλο αρχείο που κοινοποιήθηκε από το Group-IB, το οποίο ανακάλυψε την

καμπάνια

και απλώς κάνοντας διπλό κλικ σε ένα PDF προκάλεσε την εκτέλεση ενός σεναρίου CMD για την εγκατάσταση κακόβουλου λογισμικού.

Η ημέρα μηδέν καθορίστηκε μέσα

WinRAR έκδοση 6.23

που κυκλοφόρησε στις 2 Αυγούστου 2023, το οποίο επιλύει επίσης πολλά άλλα ζητήματα ασφαλείας, συμπεριλαμβανομένου του CVE-2023-40477, ένα ελάττωμα που μπορεί να ενεργοποιήσει την εκτέλεση εντολών κατά το άνοιγμα ενός ειδικά διαμορφωμένου αρχείου RAR.

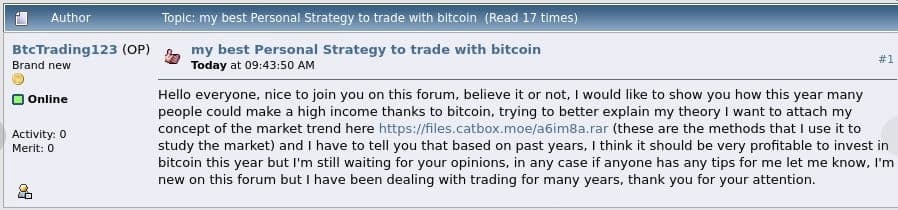

Στόχευση σε εμπόρους κρυπτογράφησης

Σε μια έκθεση που δόθηκε στη δημοσιότητα σήμερα, ερευνητές από το Group-IB είπαν ότι ανακάλυψαν ότι το WinRAR zero-day χρησιμοποιείται για τη στόχευση φόρουμ κρυπτονομισμάτων και χρηματιστηρίων, όπου οι χάκερ προσποιούνταν ότι ήταν άλλοι ενθουσιώδεις που μοιράζονταν τις στρατηγικές συναλλαγών τους.

Αυτές οι αναρτήσεις φόρουμ περιείχαν συνδέσμους προς ειδικά δημιουργημένα αρχεία WinRAR ZIP ή RAR που προσποιούνταν ότι περιλάμβαναν την κοινή στρατηγική συναλλαγών, που αποτελείται από αρχεία PDF, αρχεία κειμένου και εικόνες.

Προώθηση κακόβουλων αρχείων σε φόρουμ εμπόρων κρυπτογράφησης

Πηγή: Group-IB

Το γεγονός ότι αυτά τα αρχεία στοχεύουν εμπόρους αποδεικνύεται από τους τίτλους αναρτήσεων του φόρουμ, όπως “καλύτερη προσωπική στρατηγική για συναλλαγές με Bitcoin”.

Τα κακόβουλα αρχεία διανεμήθηκαν σε τουλάχιστον οκτώ δημόσια φόρουμ συναλλαγών, μολύνοντας επιβεβαιωμένες συσκευές 130 εμπόρων. Ο αριθμός των θυμάτων και οι οικονομικές απώλειες που προκύπτουν από αυτήν την εκστρατεία είναι άγνωστοι.

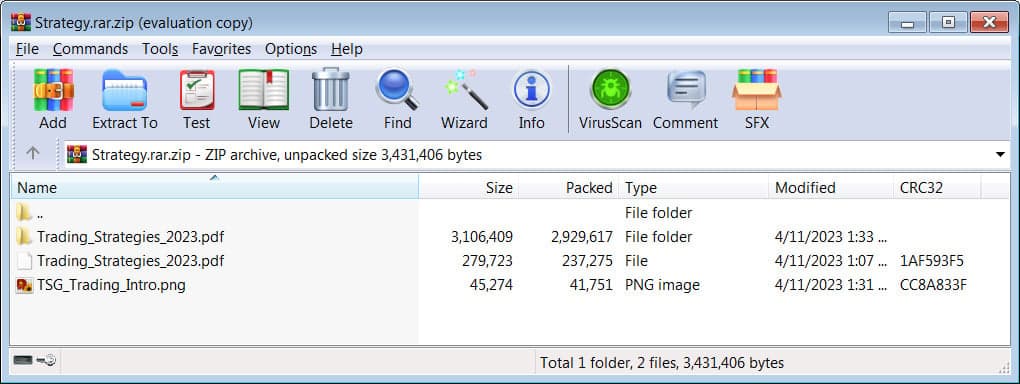

Όταν ανοίξουν τα αρχεία, οι χρήστες θα δουν αυτό που φαίνεται να είναι ένα αβλαβές αρχείο, όπως ένα PDF, με έναν φάκελο που ταιριάζει με το ίδιο όνομα αρχείου, όπως φαίνεται παρακάτω.

Περιεχόμενα ενός κακόβουλου αρχείου ZIP

Πηγή: BleepingComputer

Ωστόσο, όταν ο χρήστης κάνει διπλό κλικ στο PDF, η ευπάθεια CVE-2023-38831 θα εκκινήσει αθόρυβα ένα σενάριο στο φάκελο για να εγκαταστήσει κακόβουλο λογισμικό στη συσκευή. Ταυτόχρονα, αυτά τα σενάρια θα φορτώσουν επίσης το έγγραφο δόλωμα για να μην κινήσουν υποψίες.

Η δέσμη ενεργειών CMD των Windows εκτελείται από ευπάθεια CVE-2023-38831

Πηγή: BleepingComputer

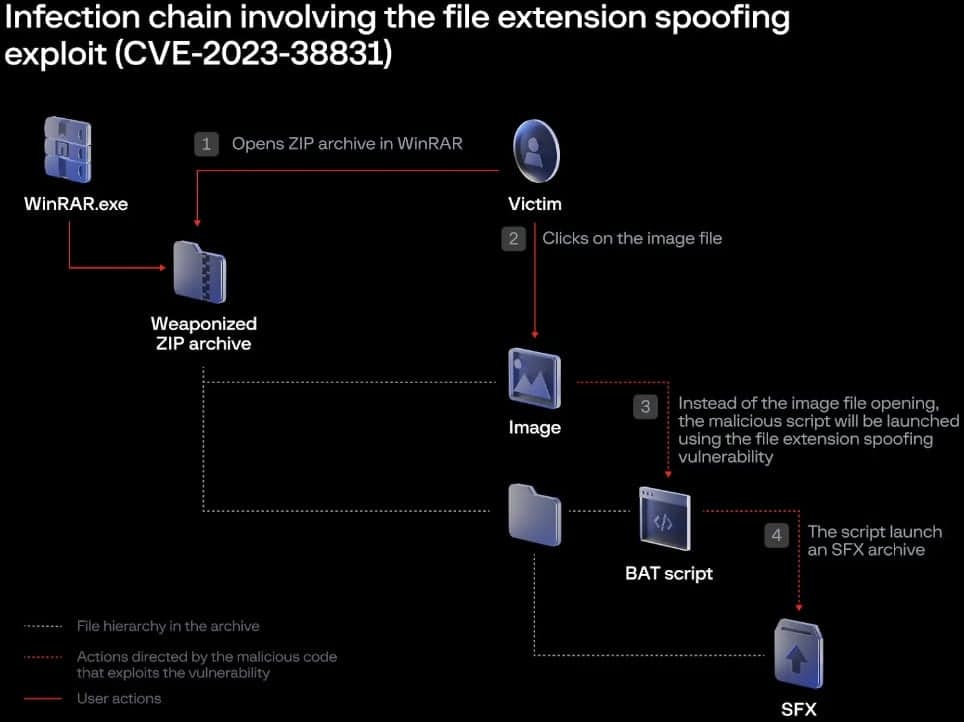

Η ευπάθεια ενεργοποιείται δημιουργώντας ειδικά δημιουργημένα αρχεία με ελαφρώς τροποποιημένη δομή σε σύγκριση με ασφαλή αρχεία, γεγονός που προκαλεί τη συνάρτηση ShellExecute του WinRAR να λαμβάνει μια εσφαλμένη παράμετρο όταν επιχειρεί να ανοίξει το αρχείο δόλωμα.

Αυτό έχει ως αποτέλεσμα το πρόγραμμα να παρακάμπτει το αβλαβές αρχείο και αντ’ αυτού να εντοπίζει και να εκτελεί ένα σενάριο δέσμης ή CMD, οπότε ενώ ο χρήστης υποθέτει ότι ανοίγει ένα ασφαλές αρχείο, το πρόγραμμα εκκινεί ένα διαφορετικό.

Το σενάριο εκτελείται για να ξεκινήσει ένα αρχείο CAB αυτοεξαγωγής (SFX) που μολύνει τον υπολογιστή με διάφορα στελέχη κακόβουλου λογισμικού, όπως οι μολύνσεις DarkMe, GuLoader και Remcos RAT, παρέχοντας απομακρυσμένη πρόσβαση σε μια μολυσμένη συσκευή.

Αν και το στέλεχος κακόβουλου λογισμικού DarkMe έχει συσχετιστεί με την ομάδα EvilNum με οικονομικά κίνητρα, δεν είναι σαφές ποιος χρησιμοποίησε το CVE-2023-38831 στην καμπάνια που παρατηρήθηκε πρόσφατα.

Μόχλευση αλυσίδας μόλυνσης CVE-2023-38831

Πηγή: Group-IB

Το DarkMe έχει χρησιμοποιηθεί στο παρελθόν σε επιθέσεις με οικονομικά κίνητρα, επομένως είναι πιθανό οι εισβολείς να στοχεύουν εμπόρους για να κλέψουν τα κρυπτογραφικά τους περιουσιακά στοιχεία.

Το Remcos RAT παρέχει στους επιτιθέμενους ισχυρότερο έλεγχο σε μολυσμένες συσκευές, συμπεριλαμβανομένης της εκτέλεσης αυθαίρετων εντολών, καταγραφής πλήκτρων, καταγραφής οθόνης, διαχείρισης αρχείων και δυνατοτήτων αντίστροφης διακομιστή μεσολάβησης, ώστε να διευκολύνει και τις λειτουργίες κατασκοπείας.

Η Group-IB ανακάλυψε το CVE-2023-38831 τον Ιούλιο του 2023 και η εταιρεία ασφαλείας δημοσίευσε σήμερα ένα

αναλυτική αναφορά

για την εκμετάλλευσή του στην άγρια φύση.

Οι χρήστες του WinRAR καλούνται να αναβαθμίσουν στην πιο πρόσφατη έκδοση, την έκδοση 6.23 τη στιγμή που γράφονται αυτές οι γραμμές, το συντομότερο δυνατό για να εξαλειφθεί ο

κίνδυνος

πλαστογράφησης αρχείων και άλλων επιθέσεων που αποκαλύφθηκαν πρόσφατα.