Οι χάκερ χρησιμοποιούν νέο κακόβουλο λογισμικό για να παραβιάσουν συσκευές με διάκενο αέρα στην Ανατολική Ευρώπη

Κινέζοι χάκερ που χρηματοδοτούνται από το κράτος στοχεύουν βιομηχανικούς οργανισμούς με νέο κακόβουλο λογισμικό που μπορεί να κλέψει δεδομένα από συστήματα με διάκενο αέρα.

Τα συστήματα με διάκενο συνήθως εκπληρώνουν κρίσιμους ρόλους και απομονώνονται από το εταιρικό δίκτυο και το δημόσιο διαδίκτυο είτε φυσικά είτε μέσω λογισμικού και συσκευών δικτύου.

Ερευνητές της εταιρείας κυβερνοασφάλειας Kaspersky ανακάλυψαν το νέο κακόβουλο λογισμικό και το απέδωσαν στην ομάδα κυβερνοκατασκοπείας APT31, γνωστή και ως Zirconium.

Σύμφωνα με τα ευρήματα, οι χάκερ χρησιμοποίησαν τουλάχιστον 15 διαφορετικά εμφυτεύματα σε επιθέσεις στην Ανατολική Ευρώπη, το καθένα για ένα ξεχωριστό στάδιο της επιχείρησης, καθώς και την υπογραφή της οικογένειας κακόβουλου λογισμικού «FourteenHi».

Επιθέσεις πολλαπλών σταδίων

Ο Kaspesky λέει ότι οι επιθέσεις ξεκίνησαν τον Απρίλιο του περασμένου έτους και περιελάμβαναν τρία διαφορετικά στάδια. Τα εμφυτεύματα στην αρχική φάση καθιέρωσαν την ανθεκτικότητα και την απομακρυσμένη πρόσβαση στα παραβιασμένα συστήματα και συνέλεξαν δεδομένα χρήσιμα για αναγνώριση.

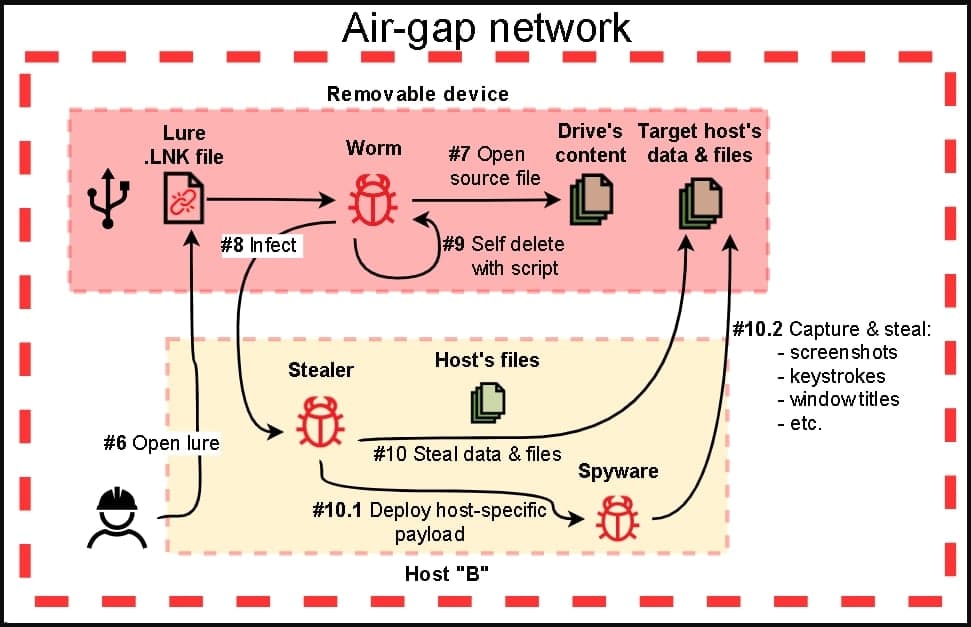

Στο δεύτερο στάδιο, το APT31 απορρίπτει πιο εξειδικευμένο κακόβουλο λογισμικό που μπορεί να υποκλέψει δεδομένα από απομονωμένα συστήματα (με διάκενο αέρα) χρησιμοποιώντας τη διάδοση USB.

Τέλος, στο τρίτο στάδιο της επίθεσης, οι χάκερ χρησιμοποιούν εμφυτεύματα που μπορούν να ανεβάσουν τα συλλεγμένα δεδομένα στους διακομιστές εντολών και ελέγχου (C2) τους.

Το κακόβουλο λογισμικό που στοχεύει μεμονωμένα συστήματα αποτελείται από τέσσερις ενότητες που περιγράφονται παρακάτω.

-

Πρώτη ενότητα

: Δημιουργεί προφίλ αφαιρούμενων μονάδων δίσκου που είναι συνδεδεμένες στο σύστημα, συλλέγει αρχεία, καταγράφει στιγμιότυπα οθόνης και τίτλους παραθύρων και ρίχνει επιπλέον ωφέλιμα φορτία στη μολυσμένη συσκευή. -

Δεύτερη ενότητα

: Προσβάλλει αφαιρούμενες μονάδες δίσκου αντιγράφοντας ένα νόμιμο εκτελέσιμο αρχείο McAfee το οποίο είναι ευάλωτο στην παραβίαση DLL και ένα κακόβουλο ωφέλιμο φορτίο DLL στον ριζικό κατάλογο της συσκευής και τις ορίζει ως “κρυφές”. Το εργαλείο δημιουργεί επίσης ένα αρχείο Lure LNK που ενεργοποιεί τη μόλυνση εάν το εκτοξεύσει το θύμα. -

Τρίτη ενότητα

: Εκτελεί μια δέσμη ενεργειών για τη συλλογή δεδομένων από τη συσκευή και την αποθήκευση της εξόδου στο φάκελο “$RECYCLE.BIN”, από όπου θα τα συλλέξει η πρώτη μονάδα. -

Τέταρτη ενότητα

: Παραλλαγή της πρώτης μονάδας που εμφανίζεται σε ορισμένες επιθέσεις, λειτουργεί ως dropper ωφέλιμου φορτίου, keylogger, εργαλείο καταγραφής στιγμιότυπων οθόνης και κλοπή αρχείων.

Οδός μόλυνσης για συστήματα με διάκενο αέρα

(Kaspersky)

Τον Μάιο του 2022, η Kaspersky παρατήρησε ένα επιπλέον εμφύτευμα που χρησιμοποιήθηκε στις επιθέσεις APT31, σχεδιασμένο για τη συλλογή τοπικών αρχείων από παραβιασμένα συστήματα.

Αυτό το εμφύτευμα αποκρυπτογραφεί και εγχέει το ωφέλιμο φορτίο του στη μνήμη μιας νόμιμης διαδικασίας για να αποφύγει την ανίχνευση κακόβουλου λογισμικού, στη συνέχεια αδράνει για 10 λεπτά και τελικά αντιγράφει όλα τα αρχεία που ταιριάζουν με τις επεκτάσεις τύπου αρχείου που ορίζονται στη διαμόρφωσή του.

Τα κλεμμένα αρχεία αρχειοθετούνται χρησιμοποιώντας το WinRAR (αν δεν είναι διαθέσιμο, το κακόβουλο λογισμικό εξέρχεται) και στη συνέχεια αποθηκεύονται σε προσωρινούς τοπικούς φακέλους που δημιουργήθηκαν από το κακόβουλο λογισμικό στο “C:ProgramDataNetWorks.” Τελικά, τα αρχεία μεταφέρονται στο Dropbox.

Η Kaspersky υπογραμμίζει ότι οι επιθέσεις ήταν μυστικές και απαρίθμησε τις ακόλουθες τακτικές, τεχνικές και διαδικασίες (TTP): Παραγγελία πειρατείας DLL για φόρτωση κακόβουλων ωφέλιμων φορτίων στη μνήμη και απόκρυψη ωφέλιμων φορτίων σε κρυπτογραφημένη μορφή σε ξεχωριστά δυαδικά αρχεία δεδομένων.

Η εταιρεία παρέχει μια τεχνική αναφορά που περιλαμβάνει πρόσθετα δεδομένα, όπως κατακερματισμούς κακόβουλου λογισμικού, ένα πλήρες σύνολο δεικτών συμβιβασμού και λεπτομέρειες σχετικά με τη δραστηριότητα του κακόβουλου λογισμικού από την αρχή μέχρι το τέλος.

Τα συστήματα με διάκενο αέρα είναι ένας ελκυστικός στόχος για τις ομάδες APT, οι οποίες συνήθως στρέφονται σε μονάδες USB για να παρέχουν κακόβουλο λογισμικό και να εξάγουν δεδομένα από το απομονωμένο περιβάλλον.