Η νέα επίθεση πλευρικού καναλιού Collide+Power επηρεάζει σχεδόν όλες τις CPU

Ανακαλύφθηκε μια νέα επίθεση πλευρικού καναλιού ισχύος βασισμένη σε λογισμικό που ονομάζεται «Collide+Power», επηρεάζοντας σχεδόν όλες τις CPU και ενδεχομένως επιτρέποντας τη διαρροή δεδομένων. Ωστόσο, οι ερευνητές προειδοποιούν ότι το ελάττωμα είναι χαμηλού κινδύνου και πιθανότατα δεν θα χρησιμοποιηθεί σε επιθέσεις σε τελικούς χρήστες.

Το ελάττωμα ανακαλύφθηκε από ερευνητές στο Τεχνολογικό Πανεπιστήμιο του Γκρατς και εκμεταλλεύεται τις αδυναμίες του υλικού της CPU για να διαρρεύσει δυνητικά ευαίσθητα δεδομένα.

Παρόλο που η ευπάθεια που ανακαλύφθηκε (

CVE-2023-20583

) έχει ερευνητική σημασία, είναι πρακτικά πολύ δύσκολο να εκμεταλλευτεί κανείς στις περισσότερες περιπτώσεις πραγματικού κόσμου. ως εκ τούτου του αποδόθηκε χαμηλή σοβαρότητα.

Λεπτομέρειες Collide+Power

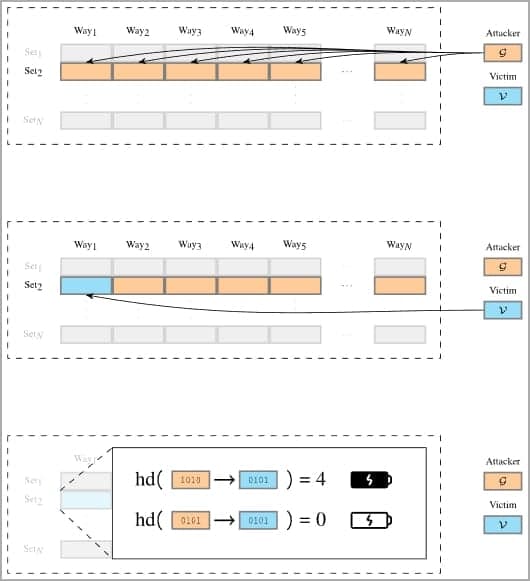

Η κύρια ιδέα του Collide+Power είναι η διαρροή δεδομένων από τις μετρημένες τιμές κατανάλωσης ενέργειας της CPU, όταν μια “σύγκρουση” δεδομένων μεταξύ του συνόλου δεδομένων του εισβολέα και των δεδομένων που αποστέλλονται από άλλες εφαρμογές για την αντικατάσταση του πρώτου συμβαίνει στη μνήμη cache της CPU.

Συγκρούσεις δεδομένων που προκαλούν μετρήσιμες διακυμάνσεις ισχύος

(collidepower.com)

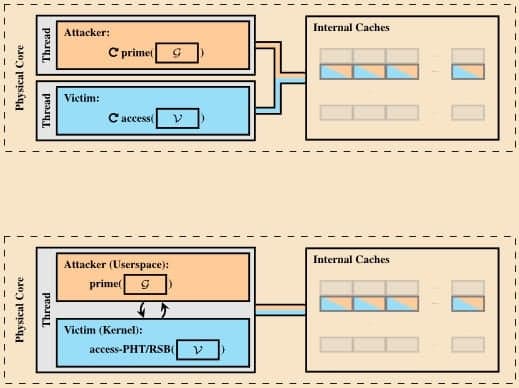

Το Collide+Power περιλαμβάνει δύο παραλλαγές που δημιουργούν συγκρούσεις δεδομένων μεταξύ των ευαίσθητων δεδομένων του χρήστη και των δεδομένων του εισβολέα μέσα στην κρυφή μνήμη της CPU.

Η πρώτη μέθοδος απαιτεί την ενεργοποίηση του hyperthreading και του θύματος να έχει πρόσβαση στα στοχευμένα μυστικά, όπως ένα κλειδί αποκρυπτογράφησης.

Η δεύτερη παραλλαγή καταχράται το “

gadget

prefetch” στο λειτουργικό σύστημα για να φορτώσει τα δεδομένα στόχου στην κρυφή μνήμη της CPU και να τα συγκρουστεί με τα δεδομένα του εισβολέα χωρίς να εμπλέκεται το θύμα.

Οι δύο παραλλαγές του Collide Power

(collidepower.com)

Οι ερευνητές λένε ότι το Collide+Power μπορεί επίσης να ενισχύσει άλλες επιθέσεις πλευρικού καναλιού ισχύος που βασίζονται σε λογισμικό, όπως το PLATYPUS και το Hertzbleed.

Αντίκτυπος και απαντήσεις προμηθευτών

Το Collide+Power επηρεάζει τους επεξεργαστές που κατασκευάζονται από την

Intel

, την AMD και αυτούς που χρησιμοποιούν αρχιτεκτονικές ARM. Ωστόσο, οι ερευνητές δεν έχουν αποκαλύψει συγκεκριμένα μοντέλα, επομένως δεν είναι σαφές εάν επηρεάζονται όλες οι σύγχρονες CPU.

«Παρόλα αυτά, το υποθέτουμε

επηρεάζονται σχεδόν όλες οι CPU

από το Collide+Power καθώς η εκμεταλλευόμενη διαρροή είναι ουσιαστικά αποτέλεσμα του τρόπου με τον οποίο κατασκευάζουμε CPU», εξηγεί η

Ιστότοπος αποκάλυψης Collide+Power

.

Παρά τον δυνητικά ευρύ αντίκτυπο, οι προγραμματιστές της επίθεσης δηλώνουν ξεκάθαρα ότι οι χρήστες “δεν χρειάζεται να ανησυχούν” για αυτό, καθώς τα ποσοστά διαρροής δεδομένων είναι σχετικά χαμηλά και η επίθεση απαιτεί μακρά φυσική πρόσβαση στη συσκευή-στόχο καθώς και εξειδικευμένες γνώσεις για φέρει εις πέρας.

Η AMD έχει κάνει παρόμοια δήλωση στο δελτίο ασφαλείας της σχετικά με το CVE-2023-20583, υποβαθμίζοντας την πρακτική σημασία της επίθεσης για τον μέσο χρήστη.

AMD

Η AMD δήλωσε ότι οι επεξεργαστές διακομιστών της EPYC έχουν μια λειτουργία ντετερμινισμού απόδοσης που βοηθά στην άμβλυνση αυτής της διαρροής δεδομένων, ενώ οι επεξεργαστές της σειράς

Ryzen

μπορούν να έχουν απενεργοποιημένη τη λειτουργία ενίσχυσης πυρήνα για να μειώσουν τις αλλαγές συχνότητας και να κάνουν πιο δύσκολη τη διαρροή δεδομένων από τη μνήμη CPU.

Η ARM έχει επίσης δημοσιεύσει α

συμβουλευτική για την ασφάλεια

για να παρακολουθείτε τις εξελίξεις και τα νέα ευρήματα γύρω από το Collide+Power.

Όσον αφορά τον μετριασμό του προβλήματος, η ομάδα του Γκρατς λέει ότι οι συγκρούσεις δεδομένων είναι πολύπλοκο να αντιμετωπιστούν δεδομένης της επικράτησης συγκεκριμένων τεχνικών σχεδιασμού που στηρίζουν σχεδόν όλες τις σύγχρονες CPU, που αποτελούν τη βάση για το Collide+Power.

«Η πρόληψη των συγκρούσεων δεδομένων στο υλικό είναι ένας εξαιρετικά περίπλοκος επανασχεδιασμός των CPU γενικής χρήσης, ο οποίος πιστεύουμε ότι είναι απίθανο να συμβεί στο εγγύς μέλλον λόγω του αριθμού των κοινόχρηστων στοιχείων υλικού σε μια CPU», εξηγούν οι ερευνητές.

“Ως εκ τούτου, ο πιο ρεαλιστικός μετριασμός είναι να εμποδίζει έναν εισβολέα να παρατηρήσει το σήμα που σχετίζεται με την ισχύ.”

Ο πηγαίος κώδικας για την επίθεση Collide+Power αναμένεται να μεταφορτωθεί σε αυτό

Αποθετήριο GitHub

σύντομα.