Ο Ivanti αποκαλύπτει νέο κρίσιμο σφάλμα παράκαμψης ελέγχου ταυτότητας στο MobileIron Core

Η εταιρεία λογισμικού πληροφορικής Ivanti αποκάλυψε σήμερα μια νέα κρίσιμη ευπάθεια ασφαλείας στο λογισμικό διαχείρισης φορητών συσκευών MobileIron Core.

Παρακολούθηση ως

CVE-2023-35082

το ελάττωμα είναι μια απομακρυσμένη ευπάθεια πρόσβασης API χωρίς έλεγχο ταυτότητας που επηρεάζει την έκδοση MobileIron Core 11.2 και παλαιότερη.

Η επιτυχής εκμετάλλευση επιτρέπει στους εισβολείς να έχουν πρόσβαση σε προσωπικά αναγνωρίσιμες πληροφορίες (PII) χρηστών κινητών συσκευών και διακομιστών που έχουν παραβιαστεί από κερκόπορτες, αναπτύσσοντας κελύφη ιστού όταν συνδέουν το σφάλμα με άλλα ελαττώματα.

Η Ivanti είπε ότι δεν θα εκδώσει ενημερώσεις κώδικα ασφαλείας για να διορθώσει αυτό το ελάττωμα, επειδή έχει ήδη αντιμετωπιστεί σε νεότερες εκδόσεις του προϊόντος, που μετονομάστηκαν σε Endpoint Manager

Mobile

(EPMM).

“Το MobileIron Core 11.2 δεν υποστηρίζεται από τις 15 Μαρτίου 2022. Επομένως, η Ivanti δεν θα εκδώσει ενημέρωση κώδικα ή άλλες διορθώσεις για την αντιμετώπιση αυτής της ευπάθειας σε 11.2 ή παλαιότερες εκδόσεις. Αναβάθμιση στην πιο πρόσφατη έκδοση του Ivanti Endpoint Manager Mobile (EPMM ) είναι ο καλύτερος τρόπος για να προστατεύσετε το περιβάλλον σας από απειλές», η εταιρεία

είπε

.

“Αυτή η ευπάθεια δεν επηρεάζει καμία έκδοση του Ivanti Endpoint Manager ή MobileIron Core 11.3 και άνω, ή Ivanti Neurons για MDM. Η ομάδα υποστήριξής μας είναι πάντα διαθέσιμη για να βοηθήσει τους πελάτες να αναβαθμίσουν,” Ivanti

είπε

σε ξεχωριστή συμβουλή ασφαλείας.

Σύμφωνα με τον Shodan,

περισσότερες από 2.200 πύλες χρηστών MobileIron

επί του παρόντος εκτίθενται στο διαδίκτυο, συμπεριλαμβανομένων

πάνω από μια ντουζίνα

συνδέεται με τοπικές και κρατικές κυβερνητικές υπηρεσίες των ΗΠΑ.

Η εταιρεία κυβερνοασφάλειας Rapid7, η οποία ανακάλυψε και ανέφερε το σφάλμα,

παρέχει

δείκτες συμβιβασμού (IOC) για να βοηθήσουν τους υπερασπιστές να εντοπίσουν σημάδια επίθεσης CVE-

2023

-35082 και προτρέπει τους πελάτες της Ivanti να ενημερώσουν το λογισμικό MobileIron Core αμέσως στην πιο πρόσφατη έκδοση.

Παρόμοια σφάλματα Ivanti που χρησιμοποιήθηκαν σε επιθέσεις από τον Απρίλιο

Δύο άλλα ελαττώματα ασφαλείας στο Endpoint Manager Mobile (EPMM) της Ivanti (πρώην MobileIron Core) έχουν γίνει αντικείμενο εκμετάλλευσης από κρατικούς χάκερ από τον Απρίλιο, σύμφωνα με συμβουλή της CISA που δημοσιεύθηκε την Τρίτη.

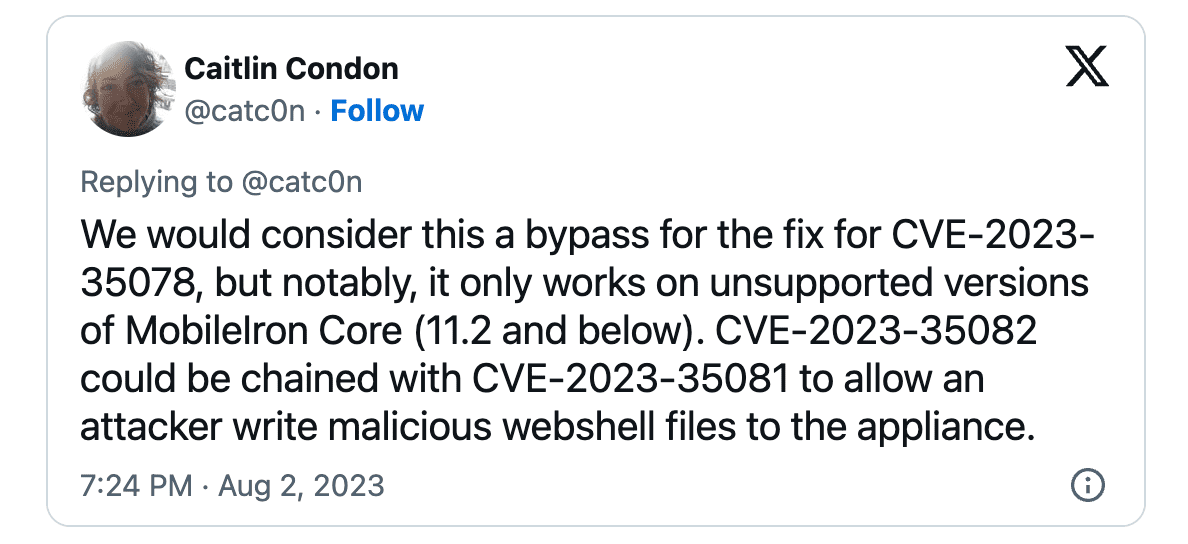

Ένα από τα ελαττώματα (CVE-2023-35078), μια κρίσιμη παράκαμψη ελέγχου ταυτότητας, χρησιμοποιήθηκε ως μηδενική ημέρα για την παραβίαση των δικτύων πολλών κρατικών φορέων της Νορβηγίας.

Αυτή η ευπάθεια μπορεί να συνδεθεί με ένα ελάττωμα διέλευσης καταλόγου (CVE-2023-35081), επιτρέποντας σε φορείς απειλών με δικαιώματα διαχειριστή να αναπτύξουν κελύφη ιστού σε παραβιασμένα συστήματα.

“Οι συντελεστές της προηγμένης επίμονης απειλής (APT) εκμεταλλεύτηκαν το CVE-2023-35078 ως μηδενική ημέρα από τουλάχιστον τον Απρίλιο του 2023 έως τον Ιούλιο του 2023 για να συλλέξουν πληροφορίες από αρκετούς νορβηγικούς οργανισμούς, καθώς και για να αποκτήσουν πρόσβαση και να θέσουν σε κίνδυνο το δίκτυο μιας νορβηγικής κυβερνητικής υπηρεσίας.” CISA

είπε

.

“Τα συστήματα διαχείρισης κινητών συσκευών (MDM) είναι ελκυστικοί στόχοι για τους παράγοντες απειλών επειδή παρέχουν αυξημένη πρόσβαση σε χιλιάδες κινητές συσκευές και οι φορείς APT έχουν εκμεταλλευτεί μια προηγούμενη ευπάθεια MobileIron. Κατά συνέπεια, η CISA και η NCSC-NO ανησυχούν για την πιθανότητα ευρείας εκμετάλλευσης στα δίκτυα του δημόσιου και του ιδιωτικού τομέα».

Η κοινή συμβουλευτική της CISA με το Εθνικό Κέντρο Ασφάλειας στον Κυβερνοχώρο της Νορβηγίας (NCSC-NO) ακολούθησε εντολές που ζητούσαν από τις ομοσπονδιακές υπηρεσίες των ΗΠΑ να διορθώσουν τα δύο ελαττώματα που εκμεταλλεύονται ενεργά έως τις 15 Αυγούστου και

21 Αυγούστου

.