Η νέα δυνατότητα Microsoft Azure AD CTS μπορεί να γίνει κατάχρηση για πλευρική κίνηση

Η νέα λειτουργία Azure Active Directory Cross-Tenant Synchronization (CTS) της Microsoft, που παρουσιάστηκε τον Ιούνιο του 2023, δημιούργησε μια νέα πιθανή επιφάνεια επίθεσης που θα μπορούσε να επιτρέψει στους παράγοντες απειλής να εξαπλωθούν πιο εύκολα πλευρικά σε άλλους ενοικιαστές Azure.

Οι μισθωτές της Microsoft είναι οργανισμοί-πελάτες ή υποοργανισμοί στο Azure Active Directory που έχουν διαμορφωθεί με τις δικές τους πολιτικές, χρήστες και ρυθμίσεις.

Ωστόσο, καθώς οι μεγάλοι οργανισμοί μπορεί να χωριστούν σε πολλούς ενοικιαστές για οργανωτικούς σκοπούς, μερικές φορές μπορεί να είναι ευκολότερο να επιτραπεί στους χρήστες να συγχρονίζονται μεταξύ εξουσιοδοτημένων ενοικιαστών που ελέγχονται από την ίδια οντότητα.

Τον Ιούνιο, η Microsoft παρουσίασε ένα νέο

Συγχρονισμός μεταξύ ενοικιαστών

Δυνατότητα (CTS) που επιτρέπει σε έναν διαχειριστή να συγχρονίζει χρήστες και ομάδες σε πολλούς ενοικιαστές και πόρους ενοικιαστών, προσφέροντας απρόσκοπτη συνεργασία, αυτοματοποιώντας τη διαχείριση του κύκλου ζωής των έργων B2B κ.λπ.

Κατά τη διαμόρφωση του CTS, ένας μισθωτής «πηγή» του Azure θα συγχρονιστεί με έναν μισθωτή «στόχο», όπου οι χρήστες από την πηγή μπορούν να συγχρονιστούν αυτόματα με τον ενοικιαστή-στόχο. Κατά το συγχρονισμό των χρηστών, ο χρήστης σπρώχνεται μόνο από την πηγή και δεν απομακρύνεται από τον στόχο, καθιστώντας τον μονόπλευρο συγχρονισμό.

Ωστόσο, εάν δεν ρυθμιστούν σωστά, οι εισβολείς που έχουν ήδη παραβιάσει έναν ενοικιαστή και έχουν αποκτήσει αυξημένα προνόμια ενδέχεται να εκμεταλλευτούν τη νέα δυνατότητα για να μετακινηθούν πλευρικά σε άλλους συνδεδεμένους ενοικιαστές και στη συνέχεια να αναπτύξουν αδίστακτες διαμορφώσεις CTS για να εδραιώσουν την επιμονή σε αυτά τα δίκτυα.

Αυτή η επιφάνεια επίθεσης ήταν

που περιγράφηκε προηγουμένως από τον Invictus

η αναφορά του οποίου εστιάζει κυρίως στον εντοπισμό παραγόντων απειλής που κάνουν κατάχρηση αυτής της δυνατότητας.

Κενά διαμόρφωσης CTS

Σε μια έκθεση που δημοσιεύθηκε χθες, η εταιρεία κυβερνοασφάλειας Vectra επεξεργάζεται πώς οι φορείς απειλών μπορούν να κάνουν κατάχρηση αυτής της δυνατότητας για να εξαπλωθούν πλευρικά σε συνδεδεμένους ενοικιαστές ή ακόμη και να χρησιμοποιήσουν αυτήν τη δυνατότητα για επιμονή.

Ωστόσο, προειδοποιούν επίσης ότι η κατάχρηση αυτής της δυνατότητας απαιτεί από έναν παράγοντα απειλής να παραβιάσει πρώτα έναν προνομιακό λογαριασμό ή να αποκτήσει κλιμάκωση προνομίων σε ένα παραβιασμένο περιβάλλον cloud της Microsoft.

“Δεν έχουμε παρατηρήσει τη χρήση αυτής της τεχνικής στη φύση, αλλά δεδομένης της ιστορικής κατάχρησης παρόμοιας λειτουργικότητας – παρουσιάζουμε λεπτομέρειες για τους υπερασπιστές για να κατανοήσουν πώς θα εμφανιζόταν η επίθεση και πώς να παρακολουθούν την εκτέλεσή της”, εξηγεί η Vectra στο

την έκθεσή τους

.

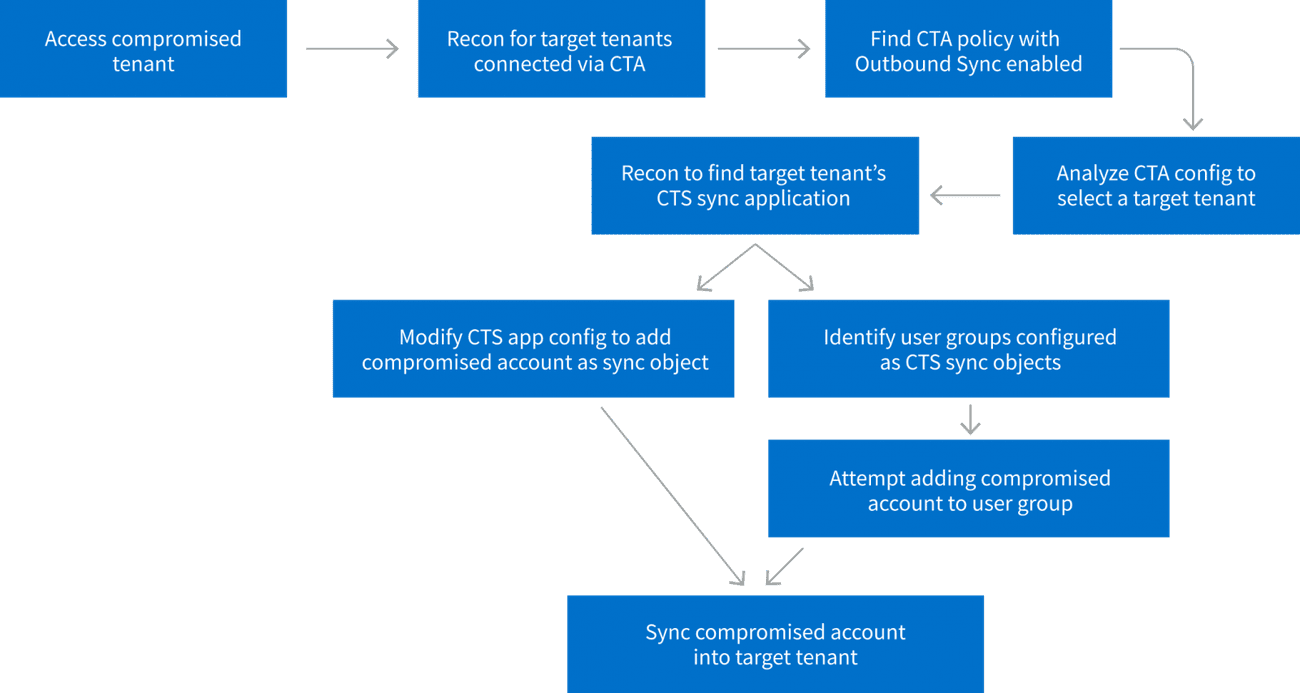

Η πρώτη τεχνική που περιγράφεται στην αναφορά του Vectra περιλαμβάνει την αναθεώρηση των διαμορφώσεων CTS για τον εντοπισμό στοχευόμενων ενοικιαστών που συνδέονται μέσω αυτών των πολιτικών και, συγκεκριμένα, την αναζήτηση ενοικιαστών με ενεργοποιημένο το “Outbound Sync”, το οποίο επιτρέπει το συγχρονισμό με άλλους ενοικιαστές.

Μόλις βρει έναν μισθωτή που πληροί αυτά τα κριτήρια, ο εισβολέας εντοπίζει την εφαρμογή που χρησιμοποιείται για το συγχρονισμό CTS και τροποποιεί τη διαμόρφωσή της για να προσθέσει τον παραβιασμένο χρήστη στο εύρος συγχρονισμού του, αποκτώντας πρόσβαση στο δίκτυο του άλλου ενοικιαστή. Αυτό επιτρέπει στον παράγοντα απειλής να επιτύχει πλευρική κίνηση χωρίς να απαιτεί νέα διαπιστευτήρια χρήστη.

Η λογική επίθεσης της πλευρικής κίνησης

(Vectra)

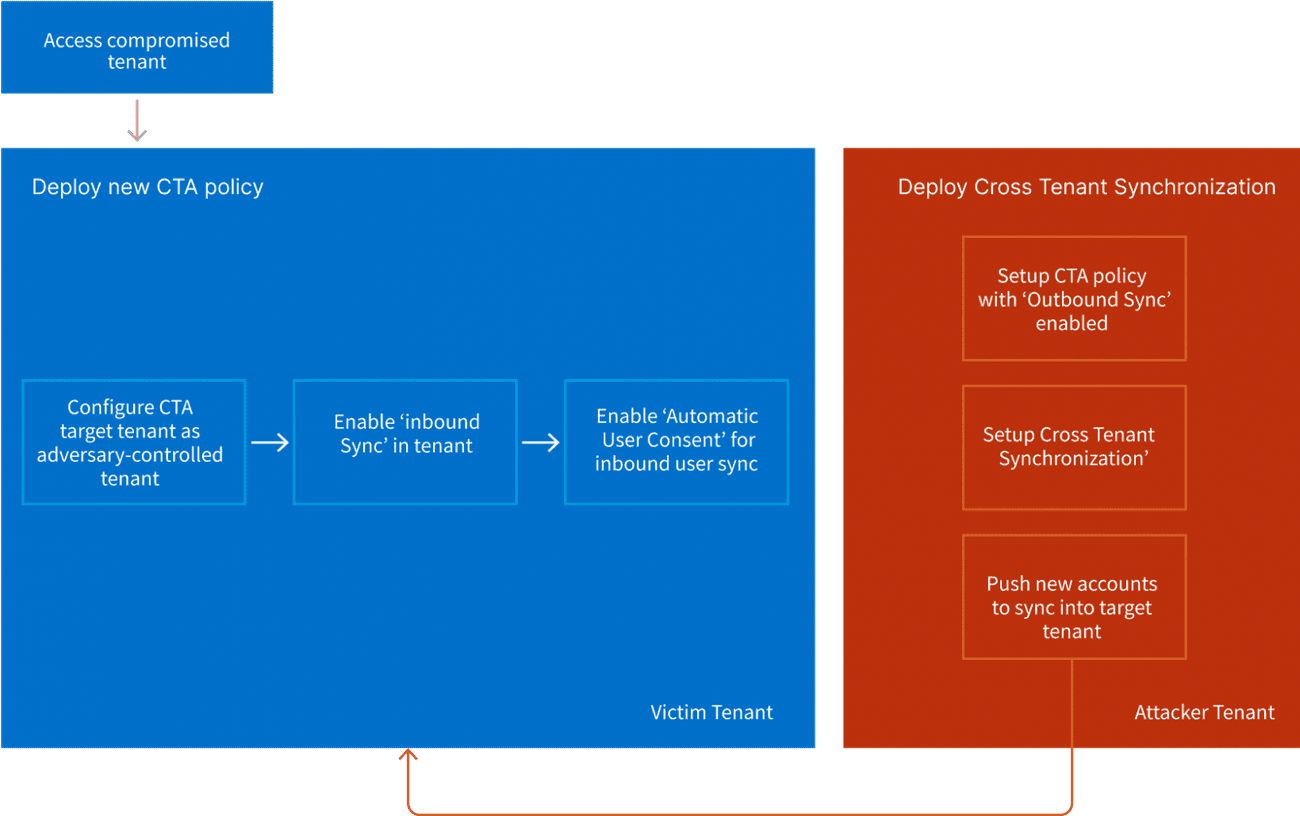

Η δεύτερη τεχνική που παρουσιάζεται από την Vectra περιλαμβάνει την ανάπτυξη μιας αδίστακτης διαμόρφωσης CTS για τη διατήρηση της μόνιμης πρόσβασης στους ενοικιαστές-στόχους. Για άλλη μια φορά, πρέπει να σημειωθεί ότι αυτή η μέθοδος απαιτεί από έναν παράγοντα απειλής να θέσει ήδη σε κίνδυνο έναν προνομιακό λογαριασμό στον ενοικιαστή.

Συγκεκριμένα, ο εισβολέας αναπτύσσει μια νέα πολιτική CTS και ενεργοποιεί τον “Εισερχόμενο συγχρονισμό” και την “Αυτόματη συναίνεση χρήστη”, επιτρέποντάς του να ωθήσει νέους χρήστες από τον εξωτερικό μισθωτή τους στον στόχο ανά πάσα στιγμή.

Αυτή η ρύθμιση παρέχει στον εισβολέα πρόσβαση στον μισθωτή-στόχο ανά πάσα στιγμή μέσω του εξωτερικού λογαριασμού.

Ακόμα κι αν αφαιρεθούν οι αδίστακτοι λογαριασμοί, ο εισβολέας μπορεί να δημιουργήσει και να «σπρώξει» νέους χρήστες κατά βούληση, αποκτώντας άμεση πρόσβαση στους πόρους του ενοικιαστή-στόχου, γι’ αυτό η Vectra το αποκαλεί “backdoor”.

,

Η λογική της κερκόπορτας επίθεσης

(Vectra)

Άμυνα ενάντια σε αυτές τις επιθέσεις

Αν και καμία γνωστή επίθεση δεν έχει κάνει κατάχρηση αυτής της δυνατότητας, η Vectra έχει προσφέρει καθοδήγηση σχετικά με τη σκλήρυνση της διαμόρφωσής σας για να αποτρέψει την κατάχρηση της δυνατότητας.

Η Vectra προτείνει ότι οι ενοικιαστές-στόχοι CTS πρέπει να αποφεύγουν την εφαρμογή μιας προεπιλεγμένης ή υπερβολικά περιεκτικής διαμόρφωσης εισερχόμενων CTA και, εάν είναι δυνατόν, να θέτουν όρια στα οποία οι χρήστες και οι ομάδες μπορούν να έχουν πρόσβαση στα περιβάλλοντα cloud τους.

Οι ενοικιαστές πηγής CTS που λειτουργούν ως αρχικά σημεία παραβίασης πρέπει να παρακολουθούν όλους τους προνομιούχους χρήστες για ύποπτη δραστηριότητα.

Η αναφορά του Invictus παρέχει λεπτομερείς πληροφορίες σχετικά με τον τρόπο καταγραφής της δραστηριότητας CTS, επιτρέποντας στους διαχειριστές να εντοπίζουν κακόβουλη συμπεριφορά.

Η BleepingComputer επικοινώνησε με τη Microsoft με ερωτήσεις σχετικά με την αναφορά, αλλά αρνήθηκαν να σχολιάσουν.