Οι χάκερ καταχρώνται όλο και περισσότερο τα Cloudflare Tunnels για κρυφές συνδέσεις

Οι χάκερ καταχρώνται όλο και περισσότερο τη νόμιμη λειτουργία Cloudflare Tunnels για να δημιουργήσουν κρυφές συνδέσεις HTTPS από παραβιασμένες συσκευές, να παρακάμψουν τα τείχη προστασίας και να διατηρήσουν τη μακροπρόθεσμη εμμονή.

Η τεχνική δεν είναι εντελώς νέα, καθώς η Phylum ανέφερε τον Ιανουάριο του 2023 ότι οι παράγοντες απειλών δημιούργησαν κακόβουλα πακέτα PyPI που χρησιμοποιούσαν το Cloudflare Tunnels για να κλέβουν δεδομένα ή να έχουν απομακρυσμένη πρόσβαση σε συσκευές.

Ωστόσο, φαίνεται ότι περισσότεροι παράγοντες απειλών έχουν αρχίσει να χρησιμοποιούν αυτήν την τακτική, όπως ανέφεραν οι ομάδες DFIR και GRIT του GuidePoint την περασμένη εβδομάδα, παρατηρώντας μια άνοδο στη δραστηριότητα.

Κατάχρηση των σηράγγων Cloudflare

Το CloudFlare Tunnels είναι μια δημοφιλής δυνατότητα που παρέχεται από το Cloudflare, επιτρέποντας στους χρήστες να δημιουργούν ασφαλείς, μόνο εξερχόμενες συνδέσεις στο δίκτυο Cloudflare για διακομιστές ιστού ή εφαρμογές.

Οι χρήστες μπορούν να αναπτύξουν ένα τούνελ απλά εγκαθιστώντας ένα από τα διαθέσιμα

συννεφιασμένη

πελάτες για Linux, Windows, macOS και Docker.

Από εκεί, η υπηρεσία εκτίθεται στο Διαδίκτυο σε ένα όνομα κεντρικού υπολογιστή που καθορίζεται από τον χρήστη για να φιλοξενήσει νόμιμα σενάρια χρήσης, όπως κοινή χρήση πόρων, δοκιμή κ.λπ.

Οι σήραγγες Cloudflare παρέχουν μια σειρά από στοιχεία ελέγχου πρόσβασης, διαμορφώσεις πύλης, διαχείριση ομάδας και αναλυτικά στοιχεία χρηστών, παρέχοντας στους χρήστες υψηλό βαθμό ελέγχου στη σήραγγα και στις εκτεθειμένες σε κίνδυνο υπηρεσίες.

Στην έκθεση του GuidePoint, οι ερευνητές λένε ότι περισσότεροι παράγοντες απειλών καταχρώνται τις σήραγγες Cloudflare για κακόβουλους σκοπούς, όπως η απόκτηση μυστικής μόνιμης πρόσβασης στο δίκτυο του θύματος, η αποφυγή ανίχνευσης και η διείσδυση δεδομένων παραβιασμένων συσκευών.

Μια μόνο εντολή από τη συσκευή του θύματος, η οποία δεν εκθέτει τίποτα άλλο εκτός από το μοναδικό διακριτικό τούνελ του εισβολέα, είναι αρκετή για να ρυθμίσετε το διακριτικό κανάλι επικοινωνίας. Ταυτόχρονα, ο παράγοντας απειλής μπορεί να τροποποιήσει τη διαμόρφωση μιας σήραγγας, να την απενεργοποιήσει και να την ενεργοποιήσει όπως απαιτείται σε πραγματικό χρόνο.

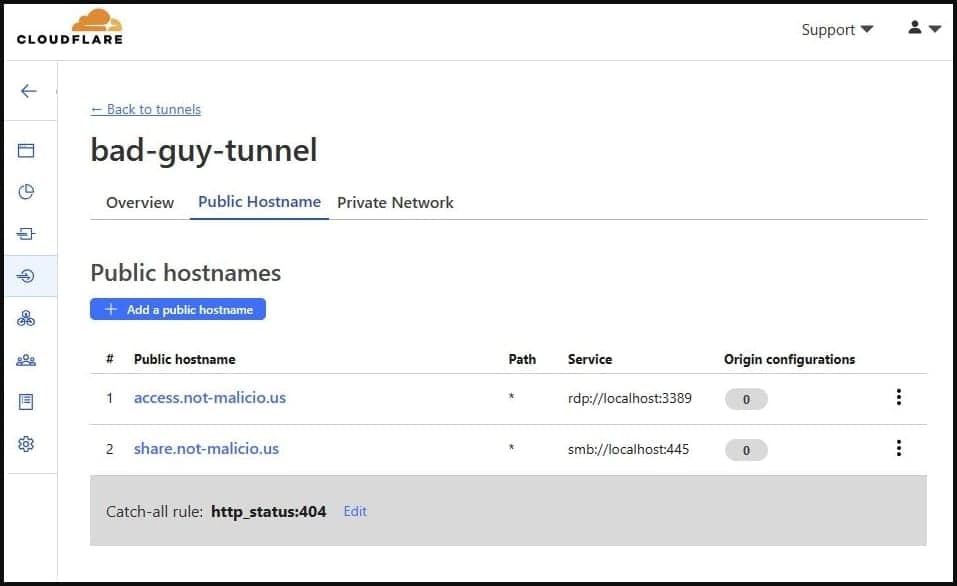

Δημιουργία κακόβουλου τούνελ

Πηγή: GuidePoint

“Το τούνελ ενημερώνεται μόλις γίνει η αλλαγή διαμόρφωσης στον πίνακα ελέγχου του Cloudflare, επιτρέποντας στους TA να ενεργοποιούν τη λειτουργικότητα μόνο όταν θέλουν να διεξάγουν δραστηριότητες στο μηχάνημα του θύματος και στη συνέχεια να απενεργοποιούν τη λειτουργικότητα για να αποτρέψουν την έκθεση της υποδομής τους”, εξηγεί

GuidePoint

.

“Για παράδειγμα, το TA θα μπορούσε να ενεργοποιήσει τη συνδεσιμότητα RDP, να συλλέξει πληροφορίες από το μηχάνημα του θύματος και, στη συνέχεια, να απενεργοποιήσει το RDP μέχρι την επόμενη μέρα, μειώνοντας έτσι την πιθανότητα εντοπισμού ή τη δυνατότητα παρατήρησης του τομέα που χρησιμοποιείται για τη δημιουργία της σύνδεσης.”

Επειδή η σύνδεση HTTPS και η ανταλλαγή δεδομένων πραγματοποιούνται μέσω QUIC στη θύρα 7844, είναι απίθανο τα τείχη προστασίας ή άλλες λύσεις προστασίας δικτύου να επισημάνουν αυτήν τη διαδικασία, εκτός εάν έχουν ρυθμιστεί ειδικά για να το κάνουν.

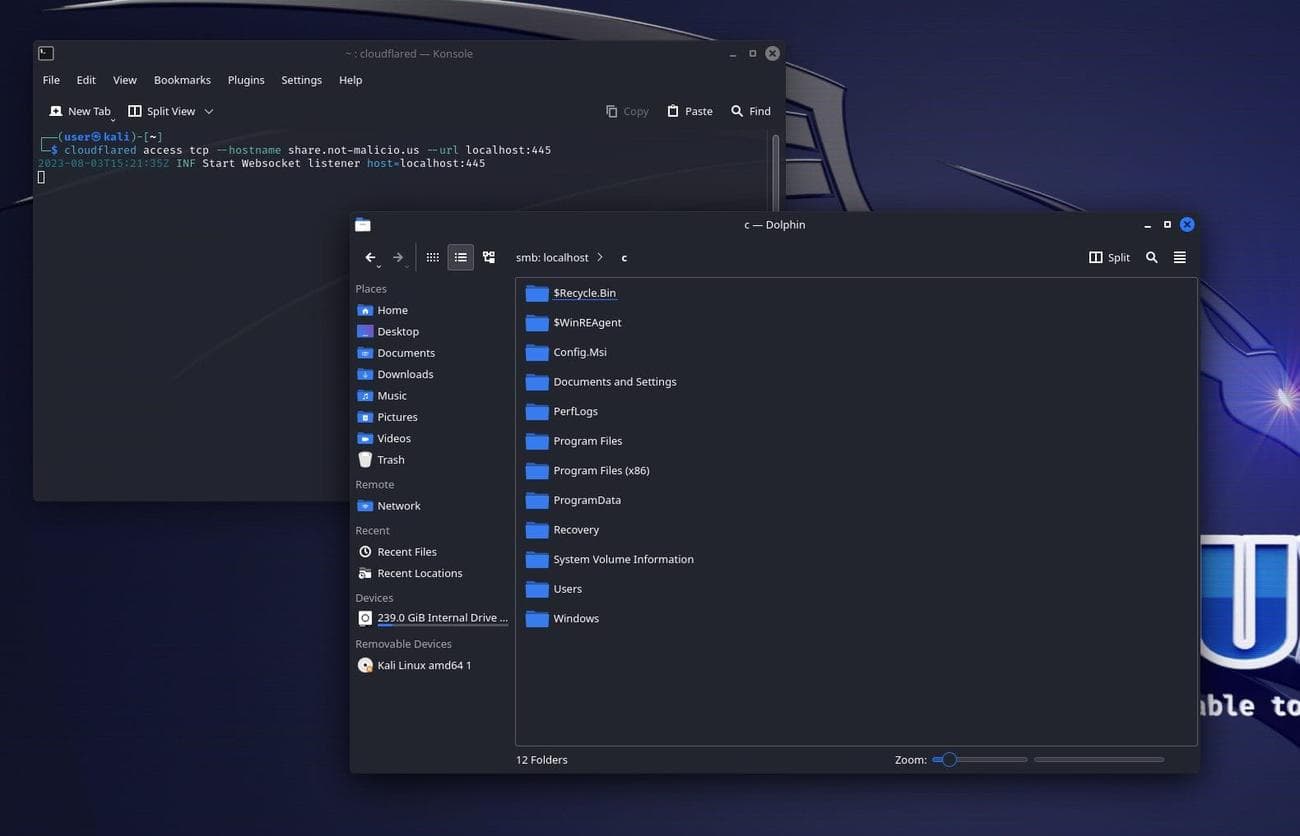

Σύνδεση SMB με τη συσκευή του θύματος

Πηγή: GuidePoint

Επίσης, αν ο εισβολέας θέλει να είναι ακόμα πιο κρυφός, μπορεί να κάνει κατάχρηση του Cloudflare’s ‘

Δοκιμάστε το Cloudflare

‘ χαρακτηριστικό που επιτρέπει στους χρήστες να δημιουργούν τούνελ μίας χρήσης χωρίς να δημιουργούν λογαριασμό.

Για να κάνει τα πράγματα χειρότερα, το GuidePoint λέει ότι είναι επίσης δυνατό να γίνει κατάχρηση της δυνατότητας «Ιδιωτικά δίκτυα» του Cloudflare για να επιτραπεί σε έναν εισβολέα που έχει δημιουργήσει μια σήραγγα σε μια συσκευή πελάτη (θύμα) να αποκτήσει απομακρυσμένη πρόσβαση σε μια ολόκληρη σειρά εσωτερικών διευθύνσεων IP.

“Τώρα που έχει διαμορφωθεί το ιδιωτικό δίκτυο, μπορώ να περιστρέφομαι σε συσκευές στο τοπικό δίκτυο, έχοντας πρόσβαση σε υπηρεσίες που περιορίζονται σε χρήστες τοπικού δικτύου”, προειδοποίησε ο ερευνητής του GuidePoint, Nic Finn.

Για τον εντοπισμό μη εξουσιοδοτημένης χρήσης των σηράγγων Cloudflare, το GuidePoint συνιστά στους οργανισμούς να παρακολουθούν για συγκεκριμένα ερωτήματα DNS (κοινοποιημένα στην αναφορά) και να χρησιμοποιούν μη τυπικές θύρες όπως το 7844.

Επιπλέον, καθώς το Cloudflare Tunnel απαιτεί την εγκατάσταση του

συννεφιασμένη

‘ πελάτη, οι αμυντικοί μπορούν να ανιχνεύσουν τη χρήση του παρακολουθώντας τους κατακερματισμούς αρχείων που σχετίζονται με

εκδόσεις πελατών

.