Το Exploit κυκλοφόρησε για το σφάλμα Ivanti Sentry που καταχράστηκε ως zero-day σε επιθέσεις

Ο κώδικας εκμετάλλευσης απόδειξης ιδέας είναι πλέον διαθέσιμος για μια κρίσιμη ευπάθεια παράκαμψης ελέγχου ταυτότητας Ivanti Sentry που επιτρέπει στους εισβολείς να εκτελούν τον κώδικα εξ αποστάσεως ως root σε ευάλωτα συστήματα.

Ανακαλύφθηκε από την εταιρεία κυβερνοασφάλειας mnemonic, το ελάττωμα (CVE-

2023

-38035) επιτρέπει στους παράγοντες απειλών να έχουν πρόσβαση σε ευαίσθητα API διασύνδεσης διαχειριστή Sentry εκμεταλλευόμενοι μια αν

επα

ρκώς περιοριστική διαμόρφωση Apache HTTPD.

Η επιτυχής εκμετάλλευση μπορεί να τους επιτρέψει να εκτελούν εντολές συστήματος ή να γράφουν αρχεία σε συστήματα που εκτελούν εκδόσεις Ivanti Sentry 9.18 και προγενέστερες.

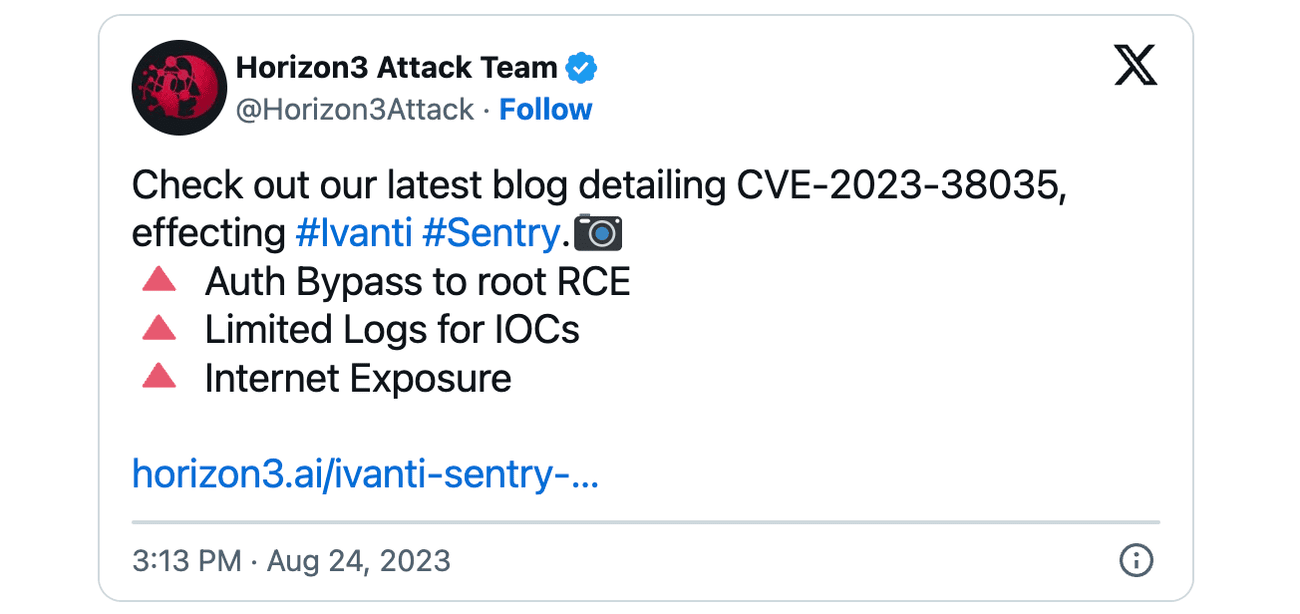

Σήμερα, ερευνητές ασφαλείας στην εταιρεία αξιολόγησης επιφανειών επίθεσης Horizon3 δημοσίευσαν μια τεχνική ανάλυση βασικών αιτιών για αυτήν την ευπάθεια υψηλής σοβαρότητας και

proof-of-concept (PoC) εκμετάλλευση

.

“Αυτό το POC κάνει κατάχρηση μιας μη επαληθευμένης ένεσης εντολών για να εκτελέσει αυθαίρετες εντολές ως χρήστης root”, ο ερευνητής ευπάθειας Horizon3,

James

Horseman

είπε

.

“Συνιστούμε στους επηρεαζόμενους χρήστες αυτού του προϊόντος να επιδιορθώσουν και να επαληθεύσουν ότι δεν εκτίθεται εξωτερικά στο διαδίκτυο, εάν είναι δυνατόν.”

Χρησιμοποιείται σε επιθέσεις ως μηδενική ημέρα

Το Ivanti παρέχει λεπτομερείς πληροφορίες σχετικά με την εφαρμογή των ενημερώσεων ασφαλείας του Sentry

αυτό το άρθρο της βάσης γνώσεων

. Η εταιρεία επιβεβαίωσε επίσης ότι ορισμένοι από τους πελάτες της επηρεάστηκαν από επιθέσεις CVE-2023-38035 και συμβούλεψε τους διαχειριστές να περιορίσουν την πρόσβαση στο εσωτερικό δίκτυο.

Ωστόσο, σύμφωνα με τον α

Αναζήτηση Shodan

περισσότερες από 500 περιπτώσεις Ivanti Sentry είναι επί του παρόντος εκτεθειμένες στο διαδίκτυο.

Την Τρίτη,

CISA

πρόσθεσε το ελάττωμα ασφαλείας

στον Κατάλογο Γνωστών Εκμεταλλευόμενων Ευπαθειών, διατάζοντας τις ομοσπονδιακές υπηρεσίες να ασφαλίσουν τα συστήματά τους

έως τις 14 Σεπτεμβρίου

.

Από τον Απρίλιο, οι κρατικοί χάκερ έχουν καταχραστεί δύο άλλες ευπάθειες ασφαλείας στο Endpoint Manager Mobile (EPMM) της Ivanti, που προηγουμένως είχε αναγνωριστεί ως MobileIron Core.

Το CVE-2023-35078, ένα άλλο σοβαρό ελάττωμα παράκαμψης ελέγχου ταυτότητας, χρησιμοποιήθηκε ως ελιγμός μηδενικής ημέρας για να διεισδύσει στα δίκτυα πολλών κυβερνητικών οργανισμών στη Νορβηγία.

Πριν από μια εβδομάδα, ο Ivant επιδιορθώνει ένα άλλο ζεύγος κρίσιμων υπερχείλισης buffer που βασίζονται σε στοίβα που παρακολουθούνται συλλογικά ως CVE-2023-32560 στη λύση διαχείρισης εταιρικής κινητικότητας Avalanche (EMM), η οποία θα μπορούσε να οδηγήσει σε σφάλματα συστήματος και αυθαίρετη εκτέλεση κώδικα σε επιτυχημένες επιθέσεις.