Η νέα επίθεση Inception διαρρέει ευαίσθητα δεδομένα από όλους τους CPU της AMD Zen

Οι ερευνητές ανακάλυψαν μια νέα και ισχυρή επίθεση προσωρινής εκτέλεσης που ονομάζεται «Inception» που μπορεί να διαρρεύσει προνομιακά μυστικά και δεδομένα χρησιμοποιώντας μη προνομιούχες διαδικασίες σε όλους τους επεξεργαστές Zen της AMD, συμπεριλαμβανομένων των πιο πρόσφατων μοντέλων.

Οι μεταβατικές επιθέσεις εκτέλεσης εκμεταλλεύονται ένα χαρακτηριστικό που υπάρχει σε όλους τους σύγχρονους επεξεργαστές που ονομάζεται speculative execution, το οποίο αυξάνει δραματικά την απόδοση των CPU μαντεύοντας τι θα εκτελεστεί μετά πριν από μια πιο αργή λειτουργία εάν ολοκληρωθεί.

Εάν η εικασία είναι σωστή, η CPU έχει αυξήσει την απόδοση μη περιμένοντας να τελειώσει μια λειτουργία και αν μαντέψει λάθος, απλώς επαναφέρει την αλλαγή και συνεχίζει τη λειτουργία χρησιμοποιώντας το νέο αποτέλεσμα.

Το πρόβλημα με την κερδοσκοπική εκτέλεση είναι ότι μπορεί να αφήσει ίχνη που οι επιτιθέμενοι μπορούν να παρατηρήσουν ή να αναλύσουν για να ανακτήσουν πολύτιμα δεδομένα που διαφορετικά θα έπρεπε να προστατεύονται.

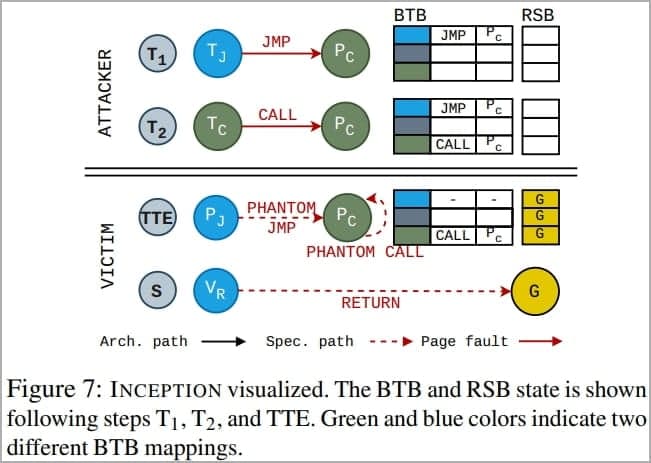

Ερευνητές στο ETH Zurich έχουν τώρα συνδυάσει μια παλαιότερη τεχνική που ονομάζεται «Phantom speculation» (CVE-2022-23825) με μια νέα επίθεση προσωρινής εκτέλεσης που ονομάζεται «Training in Transient Execution» (TTE) για να δημιουργήσουν μια ακόμη πιο ισχυρή

Επίθεση «Inception».

.

Η φανταστική εικασία επιτρέπει στους επιτιθέμενους να ενεργοποιούν εσφαλμένες προβλέψεις χωρίς να χρειάζονται διακλάδωση στην πηγή εσφαλμένης πρόβλεψης, δηλαδή, να δημιουργήσουν μια κερδοσκοπική περίοδο εκτέλεσης (“μεταβατικό παράθυρο”) σε αυθαίρετες οδηγίες XOR.

Το TTE είναι η χειραγώγηση μελλοντικών εσφαλμένων προβλέψεων με την εισαγωγή νέων προβλέψεων στον προγνωστικό κλάδου για τη δημιουργία εκμεταλλεύσιμων κερδοσκοπικών εκτελέσεων.

Η επίθεση Inception, η οποία παρακολουθείται ως CVE-2023-20569, είναι μια νέα επίθεση που συνδυάζει τις έννοιες που περιγράφονται παραπάνω, επιτρέποντας σε έναν εισβολέα να κάνει την CPU να πιστέψει ότι μια εντολή XOR (απλή δυαδική λειτουργία) είναι μια αναδρομική εντολή κλήσης.

Αυτό προκαλεί την υπερχείλιση του buffer στοίβας επιστροφής με μια διεύθυνση στόχο που ελέγχεται από τον εισβολέα, επιτρέποντάς του να διαρρέουν αυθαίρετα δεδομένα από μη προνομιούχες διεργασίες που εκτελούνται σε οποιαδήποτε CPU AMD Zen.

Λογικό διάγραμμα έναρξης

(ETH Zurich)

Η διαρροή είναι δυνατή ακόμη και αν έχουν ήδη εφαρμοστεί όλοι οι μετριασμούς σε γνωστές κερδοσκοπικές επιθέσεις εκτέλεσης, όπως το Spectre ή οι παροδικές αεροπειρατές ελέγχου ροής, όπως το Automatic IBRS.

Επίσης, ο ρυθμός διαρροής δεδομένων που επιτυγχάνεται μέσω του Inception είναι 39 byte/sec, κάτι που θα χρειαζόταν περίπου μισό δευτερόλεπτο για να κλέψει έναν κωδικό πρόσβασης 16 χαρακτήρων και 6,5 δευτερόλεπτα για ένα κλειδί RSA.

Η ομάδα του ETH Ζυρίχης δημοσίευσε ξεχωριστά τεχνικά έγγραφα για

Εναρξη

και

Φάντασμα

για όσους θέλουν να βουτήξουν βαθύτερα στις ιδιαιτερότητες των επιθέσεων.

Πρόληψη επιθέσεων Inception

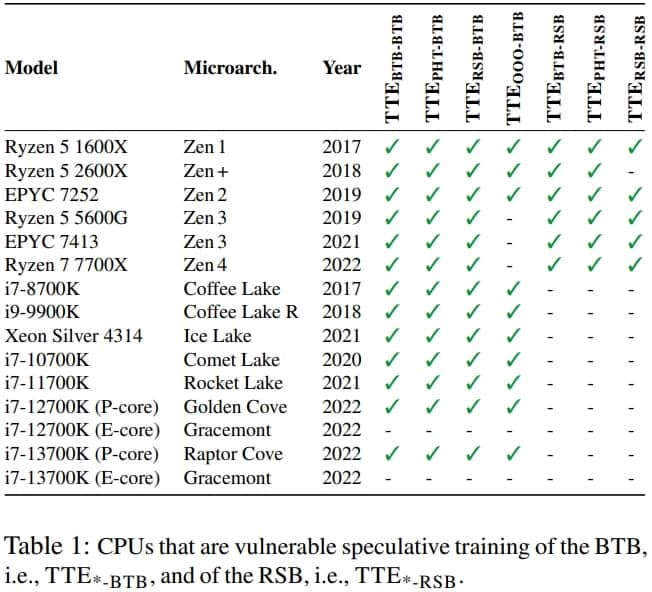

Οι ερευνητές λένε ότι όλοι οι επεξεργαστές Ryzen και EPYC που βασίζονται στην AMD Zen, από το Zen 1 έως το Zen 4, είναι ευάλωτοι στο Phantom και το Inception.

Συγκεκριμένες παραλλαγές TTE ενδέχεται να επηρεάσουν τους CPU της Intel, αλλά το Phantom είναι δύσκολο να αξιοποιηθεί στην Intel χάρη στους μετριασμούς του eIBRS.

Επίδραση συγκεκριμένων παραλλαγών TTE σε σύγχρονα μοντέλα CPU

(ETH Zurich)

Αν και το proof-of-concept που δημιουργήθηκε από την ομάδα ETH Zurich προορίζεται να εκτελεστεί σε Linux, οι επιθέσεις θα πρέπει να λειτουργούν σε οποιοδήποτε λειτουργικό σύστημα που χρησιμοποιεί ευάλωτες CPU της AMD, καθώς πρόκειται για ελάττωμα υλικού και όχι λογισμικού.

Μια στρατηγική για τον μετριασμό του προβλήματος θα ήταν να ξεπλυθεί πλήρως η κατάσταση πρόβλεψης κλάδου κατά την εναλλαγή μεταξύ πλαισίων δυσπιστίας. Ωστόσο, αυτό εισάγει επιβάρυνση απόδοσης μεταξύ 93,1% και 216,9% σε παλαιότερες CPU Zen 1(+) και Zen 2.

Για τους επεξεργαστές Zen 3 και Zen 4, η επαρκής υποστήριξη υλικού για αυτήν τη στρατηγική μετριασμού αρχικά απουσίαζε, αλλά η AMD έκτοτε κυκλοφόρησε ενημερώσεις μικροκώδικα για να ενεργοποιήσει αυτήν τη δυνατότητα.

Συνιστάται στους κατόχους επεξεργαστών AMD που βασίζονται στο Zen να εγκαταστήσουν τις πιο πρόσφατες ενημερώσεις μικροκώδικα, οι οποίες μπορούν επίσης να φτάσουν ως μέρος των ενημερώσεων ασφαλείας του προμηθευτή υπολογιστών ή/και του λειτουργικού συστήματος.

Μια διόρθωση για το ελάττωμα Phantom,

CVE-2022-23825

κυκλοφόρησε στην ενημέρωση των Windows Ιουλίου 2022.

Η BleepingComputer επικοινώνησε με την AMD για να μάθει περισσότερα σχετικά με τα χρονοδιαγράμματα απελευθέρωσης μικροκώδικα για τις επηρεαζόμενες αρχιτεκτονικές τσιπ, αλλά δεν έχουμε ακόμη νέα ενημέρωση μέχρι την ώρα της δημοσίευσης.

Ενημέρωση 8/8

– Ένας εκπρόσωπος της AMD έστειλε στην BleepingComputer το ακόλουθο σχόλιο σχετικά με το Inception:

Η AMD έλαβε μια εξωτερική αναφορά με τίτλο «INCEPTION», η οποία περιγράφει μια νέα κερδοσκοπική επίθεση πλευρικού καναλιού. Η AMD πιστεύει ότι το “Inception” είναι δυνητικά εκμεταλλεύσιμο μόνο τοπικά, όπως μέσω λήψης κακόβουλου λογισμικού, και συνιστά στους πελάτες να χρησιμοποιούν βέλτιστες πρακτικές ασφάλειας, συμπεριλαμβανομένης της εκτέλεσης ενημερωμένου λογισμικού και εργαλείων ανίχνευσης κακόβουλου λογισμικού. Αυτή τη στιγμή, η AMD δεν γνωρίζει καμία εκμετάλλευση του ‘Inception’ εκτός του ερευνητικού περιβάλλοντος.

Η AMD συνιστά στους πελάτες να εφαρμόζουν μια ενημερωμένη έκδοση κώδικα μκώδικα ή ενημέρωση του BIOS, όπως ισχύει για προϊόντα που βασίζονται σε αρχιτεκτονικές CPU “Zen 3” και “Zen 4”. Δεν απαιτείται ενημερωμένη έκδοση κώδικα μκώδικα ή ενημέρωση BIOS για προϊόντα που βασίζονται σε αρχιτεκτονικές CPU “Zen” ή “Zen 2”, επειδή αυτές οι αρχιτεκτονικές έχουν ήδη σχεδιαστεί για να ξεπλένουν τις προβλέψεις τύπου κλάδου από το πρόγραμμα πρόβλεψης κλάδου.

Η AMD σχεδιάζει να κυκλοφορήσει ενημερωμένες εκδόσεις AGESA™ σε κατασκευαστές πρωτότυπου εξοπλισμού (OEM), κατασκευαστές πρωτότυπου σχεδιασμού (ODM) και κατασκευαστές μητρικών πλακών που αναφέρονται στο

Δελτίο ασφαλείας AMD

. Ανατρέξτε στον κατασκευαστή του OEM, ODM ή της μητρικής πλακέτας για ενημέρωση του BIOS ειδικά για το προϊόν σας.