Απόκρυψη κακόβουλων εγγράφων του Word σε αρχεία PDF

Η ομάδα απόκρισης έκτακτης ανάγκης υπολογιστών της

Ιαπωνία

ς (JPCERT) μοιράζεται μια νέα επίθεση «MalDoc σε PDF» που εντοπίστηκε τον Ιούλιο του 2023 και παρακάμπτει τον εντοπισμό ενσωματώνοντας κακόβουλα αρχεία Word σε αρχεία PDF.

Το αρχείο που έγινε δείγμα από

JPCERT

είναι μια πολύγλωσση γλώσσα που αναγνωρίζεται από

τι

ς περισσότερες μηχανές και εργαλεία σάρωσης ως PDF, ωστόσο οι εφαρμογές γραφείου μπορούν να την ανοίξουν ως κανονικό έγγραφο του Word (.doc).

Τα πολύγλωσσα είναι αρχεία που περιέχουν δύο διαφορετικές μορφές αρχείων που μπορούν να ερμηνευθούν και να εκτελεστούν ως περισσότεροι από ένας τύποι αρχείων, ανάλογα με την εφαρμογή που τα διαβάζει/άνοιγμα.

Για παράδειγμα, τα κακόβουλα έγγραφα σε αυτήν την καμπάνια είναι ένας συνδυασμός εγγράφων PDF και Word, τα οποία μπορούν να ανοιχτούν σε οποιαδήποτε μορφή αρχείου.

Συνήθως, οι φορείς απειλών χρησιμοποιούν πολύγλωσσες για να αποφύγουν τον εντοπισμό ή να μπερδέψουν τα εργαλεία ανάλυσης, καθώς αυτά τα αρχεία μπορεί να φαίνονται αβλαβή σε μια μορφή ενώ κρύβουν κακόβουλο κώδικα στην άλλη.

Σε αυτήν την περίπτωση, το έγγραφο PDF περιέχει ένα έγγραφο του Word με μακροεντολή VBS για λήψη και εγκατάσταση ενός αρχείου κακόβουλου λογισμικού MSI εάν ανοιχτεί ως αρχείο .doc στο Microsoft Office. Ωστόσο, το Ιαπωνικό CERT δεν μοιράστηκε λεπτομέρειες σχετικά με το είδος του κακόβουλου λογισμικού που είναι εγκατεστημένο.

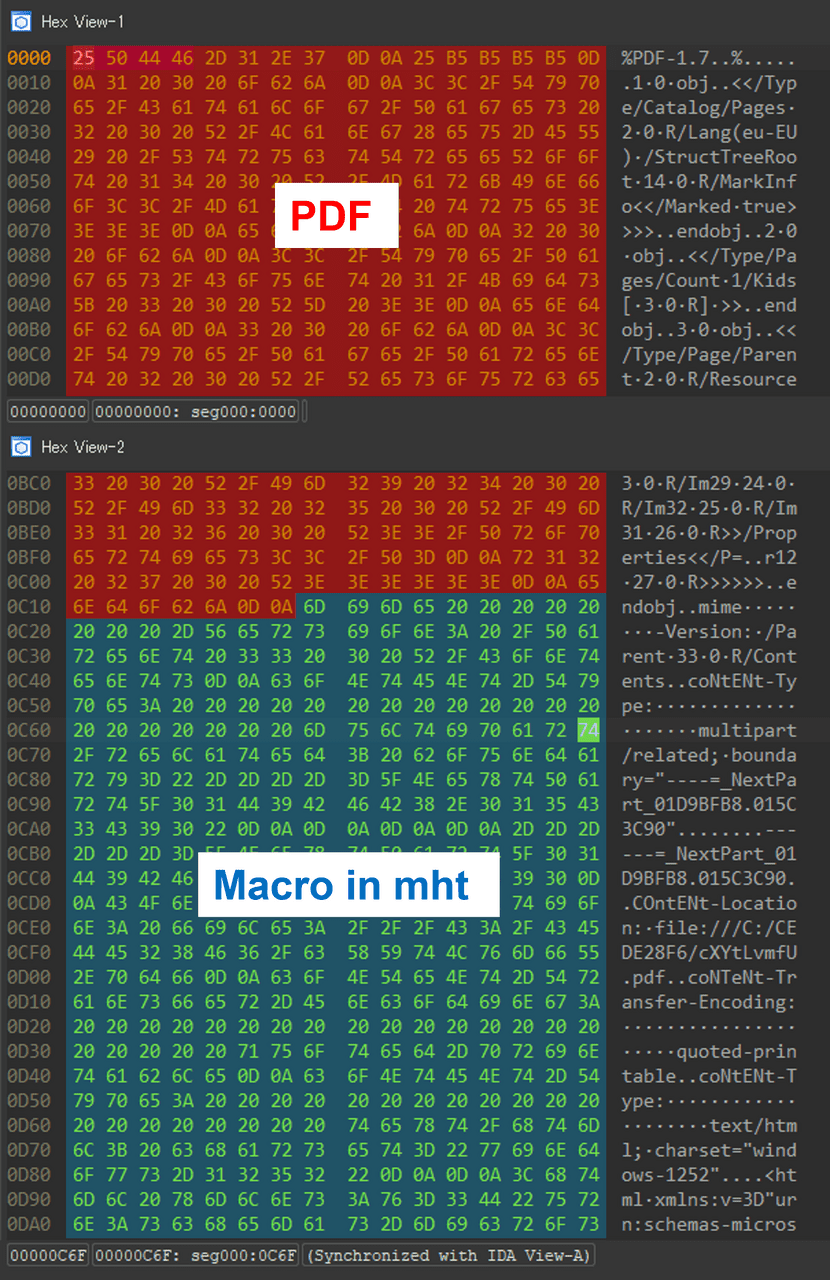

Αποτύπωση προβολής του κακόβουλου αρχείου

(JPCERT)

Ωστόσο, θα πρέπει να σημειωθεί ότι το MalDoc σε PDF δεν παρακάμπτει τις ρυθμίσεις ασφαλείας που απενεργοποιούν την αυτόματη εκτέλεση μακροεντολών στο Microsoft Office, επομένως πρόκειται για

επα

ρκείς προστασίες που πρέπει να απενεργοποιήσουν οι χρήστες με μη αυτόματο τρόπο είτε κάνοντας κλικ στο αντίστοιχο κουμπί είτε ξεμπλοκάροντας το αρχείο.

Το JPCERT κυκλοφόρησε το παρακάτω βίντεο στο YouTube για να δείξει πώς εμφανίζεται και λειτουργεί το MalDoc σε αρχεία PDF στα Windows.

Αν και η ενσωμάτωση ενός τύπου αρχείου σε έναν άλλο

δεν είναι

καινούργια, καθώς οι εισβολείς που αναπτύσσουν αρχεία πολυγλωσσίας για να αποφύγουν τον εντοπισμό έχει τεκμηριωθεί καλά, η συγκεκριμένη τεχνική είναι νέα, λέει το JPCERT.

Το κύριο πλεονέκτημα του MalDoc σε PDF για εισβολείς είναι η δυνατότητα αποφυγής εντοπισμού από παραδοσιακά εργαλεία ανάλυσης PDF, όπως το ‘pdfid’ ή άλλα εργαλεία αυτοματοποιημένης ανάλυσης που εξετάζουν μόνο το εξωτερικό στρώμα του αρχείου, το οποίο είναι μια νόμιμη δομή PDF.

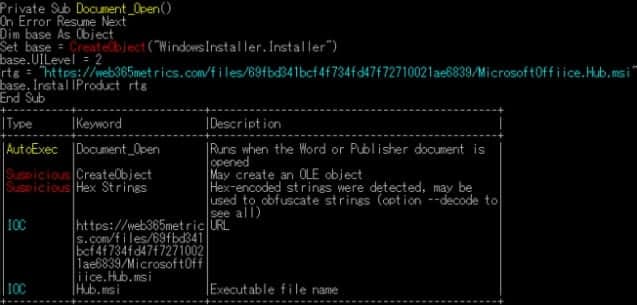

Ωστόσο, το JPCERT λέει ότι άλλα εργαλεία ανάλυσης όπως το “OLEVBA” μπορούν ακόμα να ανιχνεύσουν το κακόβουλο περιεχόμενο που κρύβεται μέσα στην πολυγλωσσία, επομένως οι πολυεπίπεδες άμυνες και τα πλούσια σύνολα ανίχνευσης θα πρέπει να είναι αποτελεσματικά έναντι αυτής της απειλής.

Αποτελέσματα σάρωσης OLEVBA

(JPCERT)

Η υπηρεσία

κυβερνοασφάλεια

ς μοιράστηκε επίσης έναν κανόνα Yara για να βοηθήσει τους ερευνητές και τους υπερασπιστές να εντοπίσουν αρχεία χρησιμοποιώντας την τεχνική «MalDoc σε PDF».

Ο κανόνας ελέγχει εάν ένα αρχείο ξεκινά με υπογραφή PDF και περιέχει μοτίβα ενδεικτικά ενός εγγράφου του Word, ενός βιβλίου εργασίας του Excel ή ενός αρχείου MHT, το οποίο ευθυγραμμίζεται με την τεχνική αποφυγής JPCERT που εντοπίζεται στη φύση.