Χάκερ της GRU επιτίθενται στον ουκρανικό στρατό με νέο κακόβουλο λογισμικό Android

Εικόνα: Midjourney

Χάκερ

που εργάζονται για την Κεντρική Διεύθυνση του Γενικού Επιτελείου των Ενόπλων Δυνάμεων της Ρωσικής Ομοσπονδίας, ευρύτερα γνωστή ως GRU, στοχεύουν συσκευές Android στην Ουκρανία με ένα νέο κακόβουλο πλαίσιο που ονομάζεται «Infamous Chisel».

Η εργαλειοθήκη παρέχει στους χάκερ πρόσβαση σε κερκόπορτα μέσω μιας υπηρεσίας που είναι κρυμμένη στο δίκτυο ανωνυμίας The Onion Router (Tor), τους επιτρέπει να σαρώνουν τοπικά αρχεία, να παρακολουθούν την κυκλοφορία του δικτύου και να εκμεταλλεύονται δεδομένα.

Το κακόβουλο λογισμικό επισημάνθηκε για πρώτη φορά στο α

προειδοποίηση από την Ουκρανική Υπηρεσία Ασφαλείας

(SSU) νωρίτερα αυτόν τον μήνα σχετικά με τις προσπάθειες της ομάδας hacking Sandworm να διεισδύσει σε συστήματα στρατιωτικής διοίκησης.

Αναφορές σήμερα από την

Εθνικό Κέντρο Κυβερνοασφάλειας του Ηνωμένου Βασιλείου

(NCSC) και την Υπηρεσία Κυβερνοασφάλειας και

Ασφάλεια

ς Υποδομών των ΗΠΑ (

CISA

) βουτήξτε βαθύτερα στις τεχνικές λεπτομέρειες του Infamous Chisel, δείχνοντας τις δυνατότητές του και μοιράζεστε πληροφορίες που μπορούν να βοηθήσουν στην άμυνα εναντίον του.

Διαβόητες λεπτομέρειες Σμίλη

Το NCSC περιγράφει το Infamous Chisel ως “μια συλλογή στοιχείων που επιτρέπουν τη μόνιμη πρόσβαση σε μια μολυσμένη

συσκευή

Android μέσω του δικτύου Tor, και η οποία συγκεντρώνει περιοδικά και εξάγει πληροφορίες θυμάτων από παραβιασμένες συσκευές”.

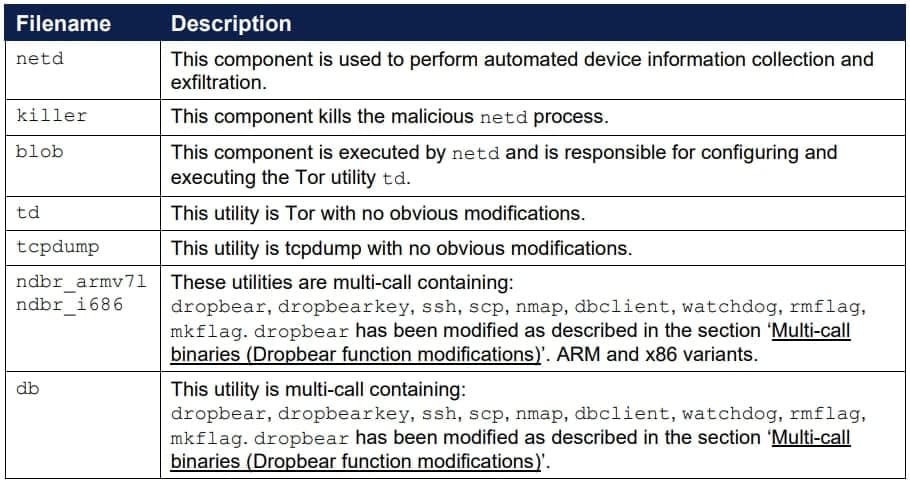

Διαβόητα εξαρτήματα σμίλης

(NCSC)

Μόλις μολύνει μια συσκευή, το κύριο εξάρτημα,

δίχτυα

,’ που ελέγχει ένα σύνολο εντολών και σεναρίων κελύφους, αντικαθιστά το νόμιμο

δίχτυα

Σύστημα Android δυαδικό για την επίτευξη επιμονής.

Το κακόβουλο λογισμικό στοχεύει συσκευές Android και τις σαρώνει για να εντοπίσει πληροφορίες και εφαρμογές που σχετίζονται με τον ουκρανικό στρατό για να τις στείλει στους διακομιστές του εισβολέα.

Ένα κρυφό αρχείο (“google.index”) παρακολουθεί τα αρχεία που αποστέλλονται στους χάκερ χρησιμοποιώντας κατακερματισμούς MD5 για την αποφυγή διπλών δεδομένων. Ωστόσο, το όριο του συστήματος είναι 16.384 αρχεία, επομένως τα αντίγραφα αποστέλλονται πέρα από αυτό το σημείο.

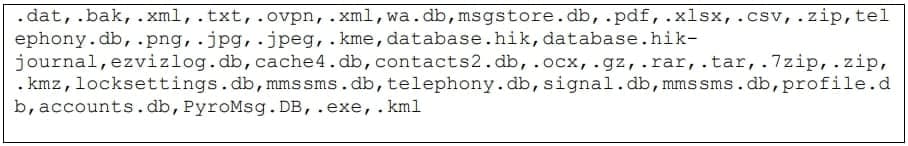

Το Infamous Chisel στοχεύει τις επεκτάσεις αρχείων στην παρακάτω εικόνα και οι κατάλογοι που σαρώνει περιλαμβάνουν την εσωτερική μνήμη της συσκευής και τυχόν διαθέσιμες κάρτες SD.

Τύποι αρχείων που στοχεύουν το κακόβουλο λογισμικό

(NCSC)

του Android

/δεδομένα/

Ο κατάλογος σαρώνεται για εφαρμογές όπως Google Authenticator, OpenVPN Connect, PayPal, Viber, WhatsApp, Signal, Telegram, Gmail, Chrome, Firefox, Brave, Microsft One

Cloud

, Επαφές Android και πολλά άλλα.

Το κακόβουλο λογισμικό μπορεί επίσης να συλλέξει πληροφορίες υλικού, να διερευνήσει το τοπικό δίκτυο για ανοιχτές θύρες και ενεργούς κεντρικούς υπολογιστές και να δώσει στους εισβολείς απομακρυσμένη πρόσβαση μέσω SOCKS και μιας σύνδεσης SSH που διέρχεται από έναν τυχαία δημιουργημένο τομέα .ONION.

Η εξαγωγή δεδομένων αρχείων και συσκευών πραγματοποιείται κάθε 86.000 δευτερόλεπτα, δηλαδή μία ημέρα, η σάρωση LAN πραγματοποιείται κάθε δύο ημέρες και τα πιο κρίσιμα στρατιωτικά δεδομένα συλλέγονται πολύ πιο συχνά, κάθε 600 δευτερόλεπτα, που μεταφράζεται σε δέκα λεπτά.

Η διαμόρφωση και η εκτέλεση των υπηρεσιών Tor που διευκολύνουν την απομακρυσμένη πρόσβαση πραγματοποιείται κάθε 6.000 δευτερόλεπτα και ένας έλεγχος συνδεσιμότητας δικτύου στο “geodatatoo[.]com” εμφανίζεται κάθε 3 λεπτά.

Το NCSC σημειώνει ότι το Infamous Chisel δεν είναι ιδιαίτερα κρυφό και φαίνεται να στοχεύει στη γρήγορη διείσδυση δεδομένων και την περισ

τροφή

σε πιο πολύτιμα στρατιωτικά δίκτυα.

Ο οργανισμός λέει ότι τα εξαρτήματα της εργαλειοθήκης δεν είναι ιδιαίτερα εξελιγμένα (χαμηλής έως μέτριας πολυπλοκότητας) και φαίνεται ότι έχουν αναπτυχθεί «με μικρή σημασία στην αμυντική διαφυγή ή την απόκρυψη κακόβουλης δραστηριότητας».

Έκθεση του NCSC

περιλαμβάνει ένα σύνολο δεικτών συμβιβασμού, κανόνων και υπογραφών για ανίχνευση