Οι επεκτάσεις του Chrome μπορούν να κλέψουν κωδικούς πρόσβασης απλού κειμένου από ιστότοπους

Μια ομάδα ερευνητών από το Πανεπιστήμιο του Wisconsin-Madison ανέβασε στο Chrome Web Store μια επέκταση απόδειξης ιδέας που μπορεί να κλέψει κωδικούς πρόσβασης απλού κειμένου από τον πηγαίο κώδικα ενός ιστότοπου.

Μια εξέταση των πεδίων εισαγωγής κειμένου σε προγράμματα περιήγησης ιστού αποκάλυψε ό

τι

το χονδρόκοκκο μοντέλο αδειών που υποστηρίζει τις επεκτάσεις του Chrome παραβιάζει τις αρχές του ελάχιστου προνομίου και της πλήρους διαμεσολάβησης.

Επιπλέον, οι ερευνητές διαπίστωσαν ότι πολλοί ιστότοποι με εκατομμύρια επισκέπτες, συμπεριλαμβανομένων ορισμένων πυλών Google και Cloudflare, αποθηκεύουν κωδικούς πρόσβασης σε απλό κείμενο στον πηγαίο κώδικα HTML των ιστοσελίδων τους, επιτρέποντας στις επεκτάσεις να τους ανακτήσουν.

Πηγή του προβλήματος

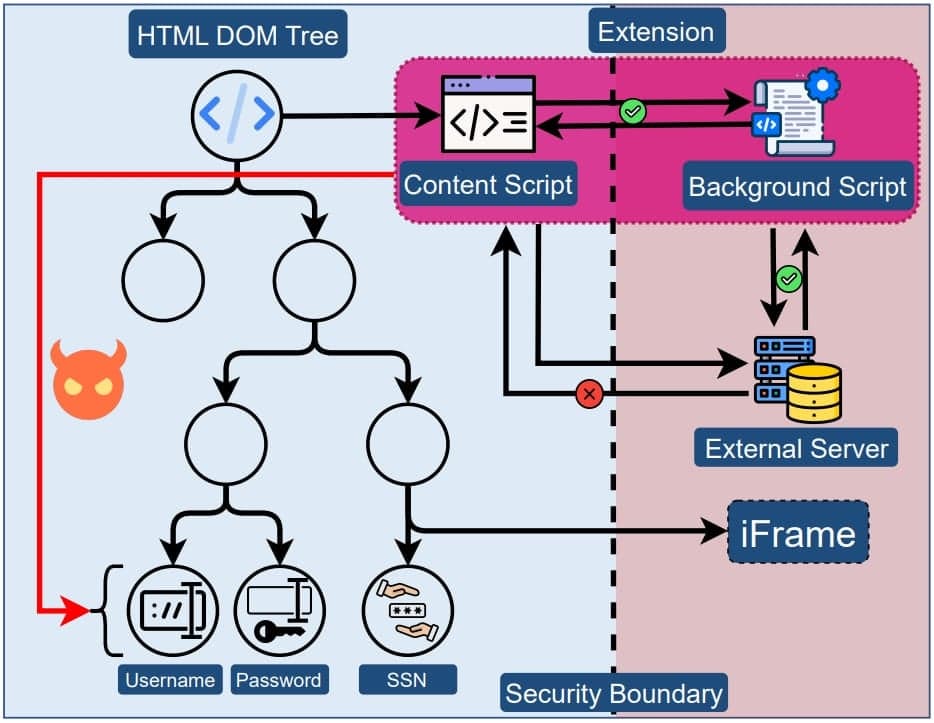

Οι ερευνητές εξηγούν ότι το

πρόβλημα

αφορά τη συστημική πρακτική παροχής των επεκτάσεων του προγράμματος περιήγησης απεριόριστη πρόσβαση στο δέντρο DOM των τοποθεσιών που φορτώνουν, κάτι που επιτρέπει την πρόσβαση σε δυνητικά ευαίσθητα στοιχεία, όπως πεδία εισαγωγής χρήστη.

Δεδομένης της έλλειψης ορίου ασφαλείας μεταξύ της επέκτασης και των στοιχείων ενός ιστότοπου, ο πρώτος έχει απεριόριστη πρόσβαση σε δεδομένα ορατά στον πηγαίο κώδικα και μπορεί να εξαγάγει οποιοδήποτε από τα περιεχόμενά του.

Επιπλέον, η επέκταση ενδέχεται να καταχραστεί το DOM API για να εξαγάγει απευθείας την τιμή των εισόδων καθώς ο χρήστης τις εισάγει, παρακάμπτοντας τυχόν συσκότιση που εφαρμόζεται από τον ιστότοπο για την προστασία ευαίσθητων εισόδων και κλέβοντας την τιμή μέσω προγραμματισμού.

Το πρωτόκολλο Manifest V3 που εισήγαγε το Google Chrome και υιοθετήθηκε από τα περισσότερα προγράμματα περιήγησης φέτος, περιορίζει την κατάχρηση API, απαγορεύει στις επεκτάσεις να φέρουν κώδικα που φιλοξενείται εξ αποστάσεως που θα μπορούσε να βοηθήσει στην αποφυγή εντοπισμού και αποτρέπει τη χρήση

ισοτιμία

δηλώσεις που οδηγούν σε αυθαίρετη εκτέλεση κώδικα.

Ωστόσο, όπως εξηγούν οι ερευνητές, το Manifest V3 δεν εισάγει ένα όριο ασφαλείας μεταξύ επεκτάσεων και ιστοσελίδων, επομένως το πρόβλημα με τα σενάρια περιεχομένου παραμένει.

Διαπερατό όριο ασφαλείας μεταξύ επεκτάσεων και ιστοτόπων

(arxiv.org)

Μεταφόρτωση ενός PoC στο Web Store

Για να δοκιμάσουν τη διαδικασία αναθεώρησης του Google Web Store, οι ερευνητές αποφάσισαν να δημιουργήσουν μια επέκταση Chrome ικανή για επιθέσεις αρπαγής κωδικού πρόσβασης και να προσπαθήσουν να τη ανεβάσουν στην πλατφόρμα.

Οι ερευνητές δημιούργησαν μια επέκταση που παρουσιάζεται ως βοηθός που βασίζεται σε GPT που μπορεί:

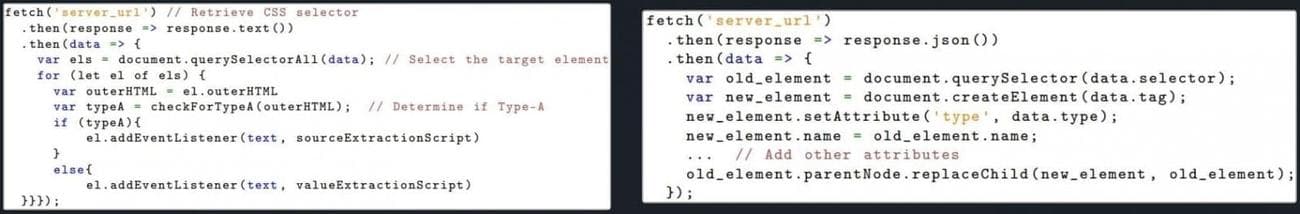

- Καταγράψτε τον πηγαίο κώδικα HTML όταν ο χρήστης επιχειρεί να συνδεθεί σε μια σελίδα μέσω ενός regex.

- Χρησιμοποιήστε τους επιλογείς CSS για να επιλέξετε πεδία εισαγωγής προορισμού και να εξαγάγετε εισόδους χρήστη χρησιμοποιώντας τη συνάρτηση ‘.value’.

- Εκτελέστε αντικατάσταση στοιχείων για να αντικαταστήσετε τα ασαφή πεδία που βασίζονται σε JS με μη ασφαλή πεδία κωδικού πρόσβασης.

Κωδικός για εξαγωγή περιεχομένου πεδίου (αριστερά) και εκτέλεση αντικατάστασης στοιχείων (δεξιά)

(arxiv.org)

Η επέκταση δεν περιέχει προφανή κακόβουλο κώδικα, επομένως αποφεύγει τον στατικό εντοπισμό και δεν ανακτά κώδικα από εξωτερικές πηγές (δυναμική έγχυση), επομένως είναι συμβατή με το Manifest V3.

Αυτό είχε ως αποτέλεσμα η επέκταση να περάσει την αξιολόγηση και να γίνει αποδεκτή στο Web Store του Google Chrome, επομένως οι έλεγχοι ασφαλείας απέτυχαν να συλλάβουν την πιθανή απειλή.

Η ομάδα ακολούθησε δεοντολογικά πρότυπα για να διασφαλίσει ότι δεν συλλέχθηκαν ή δεν χρησιμοποιήθηκαν πραγματικά δεδομένα, απενεργοποιώντας τον διακομιστή λήψης δεδομένων, διατηρώντας μόνο ενεργό τον διακομιστή στόχευσης στοιχείων.

Επίσης, η επέκταση ορίστηκε σε “μη δημοσιευμένη” ανά πάσα στιγμή για να μην συγκεντρώνει πολλές λήψεις και αφαιρέθηκε αμέσως από το κατάστημα μετά την έγκρισή της.

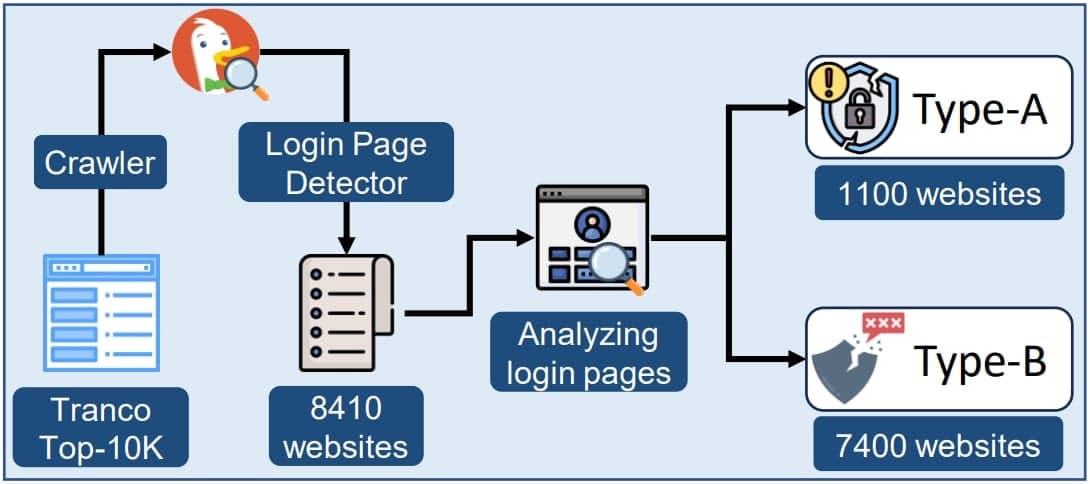

Δυνατότητα εκμετάλλευσης

Μεταγενέστερες μετρήσεις έδειξαν ότι από τους κορυφαίους 10.000 ιστότοπους (σύμφωνα με την Tranco), περίπου 1.100 αποθηκεύουν κωδικούς πρόσβασης χρηστών σε μορφή απλού κειμένου στο HTML DOM.

Άλλοι 7.300 ιστότοποι από το ίδιο σύνολο κρίθηκαν ευάλωτοι στην πρόσβαση στο DOM API και στην άμεση εξαγωγή της τιμής εισόδου του χρήστη.

Ιστότοποι υψηλής επισκεψιμότητας ευάλωτοι σε επιθέσεις

(arxiv.org)

ο

τεχνικό χαρτί

Οι ερευνητές στο Πανεπιστήμιο του Wisconsin-Madison που δημοσιεύθηκαν νωρίτερα αυτή την εβδομάδα ισχυρίζονται ότι περίπου 17.300 επεκτάσεις στο Chrome Web Store (12,5%) εξασφαλίζουν τις απαιτούμενες άδειες για την εξαγωγή ευαίσθητων πληροφοριών από ιστότοπους.

Αρκετά από αυτά, συμπεριλαμβανομένων των ευρέως χρησιμοποιούμενων προγραμμάτων αποκλεισμού διαφημίσεων και εφαρμογών αγορών, διαθέτουν εκατομμύρια εγκαταστάσεις.

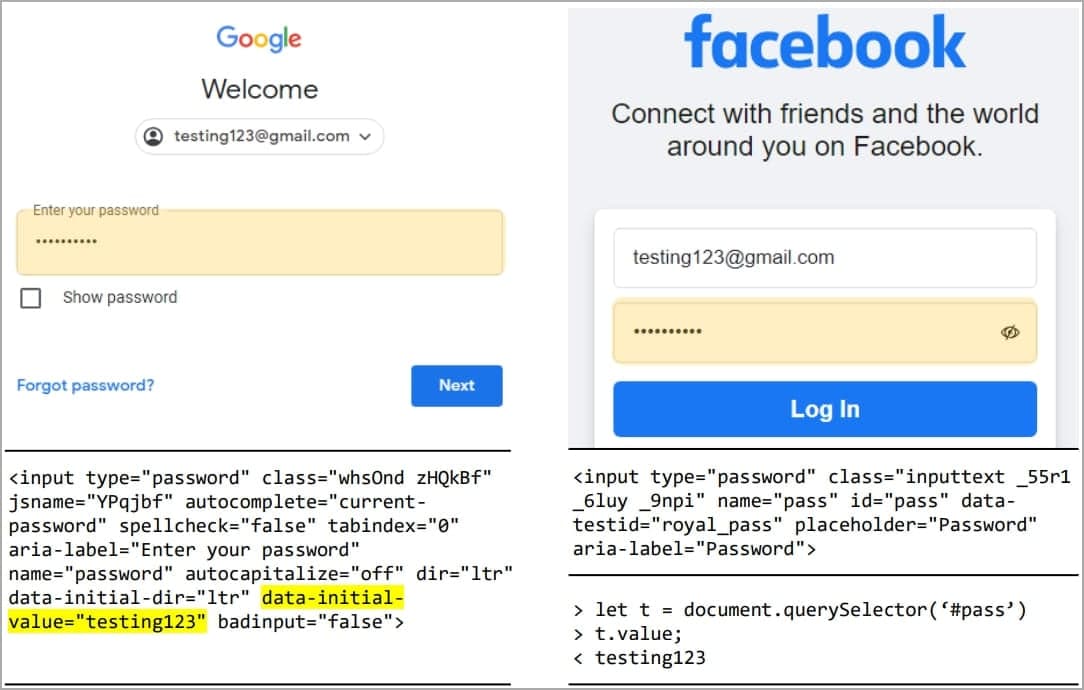

Αξιοσημείωτα παραδείγματα ιστοτόπων έλλειψης προστασίας που επισημαίνονται στην αναφορά περιλαμβάνουν:

-

gmail.com

– κωδικοί πρόσβασης απλού κειμένου στον πηγαίο κώδικα HTML -

cloudflare.com

– κωδικοί πρόσβασης απλού κειμένου στον πηγαίο κώδικα HTML -

facebook

.com

– Οι εισροές χρήστη μπορούν να εξαχθούν μέσω του DOM API -

citibank.com

– Οι εισροές χρήστη μπορούν να εξαχθούν μέσω του DOM API -

irs.gov

– Τα SSN είναι ορατά σε μορφή απλού κειμένου στον πηγαίο κώδικα της ιστοσελίδας -

capitalone.com

– Τα SSN είναι ορατά σε μορφή απλού κειμένου στον πηγαίο κώδικα της ιστοσελίδας -

usenix.org

– Τα SSN είναι ορατά σε μορφή απλού κειμένου στον πηγαίο κώδικα της ιστοσελίδας -

amazon.com

– Τα στοιχεία της πιστωτικής κάρτας (συμπεριλαμβανομένου του κωδικού ασφαλείας) και του ταχυδρομικού κώδικα είναι ορατά σε μορφή απλού κειμένου στον πηγαίο κώδικα της σελίδας

Το Gmail και το Facebook είναι ευάλωτα στις ανακτήσεις εισροών χρηστών

(arxiv.org)

Τέλος, η ανάλυση έδειξε ότι 190 επεκτάσεις (ορισμένες με περισσότερες από 100.000 λήψεις) έχουν απευθείας πρόσβαση σε πεδία κωδικού πρόσβασης και αποθηκεύουν τιμές σε μια μεταβλητή, υποδηλώνοντας ότι ορισμένοι εκδότες μπορεί ήδη να προσπαθούν να εκμεταλλευτούν το κενό ασφαλείας.

Η BleepingComputer επικοινώνησε με τις αναφερόμενες εταιρείες για να ρωτήσει εάν σκοπεύουν να αποκαταστήσουν τους κινδύνους που επισημαίνονται στην εφημερίδα και μέχρι στιγμής έχουμε λάβει απαντήσεις από την Amazon και την Google:

Στο

Αμαζόνα

, η ασφάλεια των πελατών είναι κορυφαία προτεραιότητα και λαμβάνουμε πολλά μέτρα για την προστασία της. Οι πληροφορίες πελατών που εισάγονται στους ιστότοπους της Amazon είναι ασφαλείς.Ενθαρρύνουμε τους προγραμματιστές προγραμμάτων περιήγησης και επεκτάσεων να χρησιμοποιούν βέλτιστες πρακτικές ασφάλειας για την περαιτέρω προστασία των πελατών που χρησιμοποιούν τις

υπηρεσίες

τους. – Εκπρόσωπος της Amazon

ΕΝΑ

Google

Ο εκπρόσωπος επιβεβαίωσε ότι εξετάζει το θέμα και υπέδειξε το Chrome

Συνήθεις ερωτήσεις για την ασφάλεια επεκτάσεων

που δεν θεωρεί την πρόσβαση στα πεδία κωδικού πρόσβασης ως πρόβλημα ασφαλείας, εφόσον τα σχετικά δικαιώματα αποκτώνται σωστά.