Η παραλλαγή Mirai μολύνει κουτιά Android TV χαμηλού κόστους για επιθέσεις DDoS

Εικόνα: Midjourney

Μια νέα παραλλαγή botnet κακόβουλου λογισμικού Mirai εντοπίστηκε να μολύνει φθηνούς αποκωδικοποιητές

Android

TV που χρησιμοποιούνται από εκατομμύρια για ροή πολυμέσων.

Σύμφωνα με την ομάδα προστασίας από ιούς του Dr. Web, το τρέχον trojan είναι μια νέα έκδοση του backdoor «Pandora» που εμφανίστηκε για πρώτη φορά το 2015.

Οι κύριοι στόχοι αυτής της καμπάνιας είναι χαμηλού κόστους Android TV box όπως Tanix TX6 TV Box, MX10 Pro 6K και H96 MAX X3, τα οποία διαθέτουν τετραπύρηνες επεξεργαστές ικανούς να εκτοξεύουν ισχυρές επιθέσεις DDoS ακόμη και σε μικρά μεγέθη σμήνων.

Κακόβουλο λογισμικό στο κουτί

Ο Dr. Web αναφέρει ότι το κακόβουλο λογισμικό φθάνει στις συσκευές είτε μέσω μιας κακόβουλης

ενημέρωση

ς υλικολογισμικού που υπογράφεται με δημόσια διαθέσιμα κλειδιά δοκιμής είτε διανέμεται μέσω κακόβουλων εφαρμογών σε τομείς που στοχεύουν χρήστες που ενδιαφέρονται για πειρατικό περιεχόμενο.

Στην πρώτη περίπτωση, αυτές οι ενημερώσεις υλικολογισμικού είτε εγκαθίστανται από μεταπωλητές των συσκευών είτε εξαπατούνται οι χρήστες για να τις κατεβάσουν από ιστότοπους που υπόσχονται απεριόριστη ροή πολυμέσων ή καλύτερη συμβατότητα με ένα ευρύτερο φάσμα εφαρμογών.

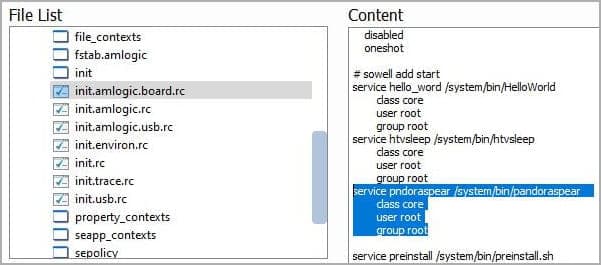

Η κακόβουλη υπηρεσία βρίσκεται στο “boot.img”, το οποίο περιέχει τα στοιχεία πυρήνα και ramdisk που φορτώθηκαν κατά την εκκίνηση του συστήματος Android, επομένως είναι ένας εξαιρετικός

μηχανισμός

επιμονή

ς.

Κακόβουλη υπηρεσία

(Dr. Web)

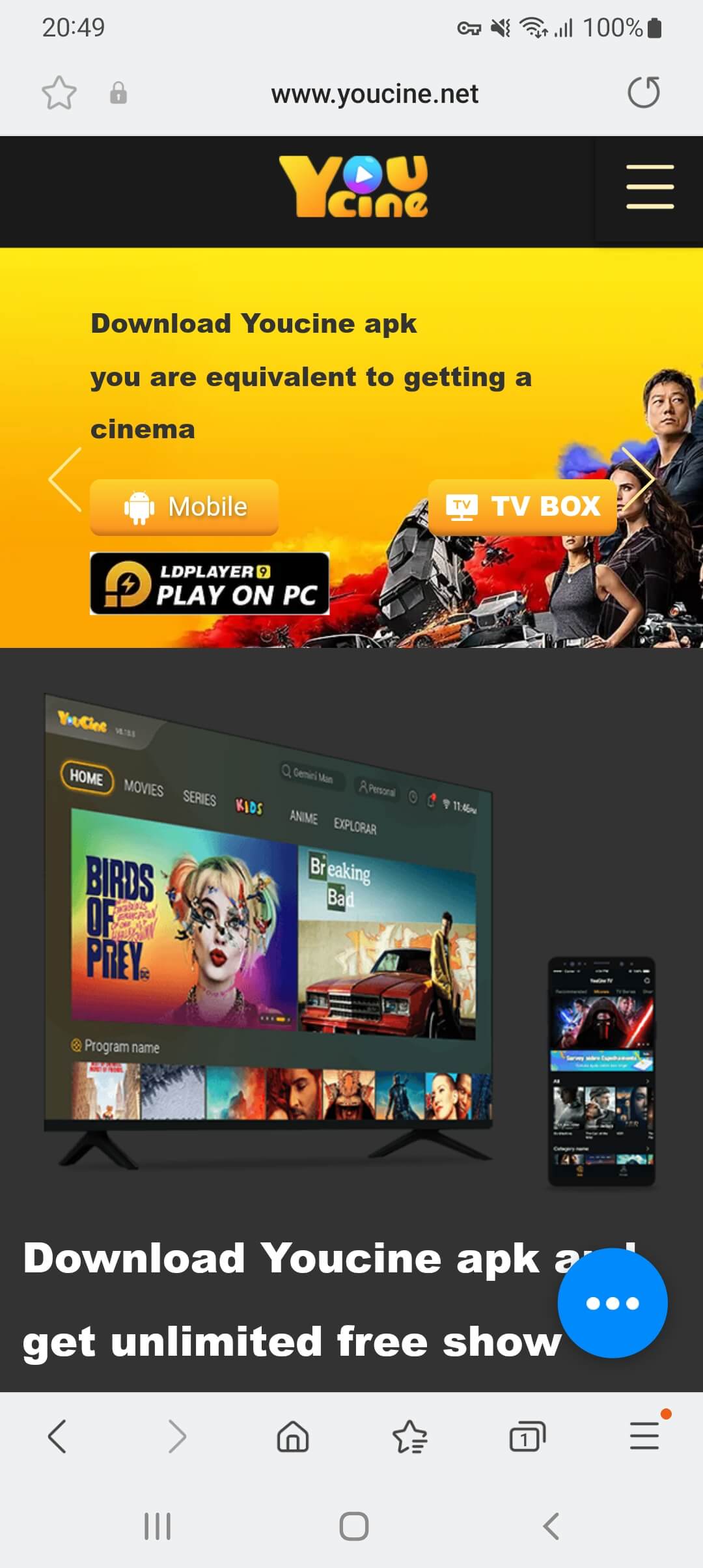

Το δεύτερο κανάλι διανομής είναι οι πειρατικές εφαρμογές περιεχομένου που υπόσχονται πρόσβαση σε συλλογές τηλεοπτικών εκπομπών και ταινιών που προστατεύονται από πνευματικά δικαιώματα δωρεάν ή με χαμηλή χρέωση.

Ο Dr. Web δίνει παραδείγματα εφαρμογών Android που μόλυναν συσκευές με αυτήν τη νέα παραλλαγή κακόβουλου λογισμικού Mirai.

Κακόβουλο λογισμικό απόρριψης ιστότοπου

(Dr. Web)

Σε αυτήν την περίπτωση, η επιμονή επιτυγχάνεται κατά την πρώτη εκκίνηση των κακόβουλων εφαρμογών, οι οποίες ξεκινούν το «GoMediaService» στο παρασκήνιο χωρίς να το γνωρίζει ο χρήστης και το ρυθμίζουν σε αυτόματη εκκίνηση κατά την εκκίνηση της συσκευής.

Αυτή η υπηρεσία καλεί το πρόγραμμα “gomediad.so”, το οποίο αποσυμπιέζει πολλά αρχεία, συμπεριλαμβανομένου ενός διερμηνέα γραμμής εντολών που εκτελείται με αυξημένα δικαιώματα (“Tool.AppProcessShell.1”) και ενός προγράμματος εγκατάστασης για την κερκόπορτα Pandora (“.tmp.sh” ).

Δομή υπηρεσίας GoMedia

(Dr. Web)

Μόλις ενεργοποιηθεί, η κερκόπορτα επικοινωνεί με τον διακομιστή C2, αντικαθιστά το αρχείο HOSTS, ενημερώνεται και στη συνέχεια εισέρχεται σε κατάσταση αναμονής, περιμένοντας τις εισερχόμενες εντολές από τους χειριστές του.

Ο Δρ. Web αναφέρει

το κακόβουλο λογισμικό μπορεί να εκτελεί επιθέσεις DDoS μέσω των πρωτοκόλλων TCP και UDP, όπως η δημιουργία αιτημάτων πλημμύρας SYN, ICMP και DNS, καθώς και το άνοιγμα ενός αντίστροφου κελύφους, η τοποθέτηση διαμερισμάτων συστήματος για τροποποίηση και πολλά άλλα.

Εγγενώς επικίνδυνες συσκευές

Τα φιλικά προς τον προϋπολογισμό κουτιά Android TV συχνά έχουν ένα θολό ταξίδι από κατασκευαστή σε καταναλωτή, αφήνοντας τον τελικό χρήστη στο σκοτάδι σχετικά με την προέλευσή τους, τις πιθανές αλλαγές υλικολογισμικού και τα διάφορα χέρια από τα οποία έχουν περάσει.

Ακόμη και για προσεκτικούς καταναλωτές που διατηρούν την αρχική ROM και είναι επιλεκτικοί σχετικά με την εγκατάσταση εφαρμογών, υπάρχει ένας παρατεταμένος κίνδυνος οι συσκευές να φτάσουν με προφορτωμένο κακόβουλο λογισμικό.

Τούτου λεχθέντος, θα ήταν σκόπιμο να επιλέξετε συσκευές ροής από αξιόπιστες μάρκες όπως το

Google

Chromecast, το Apple TV, το NVIDIA Shield, το Amazon Fire TV και το Roku Stick.