Πώς λειτουργεί η εκπαίδευση τελικού χρήστη για το phishing (και γιατί όχι)

Χρειάζονται πάντα δύο για να λειτουργήσει μια επίθεση phishing – ένας εισβολέας να στείλει το δόλωμα και ένας μυημένος να το πάρει. Σχεδόν κάθε οργανισμός πραγματοποιεί κάποια μορφή εκπαίδευσης ασφάλειας και ευαισθητοποίησης (SAT) για να προσπαθήσει να ανατρέψει αυτή την ισορροπία υπέρ των εργαζομένων στον οργανισμό τους.

Διότι αν μπορέσουμε να εκπαιδεύσουμε τους τελικούς χρήστες στα ενδεικτικά σημάδια ενός email ηλεκτρονικού ψαρέματος, θα σταματήσουν να κάνουν κλικ σε αυτούς, σωστά; Οι ομάδες ασφάλειας πληροφορικής γνωρίζουν ότι αυτό είναι σπάνια αλήθεια.

Η CISA εκτιμά ότι όσοι

Το 90% των κυβερνοεπιθέσεων

ξεκινήστε με ηλεκτρονικό ψάρεμα. Εξακολουθεί να είναι ένας εξαιρετικά αποτελεσματικός τρόπος για τους εγκληματίες του κυβερνοχώρου να αποκτήσουν μια αρχική βάση σε οργανισμούς με την ανάπτυξη κακόβουλου λογισμικού ή την κλοπή των διαπιστευτηρίων σύνδεσης.

IBM 2023

Κόστος αναφοράς παράβασης

απαριθμεί το ηλεκτρονικό ψάρεμα (phishing) και τα παραβιασμένα διαπιστευτήρια ως τους δύο πιο διαδεδομένους φορείς επίθεσης, καθώς και ότι βρίσκεται πίσω από πολλές από τις πιο δαπανηρές παραβιάσεις.

Η εκπαίδευση των τελικών χρηστών να εντοπίζουν το phishing έχει τα πλεονεκτήματά της, αλλά είναι σαφές ότι οι οργανισμοί στο σύνολό τους δεν έχουν καταφέρει να επηρεάσουν τις επιθέσεις phishing.

Πού είναι λοιπόν αποτελεσματικό το SAT και πώς οι χάκερ βρίσκουν τρόπους να το αντιμετωπίσουν; Και πώς μπορούμε να προστατεύσουμε τις επιχειρήσεις όταν οι εισβολείς παραβιάζουν με επιτυχία τα διαπιστευτήρια;

Αρχικά, είναι σημαντικό να κατανοήσουμε πώς οι phishers χρησιμοποιούν την κοινωνική μηχανική για να εκμεταλλευτούν την ανθρώπινη ψυχολογία.

Γιατί οι τελικοί χρήστες πέφτουν σε απόπειρες phishing

Μπορούμε γενικά να χωρίσουμε την ανθρώπινη σκέψη σε δύο τύπους: Τύπου 1 και Τύπου 2. Η σκέψη τύπου 1 μπορεί να παρομοιαστεί με τη «εργασία στον αυτόματο πιλότο», όπου αντιδρούμε διαισθητικά σε γνωστές καταστάσεις, όπως η οδήγηση αυτοκινήτου. Μπορούμε να μεταβούμε σε πιο αργή και πιο αναλυτική σκέψη «Τύπου 2» όταν αντιμετωπίζουμε μια νέα κατάσταση – όπως η επίλυση ενός μαθηματικού προβλήματος.

Οι εισβολείς δημιουργούν προσεκτικά μηνύματα ηλεκτρονικού ψαρέματος για να διατηρήσουν τους τελικούς χρήστες στη νοοτροπία Τύπου 1. Θέλουν οι άνθρωποι να αντιδρούν γρήγορα, κάνοντας κλικ σε γνωστά πράγματα, όπως συνδέσμους και συνημμένα, χωρίς να σταματούν να παρατηρούν τα μερικές φορές ανεπαίσθητα σημάδια του phishing.

Ο στόχος του SAT είναι να βοηθήσει τους ανθρώπους να εντοπίσουν αυτά τα σημάδια και να τα ωθήσουν πίσω στη σκέψη Τύπου 2. Ωστόσο, αυτό δεν θα λειτουργεί κάθε φορά. Και είναι πολύ μεγάλη πίεση να ασκείς στους ανθρώπους.

Οι άνθρωποι αντιδρούν προβλέψιμα, γι’ αυτό τα διαπιστευτήρια διακυβεύονται από επιθέσεις phishing κάθε μέρα. Αναρωτηθήκατε ποτέ πόσοι από τους τελικούς χρήστες σας μπορεί να έχουν ήδη πέσει θύματα επιθέσεων phishing;

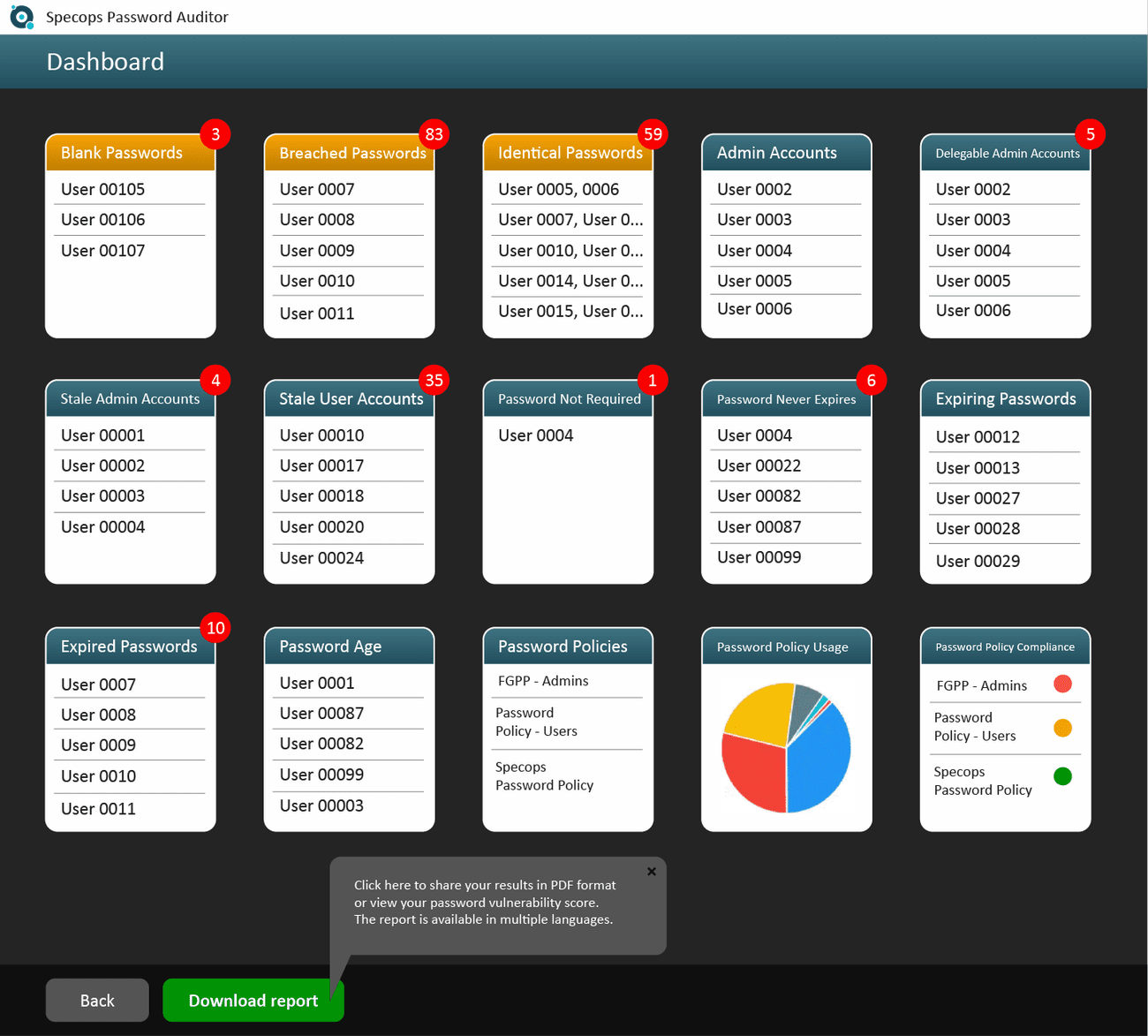

Εκτελέστε μια γρήγορη σάρωση της υπηρεσίας καταλόγου Active Directory με

Specops Password Auditor

– Είναι δωρεάν για λήψη, απλό στη χρήση και θα λάβετε μια αναφορά γεμάτη με χρήσιμες πληροφορίες που πρέπει να κρατήσετε. Το Specops Password Auditor είναι ένας πολύ καλός τρόπος για να δώσετε στο Active Directory έναν γρήγορο «έλεγχο υγείας» σαρώνοντάς το σε μια λίστα με περισσότερα από 950 εκατομμύρια διαπιστευτήρια που έχουν παραβιαστεί.

Specops Password Auditor: Αναφορά αδύναμου και παραβιασμένου κωδικού πρόσβασης

Τα δυνατά σημεία του SAT: Πώς μπορεί να βοηθήσει η προπόνηση;

Η IBM εκτιμά ότι η τακτική εκπαίδευση σε θέματα ασφάλειας για τους υπαλλήλους μπορεί να συμβάλει στη μείωση του κόστους μιας παραβίασης δεδομένων κατά μέσο όρο 232.867 $. Παρά την επικράτηση του phishing, υπάρχουν σαφή οφέλη από τη διεξαγωγή του SAT, όταν γίνεται σωστά.

Εντοπίζοντας τα προφανή πράγματα

Το SAT βοηθά τα άτομα να εντοπίσουν τα ενδεικτικά σημάδια των επιθέσεων phishing βοηθώντας τους χρήστες να «εξασκηθούν» βλέποντάς τα σε ελεγχόμενα περιβάλλοντα πραγματικού κόσμου.

Ενώ υπάρχουν προηγμένες επιθέσεις phishing που στοχεύουν μεμονωμένα άτομα, υπάρχουν επίσης πιο βασικές επιθέσεις που κάνουν τον γύρο με προσέγγιση ποσότητας έναντι ποιότητας. Οι τελικοί χρήστες μαθαίνουν να εντοπίζουν τα ακόλουθα πιο εμφανή σημάδια phishing:

- Ασυνήθιστες διευθύνσεις υπερ-συνδέσμων (οι χρήστες μπορούν να τοποθετήσουν το δείκτη του ποντικιού με το ποντίκι, αλλά αυτό είναι πιο δύσκολο σε κινητά)

- Ορθογραφικά και γραμματικά λάθη

- Ασυνήθιστοι χρόνοι αποστολής

- Από τα συνηθισμένα αιτήματα

- Παραποιημένα εμφανιζόμενα ονόματα (ελαφρώς τροποποιημένα για να φαίνονται νόμιμα με μια ματιά, π.χ. Miicrosoft)

- Εικόνες χαμηλής ποιότητας

Πιάνοντας τα έξυπνα μέρη

Υπάρχουν επίσης πιο λεπτές τακτικές που είναι πιο πιθανό να χρησιμοποιηθούν σε στοχευμένες, προγραμματισμένες επιθέσεις phishing, όπως το spear phishing, η απάτη του CEO, η πλαστοπροσωπία του στελέχους, ο συμβιβασμός της αλυσίδας εφοδιασμού ή ο συμβιβασμός μέσω email. Αυτά περιλαμβάνουν:

-

Επείγον

: Ένα ηλεκτρονικό μήνυμα ηλεκτρονικού ψαρέματος συνήθως ζητά την άμεση λήψη μέτρων – θέλουν αυτόματες αντιδράσεις Τύπου 1. Η ταχύτητα μπορεί επίσης να χρησιμοποιηθεί ως δικαιολογία για να σπάσουν οι κανονικές διαδικασίες. Όσο περισσότερο πρέπει να σκεφτεί ένας τελικός χρήστης, τόσο περισσότερο μπορεί να αμφισβητεί αν είναι νόμιμο. -

Αληθοφάνεια

: Οι απόπειρες phishing βασίζονται σε πραγματικά, συχνά κοσμικά σενάρια. Ένα τιμολόγιο χρειάζεται πληρωμή ή ένα αρχείο χρειάζεται έλεγχο – μια αξιόπιστη εργασία που μπορεί να χρειαστεί να αντιμετωπίσει γρήγορα ένα αφεντικό ή πελάτης. -

Εξοικείωση

: Το Spear phishing είναι όπου η επίθεση είναι τουλάχιστον εν μέρει προσαρμοσμένη σε ένα άτομο – που συχνά ισχυρίζεται ότι προέρχεται από μια αυθεντική προσωπικότητα όπως CEO, πελάτης ή ομάδα IT. Είναι εύκολο για τους εισβολείς να μάθουν αυτές τις σχέσεις από μέσα κοινωνικής δικτύωσης ή εταιρικούς ιστότοπους. -

Εμπιστευτικότητα

: Η ενέργεια που απαιτείται θα είναι συγκεκριμένη για τον τελικό χρήστη και πρέπει να γίνει μόνο από αυτόν, καθώς η εμπλοκή άλλου ατόμου αυξάνει τις πιθανότητες εντοπισμού της απάτης.

Προσομοιώσεις phishing: Ηθικά γκρι;

Δημόσια σχολεία της κομητείας Fairfax

πρόσφατα έγινε η είδηση πραγματοποιώντας μια άσκηση phishing για να βοηθήσει τους χρήστες να κατανοήσουν τους κινδύνους του phishing.

Την τελευταία ημέρα της σχολικής χρονιάς, στάλθηκε ένα δοκιμαστικό ηλεκτρονικό μήνυμα ηλεκτρονικού ψαρέματος στη σχολική περιφέρεια, ευχαριστώντας τους υπαλλήλους για τη δουλειά τους κατά τη διάρκεια της σχολικής χρονιάς και προσφέροντας δωροκάρτες ως ένδειξη εκτίμησης. Το μόνο που έπρεπε να κάνουν οι χρήστες ήταν να κάνουν κλικ στον σύνδεσμο για να εξαργυρώσουν την προσφορά.

Το γεγονός ότι οι άνθρωποι έπεσαν σε αυτό απέδειξε πόσο αποτελεσματικές μπορούν να είναι οι επιθέσεις phishing και πρότεινε ότι χρειαζόταν περισσότερο SAT για τον τελικό χρήστη. Το μάθημα δεν θα ξεχαστεί γρήγορα. Ωστόσο, ορισμένα μέλη του προσωπικού βρήκαν το τεστ αναίσθητο και άδικο. Σίγουρα ανοίγει μερικά ενδιαφέροντα ερωτήματα σχετικά με το πόσο μακριά πρέπει να φτάσουν οι ομάδες πληροφορικής για να βρουν κενά ασφαλείας!

Περιορισμοί εκπαίδευσης σε θέματα ασφάλειας

Είναι μια γνωστή απογοήτευση για τις ομάδες πληροφορικής. Το SAT παραδίδεται σύμφωνα με τις απαιτήσεις συμμόρφωσης και τις βέλτιστες πρακτικές, ωστόσο την επόμενη εβδομάδα ένας τελικός χρήστης πέφτει σε ένα μήνυμα ηλεκτρονικού “ψαρέματος” (phishing). Η κυβερνοασφάλεια βρίσκεται στην πρώτη γραμμή του μυαλού των ομάδων πληροφορικής, αλλά μπορεί γρήγορα να ξεχαστεί από τους τελικούς χρήστες.

Το “Forgetting Curve” του Hermann Ebbinghaus είναι μια χρήσιμη απεικόνιση που δείχνει πόσο γρήγορα οι άνθρωποι ξεχνούν πληροφορίες χωρίς τακτικές ανανεώσεις. Μια χούφτα μακροχρόνιων συνεδριών με πυκνή πληροφόρηση το χρόνο είναι απίθανο να έχει σημαντικό όφελος. Το SAT εξυπηρετείται καλύτερα ελάχιστα και συχνά βοηθά στη δημιουργία μιας κουλτούρας κυβερνοασφάλειας σε μια επιχείρηση.

Η βασική εκπαίδευση περιορισμού είναι ότι ακόμη και αν το SAT παρέχεται με τακτική ενίσχυση, εξακολουθούν να συμβαίνουν ατυχήματα, ειδικά όταν οι τελικοί χρήστες βρίσκονται υπό πίεση να λάβουν γρήγορα αποφάσεις στις καθημερινές τους εργασίες. Ακόμη και οι ειδικοί στον κυβερνοχώρο μπορεί να δυσκολεύονται να εντοπίσουν ένα υψηλής ποιότητας phish με την πρώτη ματιά όταν βιάζονται ή είναι αγχωμένοι.

Οι οργανισμοί χρειάζονται τελικούς χρήστες για να το κάνουν σωστά κάθε φορά – οι εισβολείς χρειάζονται απλώς ένα email ηλεκτρονικού ψαρέματος για να λειτουργήσουν. Αν και το SAT μπορεί να είναι αποτελεσματικό έναντι ασθενέστερων προσπαθειών phishing, συχνά αποτυγχάνουν να εμποδίσουν τους χρήστες να πέσουν σε σύνθετες επιθέσεις κοινωνικής μηχανικής.

Και παρά τη σοβαρή ζημιά που μπορεί να προκαλέσουν οι παραβιάσεις σε έναν οργανισμό, συνήθως οφείλεται στις καταπονημένες ομάδες ασφαλείας να καλύψουν τα κενά και να παρέμβουν για να διορθώσουν τα πράγματα όταν το phishing χτυπά αναπόφευκτα.

Καθώς οι επιθέσεις phishing γίνονται πιο εξελιγμένες, είναι ζωτικής σημασίας οι οργανισμοί να εξοπλίσουν τους τελικούς χρήστες και τις ομάδες IT με τεχνολογία για να βοηθήσουν. Πράγματα όπως το λογισμικό ασφαλείας email, ο έλεγχος ταυτότητας πολλαπλών παραγόντων και ο εντοπισμός και η απόκριση τελικού σημείου (EDR) μπορούν όλα να συμπληρώσουν το SAT στην καταπολέμηση του phishing.

Ωστόσο, καμία τεχνολογία δεν είναι αλεξίσφαιρη, επομένως είναι εξίσου σημαντικό να γνωρίζετε πότε τα διαπιστευτήρια των χρηστών σας έχουν παραβιαστεί από το ηλεκτρονικό ψάρεμα.

Η κλοπή διαπιστευτηρίων είναι συχνά ο στόχος με το phishing, καθώς δίνει στους εισβολείς ένα σημείο εισόδου στον οργανισμό σας και μια πλατφόρμα για περαιτέρω παράνομη δραστηριότητα. Ακόμη και ισχυροί κωδικοί πρόσβασης μπορούν να τεθούν σε κίνδυνο από επιθέσεις phishing, ειδικά εάν οι τελικοί χρήστες τους επαναχρησιμοποιούν σε προσωπικές εφαρμογές και συσκευές.

Εκτέλεση σάρωσης με

Specops Password Auditor

είναι εξαιρετικό για έναν αρχικό έλεγχο υγείας της υπηρεσίας καταλόγου Active Directory, αλλά μακροπρόθεσμα είναι καλύτερο να έχετε μια αυτοματοποιημένη διαδικασία.

.jpg)

Specops Password Policy: Πίνακας διαχείρισης προστασίας κωδικού πρόσβασης με παραβίαση

Η καταπολέμηση του phishing είναι μια συνεχής αποστολή. Ενσωμάτωση ενός πιο προηγμένου εργαλείου τρίτων όπως π.χ

Πολιτική κωδικού πρόσβασης Specops

στην υπηρεσία καταλόγου Active Directory μπορεί να δώσει στις ομάδες IT τη διαρκή ορατότητα των παραβιασμένων διαπιστευτηρίων που χρειάζονται.

Μπορεί να επιβάλει απαιτήσεις συμμόρφωσης, να αποκλείσει πάνω από 3 δισεκατομμύρια μοναδικούς κωδικούς πρόσβασης και να βοηθήσει τους χρήστες να δημιουργήσουν ισχυρότερους κωδικούς πρόσβασης με δυναμικά, ενημερωτικά σχόλια πελατών.

Specops Password Policy with Breached Password Protection, μια δυνατότητα που ελέγχει τους κωδικούς πρόσβασης των χρηστών σας σε σχέση με μια λίστα με πάνω από 3 δισεκατομμύρια μοναδικούς παραβιασμένους κωδικούς πρόσβασης – ακόμη και αυτούς που χρησιμοποιούνται σε επιθέσεις αυτήν τη στιγμή.

Οι τελικοί χρήστες ειδοποιούνται και αναγκάζονται να αλλάξουν τους κωδικούς πρόσβασης προτού οι εισβολείς μπορούν να επωφεληθούν από την αγορά και τη χρήση των παραβιασμένων διαπιστευτηρίων τους.

Δοκιμάστε την Πολιτική κωδικού πρόσβασης Specops δωρεάν σήμερα

.

Χορηγός και συγγραφή από

Λογισμικό Specops