Η

ομάδα hacking

APT36, γνωστή και ως «Transparent Tribe», έχει παρατηρηθεί ότι χρησιμοποιεί τουλάχιστον τρεις εφαρμογές Android που μιμούνται το YouTube για να μολύνουν συσκευές με την υπογραφή τους trojan απομακρυσμένης πρόσβασης (RAT), «CapraRAT».

Μόλις εγκατασταθεί το κακόβουλο λογισμικό στη συσκευή του θύματος, μπορεί να συλλέξει δεδομένα, να εγγράψει ήχο και βίντεο ή να αποκτήσει πρόσβαση σε ευαίσθητες πληροφορίες

επικοινωνία

ς, λειτουργώντας ουσιαστικά ως εργαλείο spyware.

Ο APT36 είναι

ένας

παράγοντας απειλών ευθυγραμμισμένος με το Πακιστάν, γνωστός για τη χρήση κακόβουλων ή κολλημένων εφαρμογών Android για να επιτεθεί σε ινδικές αμυντικές και κυβερνητικές οντότητες, σε αυτούς που ασχολούνται με υποθέσεις της περιοχής του Κασμίρ και σε ακτιβιστές ανθρωπίνων δικαιωμάτων στο Πακιστάν.

Αυτή η τελευταία καμπάνια εντοπίστηκε από

SentinelLabs

το οποίο προειδοποιεί τα άτομα και τους οργανισμούς που συνδέονται με τον στρατό ή τη διπλωματία στην Ινδία και το Πακιστάν να είναι πολύ προσεκτικοί με τις εφαρμογές YouTube Android που φιλοξενούνται σε ιστότοπους τρίτων.

Μίμηση του YouTube

Τα κακόβουλα APK διανέμονται έξω από το Google Play, το επίσημο κατάστημα εφαρμογών του Android, επομένως τα θύματα είναι πιθανότατα κοινωνικά σχεδιασμένα για να τα κατεβάσουν και να τα εγκαταστήσουν.

Τα APK μεταφορτώθηκαν στο VirusTotal τον Απρίλιο, τον Ιούλιο και τον Αύγουστο του 2023, με δύο από αυτά να ονομάζονται «YouTube» και ένα «Piya Sharma» που σχετίζεται με το κανάλι μιας περσόνας που πιθανότατα χρησιμοποιείται σε τακτικές που βασίζονται σε ερωτικά.

Κατά την εγκατάσταση, οι εφαρμογές κακόβουλου λογισμικού ζητούν πολλές επικίνδυνες άδειες, ορισμένες από τις οποίες το θύμα μπορεί να αντιμετωπίσει χωρίς υποψία για μια εφαρμογή ροής πολυμέσων όπως το YouTube.

Ζητήθηκαν δικαιώματα κατά την εγκατάσταση

(SentinelLabs)

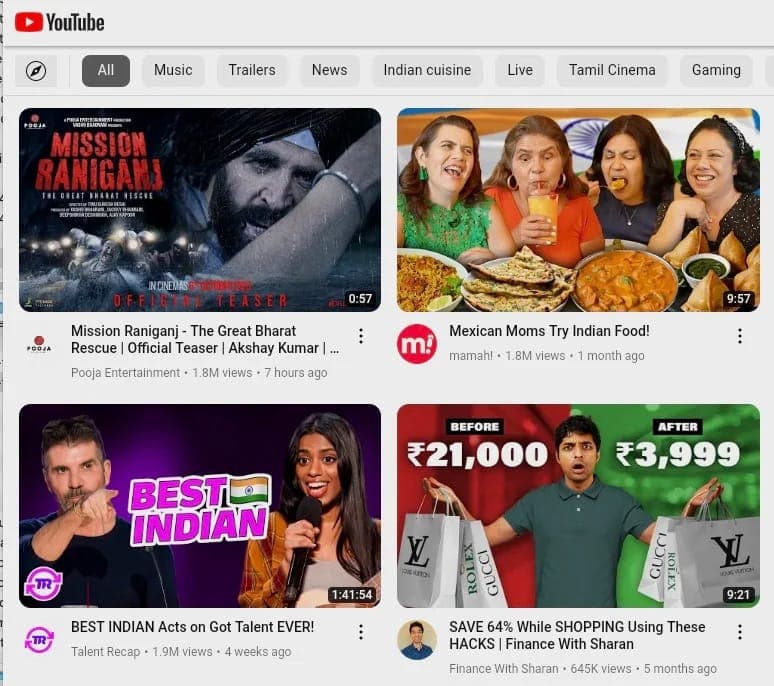

Η διεπαφή των κακόβουλων εφαρμογών επιχειρεί να μιμηθεί την πραγματική εφαρμογή YouTube της Google, αλλά μοιάζει με πρόγραμμα περιήγησης ιστού και όχι με εγγενή εφαρμογή λόγω της χρήσης WebView μέσα από την trojanized εφαρμογή για τη φόρτωση της υπηρεσίας. Επίσης, χάνει αρκετές από τις δυνατότητες που είναι διαθέσιμες στην πραγματική πλατφόρμα.

Διεπαφή ψεύτικης εφαρμογής

(SentinelLabs)

Μόλις το CapraRAT είναι σε λειτουργία και λειτουργεί στη συσκευή, εκτελεί τις ακόλουθες ενέργειες:

- Εγγραφή με μικρόφωνο, μπροστινή και πίσω κάμερα

- Συλλογή περιεχομένων μηνυμάτων SMS και πολυμέσων, αρχεία καταγραφής κλήσεων

- Αποστολή μηνυμάτων SMS, αποκλεισμός εισερχόμενων SMS

- Έναρξη τηλεφωνικών κλήσεων

- Λήψη λήψεων οθόνης

- Παράκαμψη ρυθμίσεων συστήματος όπως GPS και δίκτυο

- Τροποποίηση αρχείων στο σύστημα αρχείων του τηλεφώνου

Το SentinelLabs αναφέρει ότι οι παραλλαγές CapraRAT που εντοπίστηκαν στην πρόσφατη καμπάνια διαθέτουν βελτιώσεις σε σχέση με δείγματα που αναλύθηκαν προηγουμένως, υποδεικνύοντας συνεχή ανάπτυξη.

Όσον αφορά την απόδοση, οι διευθύνσεις διακομιστή C2 (εντολών και ελέγχου) με τις οποίες επικοινωνεί το CapraRAT είναι κωδικοποιημένες στο αρχείο διαμόρφωσης της εφαρμογής και έχουν συσχετιστεί με προηγούμενες δραστηριότητες του Transparent Tribe.

Ορισμένες διευθύνσεις IP που ανακτήθηκαν από το SentinelLabs συνδέονται με άλλες καμπάνιες RAT, αν και η ακριβής σχέση μεταξύ των φορέων απειλής και αυτών παραμένει ασαφής.

Συμπερασματικά, η Transparent Tribe συνεχίζει τις δραστηριότητές της στον

κυβερνοχώρο

κατασκοπείας στην Ινδία και το Πακιστάν, χρησιμοποιώντας την υπογραφή Android RAT, που τώρα μεταμφιέζεται ως YouTube, επιδεικνύοντας την

εξέλιξη

και την προσαρμοστικότητα.

Η SentinelLabs παρατηρεί ότι ενώ η αδύναμη επιχειρησιακή ασφάλεια της ομάδας απειλών κάνει τις καμπάνιες και τα εργαλεία τους εύκολα αναγνωρίσιμα, η συνεχής διάθεση νέων εφαρμογών τους παρέχει ένα άπιαστο πλεονέκτημα, προσεγγίζοντας συνεχώς νέα πιθανά θύματα.