Ο ιός τύπου worm botnet P2PInfect διανύει μια περίοδο εξαιρετικά αυξημένων όγκων δραστηριότητας που αρχίζει στα τέλη Αυγούστου και στη συνέχεια επανέρχεται τον Σεπτέμβριο του 2023.

Το P2PInfect τεκμηριώθηκε για πρώτη φορά από τη Μονάδα 42 τον Ιούλιο του 2023 ως ένα κακόβουλο λογισμικό peer-to-peer που παραβιάζει τις παρουσίες του Redis χρησιμοποιώντας ένα ελάττωμα απομακρυσμένης εκτέλεσης κώδικα σε συστήματα Windows και Linux που εκτίθενται στο διαδίκτυο.

Οι ερευνητές της Cado Security που παρακολουθούν το botnet από τα τέλη Ιουλίου 2023, αναφέρουν σήμερα ότι είδαν παγκόσμια δραστηριότητα, με τις περισσότερες παραβιάσεις να επηρεάζουν συστήματα στην Κίνα, τις Ηνωμένες Πολιτείες, τη Γερμανία, τη Σιγκαπούρη, το Χονγκ Κονγκ, το Ηνωμένο Βασίλειο και την Ιαπωνία.

Επιπλέον, ο Cado λέει ότι τα τελευταία δείγματα P2PInfect διαθέτουν προσθήκες και βελτιώσεις που το καθιστούν πιο ικανό να εξαπλωθεί σε στόχους και να επιδείξει τη συνεχή ανάπτυξη του κακόβουλου λογισμικού.

Απότομη αύξηση της δραστηριότητας

Ο Cado βλέπει τη δραστηριότητα botnet P2PInfect, υποδεικνύοντας ότι το κακόβουλο λογισμικό έχει εισέλθει σε μια νέα περίοδο σταθερότητας κώδικα που του επιτρέπει να αυξήσει τη λειτουργία του.

Οι ερευνητές αναφέρουν ότι παρατηρούν μια σταθερή αύξηση στον αριθμό των αρχικών προσπαθειών πρόσβασης που εκτελούνται από το P2PInfect στα honeypot τους, οδηγώντας σε 4.064 συμβάντα από έναν μόνο αισθητήρα έως τις 24 Αυγούστου 2023.

Μέχρι τις 3 Σεπτεμβρίου 2023, τα αρχικά συμβάντα πρόσβασης είχαν τριπλασιαστεί, αλλά παρέμειναν σχετικά χαμηλά.

Στη συνέχεια, την εβδομάδα μεταξύ 12ης και 19ης Σεπτεμβρίου 2023, σημειώθηκε άνοδος της δραστηριότητας P2PInfect, με το Cado να καταγράφει 3.619 προσπάθειες πρόσβασης μόνο κατά τη διάρκεια αυτής της περιόδου, που είναι μια αύξηση 600 φορές.

“Αυτή η αύξηση στην επισκεψιμότητα του P2Pinfect συνέπεσε με έναν αυξανόμενο αριθμό παραλλαγών που εμφανίζονται στη φύση, υποδηλώνοντας ότι οι προγραμματιστές του κακόβουλου λογισμικού λειτουργούν με εξαιρετικά υψηλό ρυθμό ανάπτυξης.”

εξηγεί ο Cado

.

Καταγράφηκαν συμβάντα απόπειρας πρόσβασης

(Cado Security)

Νέες δυνατότητες P2PInfect

Παράλληλα με την αυξημένη δραστηριότητα, ο Cado παρατήρησε νέα δείγματα που κάνουν το P2PInfect πιο κρυφή και τρομερή απειλή.

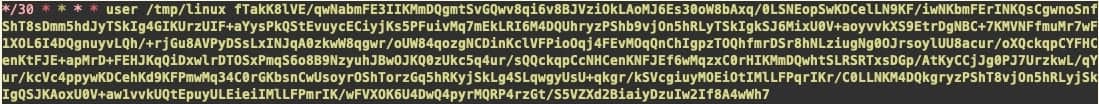

Πρώτον, οι δημιουργοί του κακόβουλου λογισμικού έχουν προσθέσει έναν μηχανισμό εμμονής που βασίζεται σε cron που αντικαθιστά την προηγούμενη μέθοδο ‘bash_logout’, ενεργοποιώντας το κύριο ωφέλιμο φορτίο κάθε 30 λεπτά.

Cron job γραμμένο από P2PInfect

(Cado Security)

Επιπλέον, το P2Pinfect χρησιμοποιεί τώρα ένα (δευτερεύον) ωφέλιμο φορτίο bash για να επικοινωνεί με το κύριο ωφέλιμο φορτίο μέσω μιας υποδοχής τοπικού διακομιστή και εάν η κύρια διαδικασία σταματήσει ή διαγραφεί, ανακτά ένα αντίγραφο από έναν ομότιμο και το επανεκκινεί.

Το κακόβουλο λογισμικό χρησιμοποιεί τώρα επίσης ένα κλειδί SSH για να αντικαταστήσει τυχόν SSH authorized_keys στο παραβιασμένο τελικό σημείο για να αποτρέψει τη σύνδεση νόμιμων χρηστών μέσω SSH.

Αντικατάσταση υπαρχόντων κλειδιών SSH

(Cado Security)

Εάν το κακόβουλο λογισμικό έχει πρόσβαση root, θα πραγματοποιήσει αλλαγή κωδικού πρόσβασης για οποιονδήποτε άλλο χρήστη του συστήματος χρησιμοποιώντας έναν αυτόματα δημιουργημένο κωδικό πρόσβασης 10 χαρακτήρων για να τους κλειδώσει.

Τέλος, το P2PInfect χρησιμοποιεί τώρα μια διαμόρφωση δομής C για τον πελάτη του που ενημερώνεται δυναμικά στη μνήμη, ενώ προηγουμένως δεν είχε αρχείο διαμόρφωσης.

Ασαφείς στόχοι

Η Cado αναφέρει ότι οι παραλλαγές P2PInfect που παρατήρησε πρόσφατα προσπάθησαν να ανακτήσουν ένα ωφέλιμο φορτίο εξόρυξης, αλλά δεν είδαν πραγματική δραστηριότητα κρυπτοεξόρυξης σε παραβιασμένες συσκευές. Επομένως, δεν είναι σαφές εάν οι χειριστές κακόβουλου λογισμικού εξακολουθούν να πειραματίζονται με το τελευταίο βήμα της επίθεσης.

Οι χειριστές του botnet ενδέχεται να βελτιώνουν το στοιχείο εξόρυξης ή να αναζητούν αγοραστές συνδρομών στο P2PInfect, επομένως χρησιμοποιούν το εξορύκτη ως εικονίδιο για επίδειξη.

Δεδομένου του μεγέθους του τρέχοντος botnet, της εξάπλωσης, των δυνατοτήτων αυτόματης ενημέρωσης και της γρήγορης επέκτασης αυτού του μήνα, το P2PInfect είναι μια σημαντική απειλή που πρέπει να παρακολουθείτε.