Η πόλη του Ντάλας του Τέξας δήλωσε αυτή την εβδομάδα ότι η επίθεση με ransomware Royal που την ανάγκασε να κλείσει όλα τα συστήματα πληροφορικής τον Μάιο ξεκίνησε με έναν κλεμμένο λογαριασμό.

Η Royal απέκτησε πρόσβαση στο δίκτυο της πόλης χρησιμοποιώντας έναν κλεμμένο λογαριασμό υπηρεσίας τομέα στις αρχές Απριλίου και διατήρησε πρόσβαση στα παραβιασμένα συστήματα μεταξύ 7 Απριλίου και 4 Μαΐου.

Κατά τη διάρκεια αυτής της περιόδου, συνέλεξαν και διήθησαν με επιτυχία αρχεία αξίας 1.169 TB με βάση την ανάλυση δεδομένων αρχείων καταγραφής συστήματος που διεξήχθη από αξιωματούχους της πόλης και εξωτερικούς ειδικούς στον τομέα της

κυβερνοασφάλεια

ς.

Η συμμορία προετοίμασε επίσης τη φάση ανάπτυξης ransomware ρίχνοντας φάρους εντολών και ελέγχου Cobalt Strike στα συστήματα της πόλης. Στις 2 το πρωί της 3ης Μαΐου, η Royal άρχισε να αναπτύσσει τα ωφέλιμα φορτία ransomware, χρησιμοποιώντας νόμιμα εργαλεία διαχείρισης της Microsoft για την

κρυπτο

γράφηση διακομιστών.

Μετά τον εντοπισμό της επίθεσης, η πόλη ξεκίνησε προσπάθειες μετριασμού, λαμβάνοντας διακομιστές υψηλής προτεραιότητας εκτός σύνδεσης για να εμποδίσει την πρόοδο του Royal. Ταυτόχρονα, ξεκίνησε προσπάθειες αποκατάστασης υπηρεσιών με τη βοήθεια ομάδων εσωτερικών και εξωτερικών εμπειρογνωμόνων στον τομέα της κυβερνοασφάλειας.

Η διαδικασία επαναφοράς όλων των διακομιστών διήρκεσε μόλις 5 εβδομάδες, από τις 9 Μαΐου, όταν αναζωογονήθηκε ο οικονομικός διακομιστής, έως τις 13 Ιουνίου, όταν αποκαταστάθηκε ο τελευταίος διακομιστής που επηρεάστηκε από την επίθεση, ο διακομιστής διαχείρισης αποβλήτων.

“Η πόλη ανέφερε στο TxOAG ότι προσωπικές πληροφορίες 26.212 κατοίκων του Τέξας και συνολικά 30.253 ατόμων ήταν δυνητικά εκτεθειμένες λόγω της επίθεσης”, η πόλη

είπε

σε νεκροτομή που δημοσιεύτηκε αυτή την εβδομάδα.

“Ο ιστότοπος του OAG ανέφερε ότι προσωπικές πληροφορίες όπως ονόματα, διευθύνσεις, πληροφορίες κοινωνικής ασφάλισης, πληροφορίες υγείας, πληροφορίες ασφάλισης υγείας και άλλες τέτοιες πληροφορίες εκτέθηκαν από τη Royal.”

Μέχρι στιγμής, το Δημοτικό Συμβούλιο του Ντάλας έχει ορίσει έναν προϋπολογισμό 8,5 εκατομμυρίων δολαρίων για προσπάθειες αποκατάστασης επιθέσεων ransomware, με το τελικό κόστος να μοιράζεται αργότερα.

Το Ντάλας είναι η τέταρτη μεγαλύτερη μητροπολιτική περιοχή και η ένατη μεγαλύτερη πόλη στις Ηνωμένες Πολιτείες, με πληθυσμό περίπου 2,6 εκατομμύρια κατοίκους.

Σημειώσεις λύτρων που παραδίδονται μέσω εκτυπωτών δικτύου

Πρώτα τα τοπικά μέσα

έχουν αναφερθεί

ότι τα συστήματα επικοινωνιών και πληροφορικής της αστυνομίας της πόλης έκλεισαν το πρωί της Δευτέρας, 3 Μαΐου, λόγω ύποπτης επίθεσης ransomware.

“Το πρωί της Τετάρτης, τα εργαλεία παρακολούθησης ασφαλείας της πόλης ειδοποίησαν το Κέντρο Επιχειρήσεων Ασφαλείας (SOC) ότι μια πιθανή επίθεση ransomware είχε ξεκινήσει στο περιβάλλον μας. Στη συνέχεια, η πόλη επιβεβαίωσε ότι ένας αριθμός διακομιστών έχει παραβιαστεί με ransomware, επηρεάζοντας πολλές λειτουργικές περιοχές , συμπεριλαμβανομένου του ιστότοπου της αστυνομίας του Ντάλας», εξήγησε η πόλη του Ντάλας σε δήλωση που εκδόθηκε στις 3 Μαΐου.

“Η ομάδα της πόλης, μαζί με τους προμηθευτές της, εργάζονται ενεργά για να απομονώσουν το ransomware για να αποτρέψουν την εξάπλωσή του, να αφαιρέσουν το ransomware από μολυσμένους διακομιστές και να αποκαταστήσουν τυχόν υπηρεσίες που επηρεάζονται αυτήν τη στιγμή. Ο Δήμαρχος και το Δημοτικό Συμβούλιο ενημερώθηκαν για το περιστατικό σύμφωνα με την

Σχέδιο

Αντιμετώπισης Συμβάντων του Δήμου (IRP)».

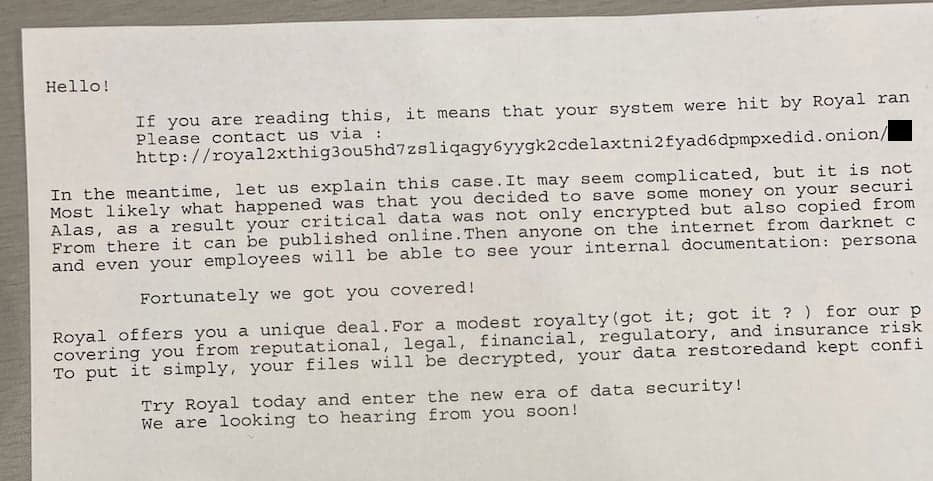

Οι εκτυπωτές δικτύου στο δίκτυο της πόλης του Ντάλας άρχισαν να εκτυπώνουν σημειώσεις λύτρων το πρωί του περιστατικού, επιτρέποντας στην BleepingComputer να επιβεβαιώσει ότι η συμμορία του Royal ransomware βρισκόταν πίσω από την επίθεση, αφού μοιράστηκε μια φωτογραφία του σημειώματος μαζί μας.

Σημείωμα λύτρων που κυκλοφόρησε στους εκτυπωτές στο δίκτυο της πόλης

Η συμμορία Royal ransomware πιστεύεται ότι εμφανίστηκε ως παρακλάδι της συμμορίας Conti για το έγκλημα στον κυβερνοχώρο, αποκτώντας εξέχουσα θέση μετά τον τερματισμό των επιχειρήσεων Conti.

Κατά την κυκλοφορία του, τον Ιανουάριο του

2022

, η Royal χρησιμοποίησε αρχικά κρυπτογραφητές από άλλες λειτουργίες ransomware, όπως το ALPHV/BlackCat, για να αποφύγει να τραβήξει την προσοχή. Ωστόσο, στη συνέχεια άρχισαν να χρησιμοποιούν τον δικό τους κρυπτογράφηση, Zeon, στις επιθέσεις τους καθ’ όλη τη διάρκεια του έτους.

Η επιχείρηση ransomware υποβλήθηκε σε αλλαγή επωνυμίας προς τα τέλη του 2022, υιοθετώντας το όνομα “Royal” και αναδεικνύεται ως μία από τις πιο ενεργές συμμορίες ransomware που στοχεύουν επιχειρήσεις.

Ενώ η Royal είναι γνωστή για την εκμετάλλευση ελαττωμάτων ασφαλείας σε συσκευές προσβάσιμες από το κοινό για την παραβίαση των δικτύων στόχων, συχνά καταφεύγει σε επιθέσεις

phishing

με επανάκληση για να αποκτήσει αρχική πρόσβαση σε εταιρικά δίκτυα.

Όταν οι στόχοι καλούν τους αριθμούς τηλεφώνου που είναι ενσωματωμένοι σε email που είναι καμουφλαρισμένοι ως ανανεώσεις συνδρομής, οι επιτιθέμενοι χρησιμοποιούν κοινωνική μηχανική για να ξεγελάσουν τα θύματα να εγκαταστήσουν λογισμικό απομακρυσμένης πρόσβασης που παρέχει στους φορείς απειλής πρόσβαση στο δίκτυό τους.