Οι ερευνητές ασφαλείας εντόπισαν υποδομές που ανήκουν σε έναν παράγοντα απειλών που τώρα παρακολουθείται ως ShadowSyndicate, ο οποίος πιθανότατα ανέπτυξε επτά διαφορετικές οικογένειες ransomware σε επιθέσεις κατά τη διάρκεια του περασμένου έτους.

Οι αναλυτές του Group-IB αποδίδουν με διάφορους βαθμούς εμπιστοσύνης τη χρήση του ransomware Quantum, Nokoyawa, BlackCat/ALPHV, Clop, Royal, Cactus και Play από το ShadowSyndicate σε παραβιάσεις από τον Ιούλιο του 2022.

Με βάση τα ευρήματά τους, οι ερευνητές πιστεύουν ότι ο παράγοντας απειλής θα μπορούσε να είναι ένας μεσίτης αρχικής πρόσβασης (IAB), αν και τα στοιχεία δείχνουν ότι το ShadowSyndicate είναι συνεργάτης σε πολλαπλές λειτουργίες ransomware.

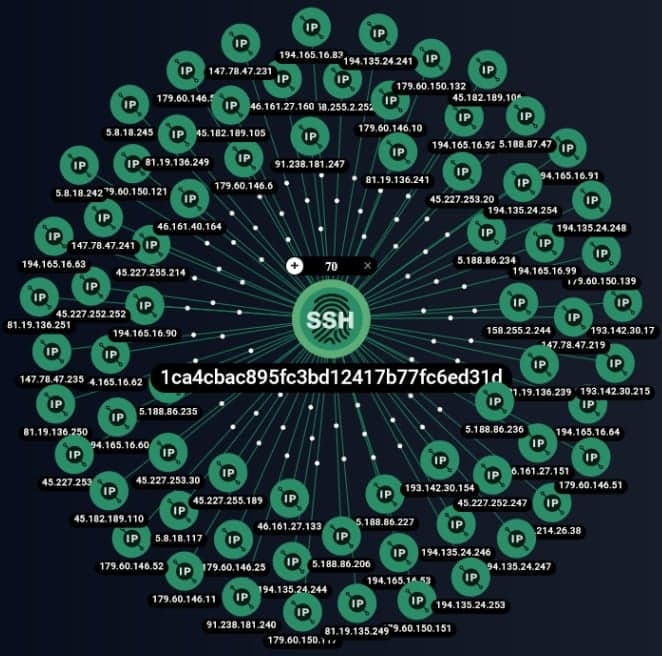

Οι ερευνητές βασίζουν τα συμπεράσματά τους σε ένα ξεχωριστό δακτυλικό αποτύπωμα SSH που ανακάλυψαν σε 85 διακομιστές IP, οι περισσότεροι από τους οποίους έχουν επισημανθεί ως μηχανές εντολών και ελέγχου Cobalt Strike.

“Έχουμε ονομάσει τον παράγοντα απειλής που χρησιμοποιεί το δακτυλικό αποτύπωμα SSH 1ca4cbac895fc3bd12417b77fc6ed31d ShadowSyndicate (προηγούμενο όνομα Infra Storm)” – Group-IB

Το Group-IB είδε για πρώτη φορά το δακτυλικό αποτύπωμα στις 16 Ιουλίου 2022 και ήταν ακόμα σε χρήση τον Αύγουστο του 2023.

Κεντρικοί υπολογιστές που σχετίζονται με το ίδιο δακτυλικό αποτύπωμα SSH

(Group-IB)

Οπλοστάσιο ShadowSyndicate

Οι ερευνητές του Group-IB βασίστηκαν σε διάφορα εργαλεία για την έρευνά τους, τα οποία περιελάμβαναν μηχανές ανακάλυψης όπως το Shodan και το Censys, μαζί με διάφορες τεχνικές OSINT. Αυτό τους επέτρεψε να ανακαλύψουν ένα εκτεταμένο αποτύπωμα δραστηριότητας ShadowSyndicate.

Εξετάζοντας τους διακομιστές ShadowSyndicate που προσδιορίστηκαν με βάση το δακτυλικό αποτύπωμα SSH, οι ερευνητές «συνάντησαν οκτώ διαφορετικά υδατογραφήματα Cobalt Strike [license keys].”

Οι οκτώ διακομιστές Cobalt Strike επικοινωνούσαν με ransomware Cactus, Royal, Quantum, Nokoyawa, Play, Clop και BlackCat/ALPHV που αναπτύχθηκαν σε διάφορα δίκτυα θυμάτων.

Οι ερευνητές ανακάλυψαν επίσης διαμορφώσεις Cobalt Strike που έχουν αναπτυχθεί σε δύο διακομιστές, αλλά μόνο σε έναν από αυτούς σε ένα μηχάνημα που διαθέτει το δακτυλικό αποτύπωμα ShadowSyndicate SSH.

Σε ορισμένες επιθέσεις, το ShadowSyndicate χρησιμοποίησε το εργαλείο διείσδυσης Sliver που προηγουμένως θεωρούνταν ως πιθανή αντικατάσταση του Cobalt Strike.

Άλλα εργαλεία που εμφανίζονται στις επιθέσεις ShadowSyndicate περιλαμβάνουν τον φορτωτή κακόβουλου λογισμικού IcedID, τον φορτωτή Matanbuchus MaaS και το ωφέλιμο φορτίο Meterpreter Metasploit.

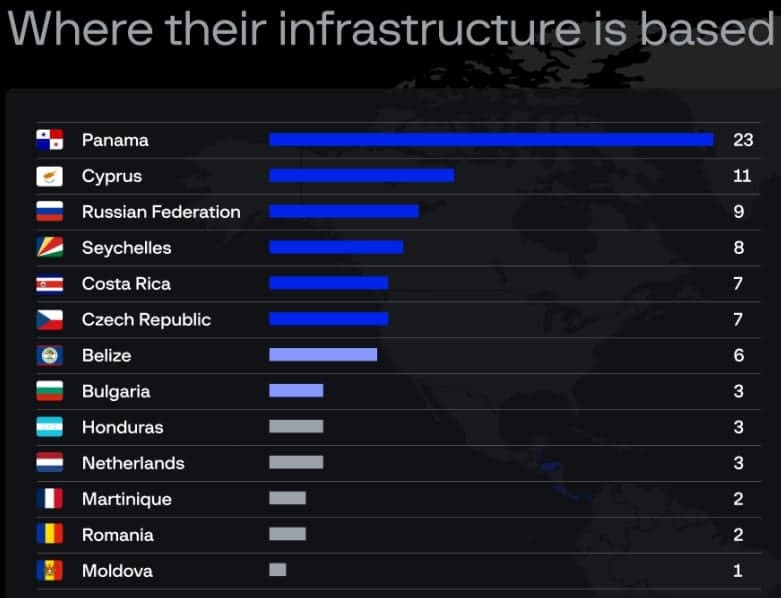

Ανάλυση διακομιστή

Το Group-IB εξέτασε την υπόθεση ότι και οι 85 διακομιστές με το ίδιο δακτυλικό αποτύπωμα κλειδιού SSH που συνδέονται με το ShadowSyndicate είναι συνδεδεμένοι σε έναν μόνο πάροχο φιλοξενίας, αλλά βρήκε 18 διαφορετικούς κατόχους, 22 διαφορετικά ονόματα δικτύου και 13 διαφορετικές τοποθεσίες.

Τοποθεσία διακομιστών

(Group-IB)

Η ανάλυση των παραμέτρων Cobalt Strike C2, όπως η ημερομηνία ανίχνευσης, τα υδατογραφήματα ή οι ρυθμίσεις χρόνου ύπνου βοήθησε στη δημιουργία στοιχείων υψηλής εμπιστοσύνης που συνδέουν το ShadowSyndicate με το Quantum, το Nokoyawa και το ransomware ALPHV/BlackCat.

Συγκεκριμένα, το Group-IB συνέδεσε τους διακομιστές με μια επίθεση Quantum από τον Σεπτέμβριο του 2022, τρεις επιθέσεις Nokoyawa από το 4ο τρίμηνο του 2022 και τον Απρίλιο του 2023 και μια επίθεση ALPHV από τον Φεβρουάριο του 2023.

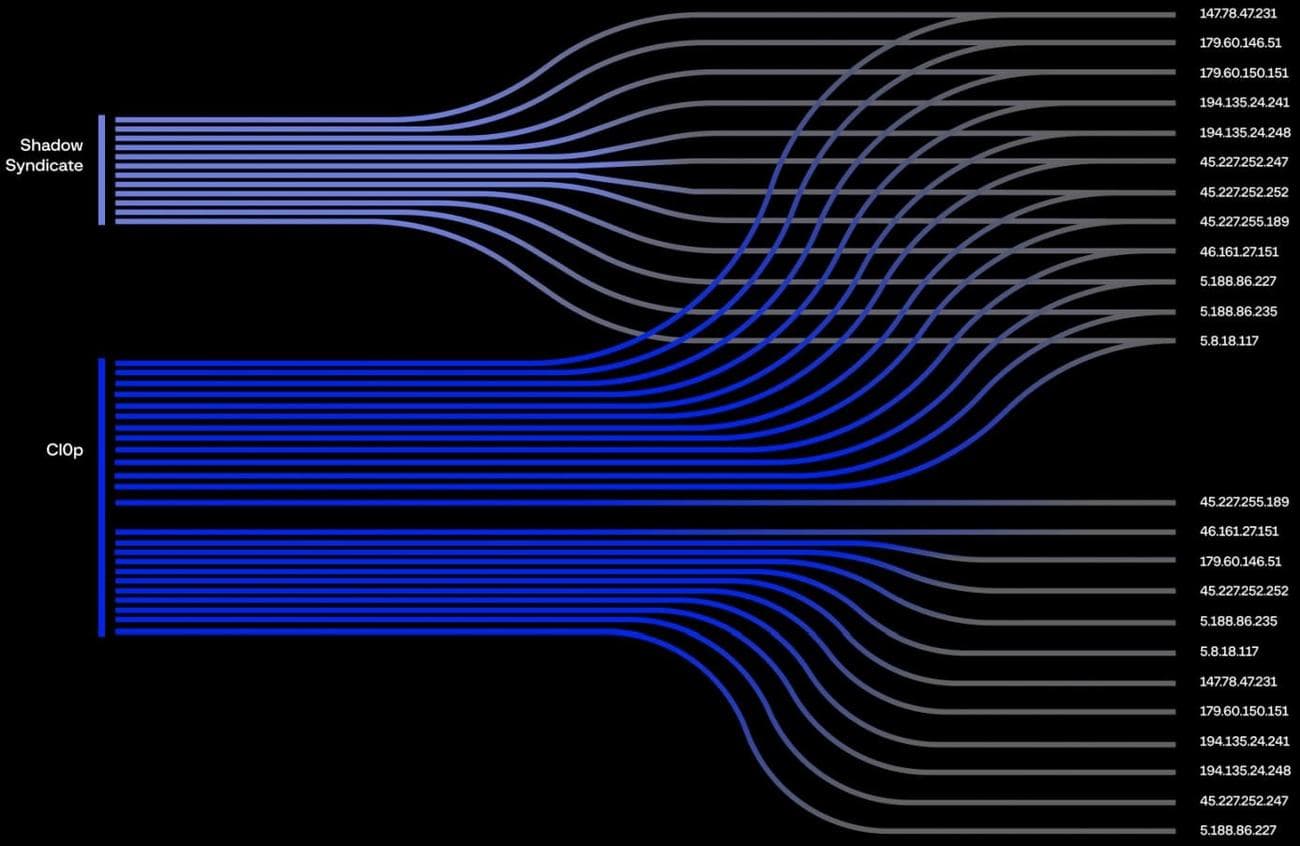

Το Group-IB βρήκε πρόσθετα στοιχεία που συνδέουν το ShadowSyndicate με λιγότερη εμπιστοσύνη με τις λειτουργίες κακόβουλου λογισμικού Ryuk, Conti, Trickbot, Royal, Clop και Play.

Ειδικότερα για το Clop, το Group-IB αναφέρει ότι τουλάχιστον 12 διευθύνσεις IP που συνδέονταν παλαιότερα με τους περιβόητους χειριστές ransomware μεταφέρθηκαν στο ShadowSyndicate από τον Αύγουστο του 2022 και τώρα χρησιμοποιούνται για το Cobalt Strike.

Η διεύθυνση IP επικαλύπτεται μεταξύ Clop και ShadowSyndicate

(Group-IB)

Παρά τα πολλά ευρήματα που υποδηλώνουν μια πιθανή σύνδεση, μια άμεση σύνδεση υψηλής εμπιστοσύνης μεταξύ ShadowSyndicate και Clop παραμένει αδιευκρίνιστη.

Το Group-IB καταλήγει στο συμπέρασμα ότι το ShadowSyndicate είναι πιθανόν μια συνδεδεμένη εταιρεία που εργάζεται με διάφορες λειτουργίες ransomware-as-a-service (RaaS). Ωστόσο, χρειάζονται πρόσθετα στοιχεία για την υποστήριξη αυτής της θεωρίας.

Ωστόσο, αυτή η εργασία είναι ζωτικής σημασίας για τον εντοπισμό και την καταπολέμηση του εγκλήματος στον κυβερνοχώρο, και σε αυτό το πνεύμα, η εταιρεία πληροφοριών στον κυβερνοχώρο προσκαλεί εξωτερικούς ερευνητές να συνεργαστούν ανοιχτά μαζί τους και να βοηθήσουν στην αποκάλυψη των υπόλοιπων σκοτεινών τμημάτων.

Για λεπτομέρειες που θα μπορούσαν να βοηθήσουν τους υπερασπιστές να εντοπίσουν και να αποδώσουν δραστηριότητα ShadowSyndicate, το Group-IB δημοσίευσε σήμερα μια αναφορά με τεχνικά δεδομένα από την έρευνά τους.