Το FBI έχει προειδοποιήσει για μια νέα τάση στις επιθέσεις ransomware όπου πολλαπλά στελέχη αναπτύσσονται στα δίκτυα των θυμάτων για κρυπτογράφηση συστημάτων σε λιγότερο από δύο ημέρες.

Η προειδοποίηση του FBI έρχεται με τη μορφή ειδοποίησης ιδιωτικής βιομηχανίας που προκλήθηκε από

τάσεις

που παρατηρήθηκαν από τον Ιούλιο του 2023.

Η ομοσπονδιακή υπηρεσία επιβολής του νόμου εξηγεί ότι οι συνεργάτες και οι χειριστές ransomware έχουν παρατηρηθεί να χρησιμοποιούν δύο διαφορετικές παραλλαγές όταν στοχεύουν οργανώσεις-θύματα. Οι παραλλαγές που χρησιμοποιούνται σε αυτές τις διπλές επιθέσεις ransomware περιλαμβάνουν τα AvosLocker, Diamond, Hive, Karakurt, LockBit, Quantum και Royal.

“Αυτή η χρήση διπλών παραλλαγών ransomware είχε ως αποτέλεσμα έναν συνδυασμό κρυπτογράφησης δεδομένων, διήθησης και οικονομικών απωλειών από

πληρωμές

λύτρων.”

είπε το FBI

.

“Δεύτερες επιθέσεις ransomware εναντίον ενός ήδη παραβιασμένου συστήματος θα μπορούσαν να βλάψουν σημαντικά τις οντότητες των θυμάτων.”

48 ώρες μεταξύ επιθέσεων ransomware

Σε αντίθεση με το παρελθόν, όταν οι ομάδες ransomware απαιτούσαν συνήθως τουλάχιστον 10 ημέρες για να εκτελέσουν τέτοιες επιθέσεις, τώρα η συντριπτική πλειονότητα των περιστατικών ransomware που στοχεύουν το ίδιο θύμα λαμβάνουν χώρα μέσα σε ένα χρονικό διάστημα μόλις 48 ωρών το ένα από το άλλο, σύμφωνα με τα δεδομένα του FBI.

Ο Διευθύνων Σύμβουλος και συνιδρυτής της Coveware, Bill Siegel, είπε επίσης στο BleepingComputer ότι η διπλή κρυπτογράφηση είναι ένα πράγμα εδώ και χρόνια, με ορισμένες

εταιρείες

να αντιμετωπίζουν εκ νέου εκβιασμό καθώς ο παράγοντας απειλών δεν παρέχει αποκρυπτογραφητές και για τις δύο επιθέσεις ransomware.

“Υπάρχουν ορισμένες ομάδες απειλών που χρησιμοποιούν σκόπιμα δύο διαφορετικές παραλλαγές σε κάθε επίθεση. Για παράδειγμα, βλέπουμε τακτικά το MedusaLocker και το Globalmposter να χρησιμοποιούνται ταυτόχρονα από τον ίδιο παράγοντα απειλής σε ένα μόνο θύμα”, είπε ο Siegel.

“Καταστάσεις όπου ο μεσίτης αρχικής πρόσβασης πουλά πρόσβαση στο δίκτυο σε δύο διαφορετικές συνδεδεμένες εταιρείες ransomware που χρησιμοποιούν διαφορετικές μάρκες ransomware.

Και

οι δύο συνδεδεμένες εταιρείες βρίσκονται στη συνέχεια στο δίκτυο, επηρεάζοντας μηχανές σε κοντινή απόσταση μεταξύ τους.”

Επιπλέον, το FBI λέει ότι από τις αρχές του 2022, πολλές συμμορίες ransomware έχουν αρχίσει να προσθέτουν νέο κώδικα στα προσαρμοσμένα εργαλεία κλοπής δεδομένων, υαλοκαθαριστήρες και κακόβουλο λογισμικό για να αποφύγουν τον εντοπισμό.

Σε άλλα περιστατικά, το κακόβουλο λογισμικό που περιείχε τη λειτουργία σκουπίσματος δεδομένων διαμορφώθηκε έτσι ώστε να παραμένει αδρανές σε παραβιασμένα συστήματα μέχρι έναν προκαθορισμένο χρόνο. Σε εκείνο το σημείο, θα εκτελούσε την καταστροφή δεδομένων στα δίκτυα των στόχων σε περιοδικά διαστήματα.

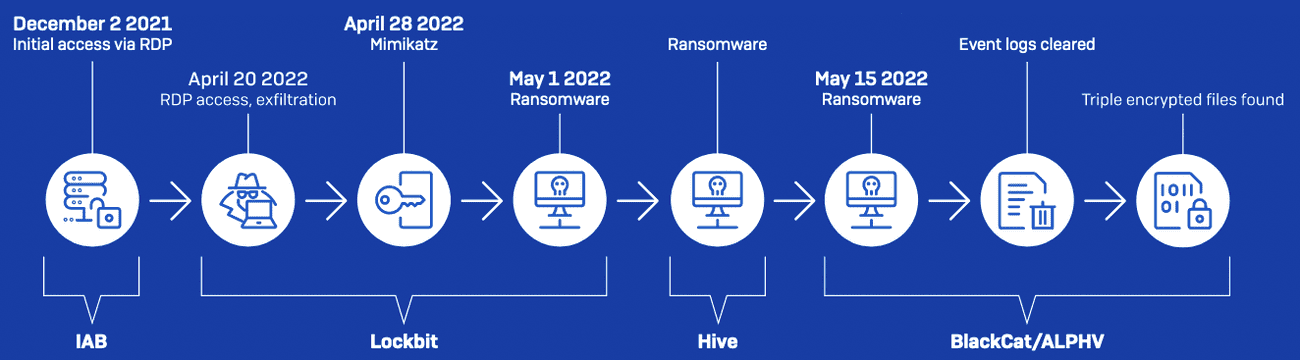

Παραβιάστηκε τρεις φορές μέσα σε δύο μήνες

Σε μια τέτοια επίθεση που ξεκίνησε πέρυσι, τον Απρίλιο, ένας προμηθευτής αυτοκινήτων παραβιάστηκε τρεις φορές από τις θυγατρικές LockBit, Hive και ALPHV/BlackCat μέσα σε μόλις δύο μήνες, σύμφωνα με τους υπεύθυνους αντιμετώπισης περιστατικών της Sophos X-Ops.

Ενώ η οργάνωση-θύμα ήταν απασχολημένη με την επαναφορά συστημάτων κρυπτογραφημένων με ransomware LockBit και Hive μετά την πρώτη παραβίαση, μια θυγατρική εταιρεία ALPHV/BlackCat συνδέθηκε με συσκευές που είχαν παραβιαστεί προηγουμένως για να κλέψει δεδομένα και —για άλλη μια φορά— να κλειδώσει αρχεία με τον δικό της κρυπτογράφηση.

Για να γίνουν τα πράγματα ακόμη χειρότερα, οι ανταποκριτές του περιστατικού ανακάλυψαν ότι ορισμένα από τα αρχεία του θύματος είχαν κρυπτογραφηθεί έως και πέντε φορές.

«Επειδή η επίθεση Hive ξεκίνησε 2 ώρες μετά το Lockbit, το ransomware Lockbit εξακολουθούσε να λειτουργεί – έτσι και οι δύο ομάδες συνέχιζαν να βρίσκουν αρχεία χωρίς η επέκταση να σημαίνει ότι ήταν κρυπτογραφημένα», είπε η ομάδα του Sophos.

Χρονολόγιο επίθεσης (Sophos X-Ops)

Πώς να αμυνθείτε από επιθέσεις ransomware

Το FBI συμβουλεύει τους οργανισμούς να διατηρούν στενές σχέσεις με τα γραφεία πεδίου του FBI στην περιοχή τους. Αυτές οι σχέσεις θα επιτρέψουν στο FBI να βοηθήσει στον εντοπισμό των τρωτών σημείων και τον μετριασμό πιθανών δραστηριοτήτων που σχετίζονται με απειλές.

Συνιστάται επίσης στους υπερασπιστές του δικτύου να εφαρμόζουν μέτρα μετριασμού που περιλαμβάνονται στην ειδοποίηση ιδιωτικής βιομηχανίας του FBI που δημοσιεύτηκε την Πέμπτη για να περιορίσουν τη χρήση κοινών τεχνικών ανακάλυψης συστήματος και δικτύου από τους εισβολείς και να μειώσουν τον κίνδυνο επιθέσεων ransomware.

Καλούνται να διατηρούν όλα τα συστήματα ενημερωμένα και να πραγματοποιούν ενδελεχείς σαρώσεις των υποδομών τους για να εντοπίσουν πιθανές κερκόπορτες ή τρωτά σημεία που εισάγονται από τους εισβολείς ως ασφαλή αστοχία που θα τους επέτρεπαν να ανακτήσουν την πρόσβαση στο δίκτυο εάν αποκλειστεί η πρόσβασή τους.

Οι Defender θα πρέπει επίσης να ασφαλίζουν υπηρεσίες όπως VNC, RDP και άλλες λύσεις απομακρυσμένης πρόσβασης προσβάσιμες από εξωτερικές πηγές. Η πρόσβαση θα πρέπει να περιορίζεται αποκλειστικά μέσω VPN και να εκχωρείται αποκλειστικά σε λογαριασμούς με ισχυρούς κωδικούς πρόσβασης και επιβεβλημένο έλεγχο

ταυτότητα

ς πολλαπλών παραγόντων (MFA).

Μια άλλη συνιστώμενη πρακτική περιλαμβάνει την τμηματοποίηση δικτύου, όπου οι κρίσιμοι διακομιστές είναι απομονωμένοι μέσα σε VLAN για την ενίσχυση της ασφάλειας. Επιπλέον, η διεξαγωγή ολοκληρωμένων σαρώσεων και ελέγχων σε ολόκληρο το δίκτυο είναι ζωτικής σημασίας για τον εντοπισμό συσκευών που είναι ευάλωτες στην εκμετάλλευση λόγω έλλειψης απαραίτητων ενημερώσεων κώδικα.