Η συμμορία του κυβερνοεγκλήματος προμολύνει εκατομμύρια συσκευές Android με κακόβουλο λογισμικό

Related Posts

Μια μεγάλη επιχείρηση εγκλήματος στον κυβερνοχώρο που παρακολουθείται ως «Lemon Group» φέρεται να έχει προεγκατεστημένο κακόβουλο λογισμικό γνωστό ως «Guerilla» σε σχεδόν 9 εκατομμύρια smartphone, ρολόγια, τηλεοράσεις και TV box που βασίζονται σε Android.

Οι φορείς απειλών χρησιμοποιούν το Guerilla για να φορτώσουν πρόσθετα ωφέλιμα φορτία, να υποκλέψουν κωδικούς πρόσβασης μιας χρήσης από SMS, να δημιουργήσουν έναν αντίστροφο διακομιστή μεσολάβησης από τη μολυσμένη συσκευή, να κλέψουν συνεδρίες WhatsApp και πολλά άλλα.

Σύμφωνα με έκθεση του

Trend Micro

οι αναλυτές της οποίας ανακάλυψαν τη μαζική εγκληματική επιχείρηση και παρουσίασαν λεπτομέρειες για αυτήν στην πρόσφατη

BlackHat Asia

συνέδριο, ορισμένες από τις υποδομές των επιτιθέμενων επικαλύπτονται με τη λειτουργία Triada trojan από το 2016.

Το Triada ήταν ένα τραπεζικό trojan που βρέθηκε προεγκατεστημένο σε 42 μοντέλα smartphone Android από κινεζικές μάρκες χαμηλού κόστους που πωλούν τα προϊόντα τους παγκοσμίως.

Η Trend Micro λέει ότι αποκάλυψε για πρώτη φορά το Lemon Group τον Φεβρουάριο του 2022 και αμέσως μετά, η ομάδα φέρεται να μετονομάστηκε με το όνομα “Durian Cloud SMS”. Ωστόσο, η υποδομή και η τακτική των επιτιθέμενων παρέμειναν αμετάβλητες.

“Ενώ εντοπίσαμε έναν αριθμό επιχειρήσεων που η Lemon Group κάνει για μεγάλες εταιρείες δεδομένων, μάρκετινγκ και διαφήμισης, η κύρια δραστηριότητα περιλαμβάνει τη χρήση μεγάλων δεδομένων: Ανάλυση τεράστιων ποσοτήτων δεδομένων και των αντίστοιχων χαρακτηριστικών των αποστολών κατασκευαστών, λαμβάνεται διαφορετικό διαφημιστικό περιεχόμενο από διαφορετικούς χρήστες σε διαφορετικές χρονικές στιγμές και τα δεδομένα υλικού με λεπτομερή ώθηση λογισμικού», εξηγεί η αναφορά Trend Micro.

Εμφύτευση του κακόβουλου λογισμικού

Η Trend Micro δεν έχει διευκρινίσει πώς η Lemon Group μολύνει συσκευές με το κακόβουλο υλικολογισμικό που περιέχει το Guerilla, αλλά διευκρίνισε ότι οι συσκευές που εξέτασαν οι αναλυτές της είχαν αναβοσβήσει με νέες ROM.

Οι αναλυτές εντόπισαν πάνω από 50 διαφορετικές ROM μολυσμένες με αρχικούς φορτωτές κακόβουλου λογισμικού, που στοχεύουν διάφορους προμηθευτές συσκευών Android.

«Η εγκληματική ομάδα έχει μολύνει εκατομμύρια συσκευές Android, κυρίως κινητά τηλέφωνα, αλλά και έξυπνα ρολόγια, έξυπνες τηλεοράσεις και άλλα», αναφέρει η περιγραφή της ομιλίας Black Hat της Trend Micro.

«Η μόλυνση μετατρέπει αυτές τις συσκευές σε κινητά proxies, εργαλεία για την κλοπή και την πώληση μηνυμάτων SMS, τα μέσα κοινωνικής δικτύωσης και τους λογαριασμούς διαδικτυακών μηνυμάτων και τη δημιουργία εσόδων μέσω διαφημίσεων και απάτης κλικ».

Πιθανοί τρόποι για να επιτευχθεί αυτός ο συμβιβασμός περιλαμβάνουν επιθέσεις στην αλυσίδα εφοδιασμού, παραβιασμένο λογισμικό τρίτων κατασκευαστών, παραβιασμένη διαδικασία ενημέρωσης υλικολογισμικού ή στρατολόγηση εμπιστευτικών πληροφοριών στην αλυσίδα κατασκευής ή διανομής προϊόντος.

Η Trend Micro λέει ότι αρχικά αγόρασαν ένα τηλέφωνο Android και εξήγαγαν την “εικόνα ROM” του για να ανακαλύψουν το τροποποιημένο υλικολογισμικό που εμφυτεύτηκε από το Lemon Group.

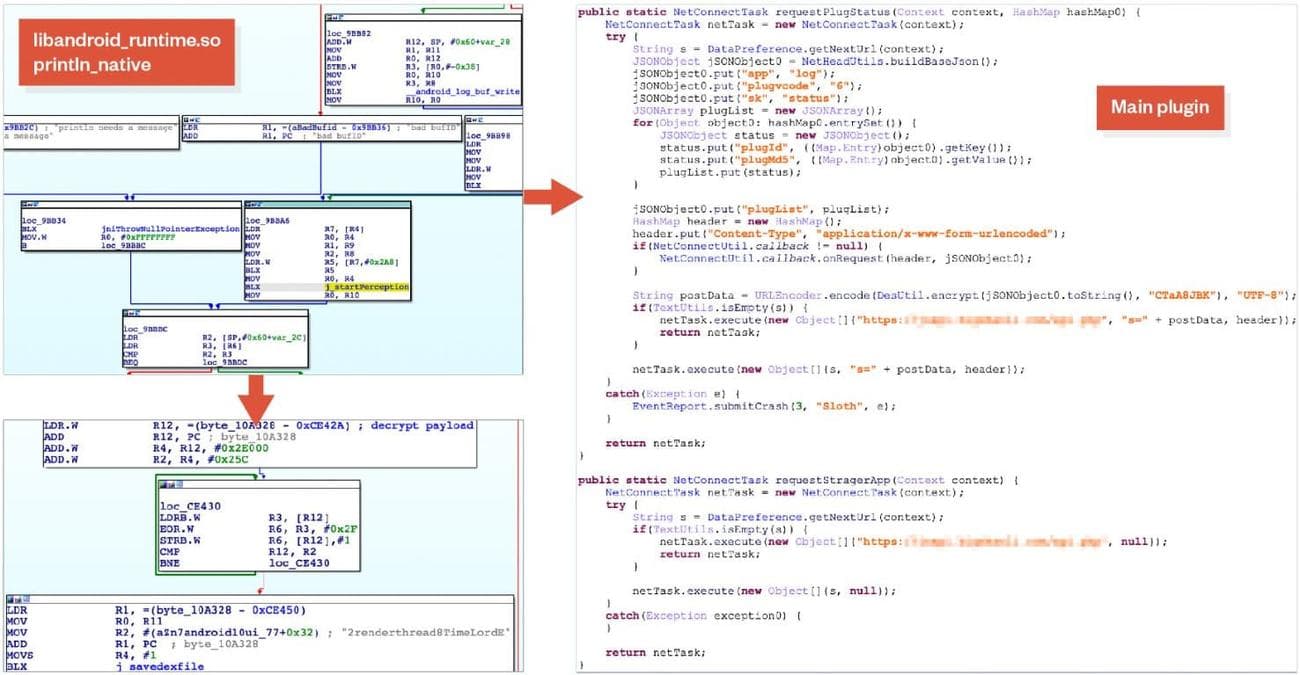

Αυτή η συσκευή είχε μια τροποποίηση στη βιβλιοθήκη συστήματος ‘libandroid_runtime.so’ ώστε να περιέχει πρόσθετο κώδικα που θα αποκρυπτογραφούσε και θα εκτελούσε ένα αρχείο DEX.

Ο κώδικας του αρχείου DEX φορτώνεται στη μνήμη και εκτελείται από το Android Runtime για να ενεργοποιήσει την κύρια προσθήκη που χρησιμοποιείται από τους εισβολείς, που ονομάζεται “Sloth”, και να παρέχει επίσης τη διαμόρφωσή του, η οποία περιέχει έναν τομέα Lemon Group για χρήση για επικοινωνίες.

Παραβιασμένη βιβλιοθήκη συστήματος που φορτώνει την κύρια προσθήκη

(Trend Micro)

Το κακόβουλο λογισμικό Guerrilla

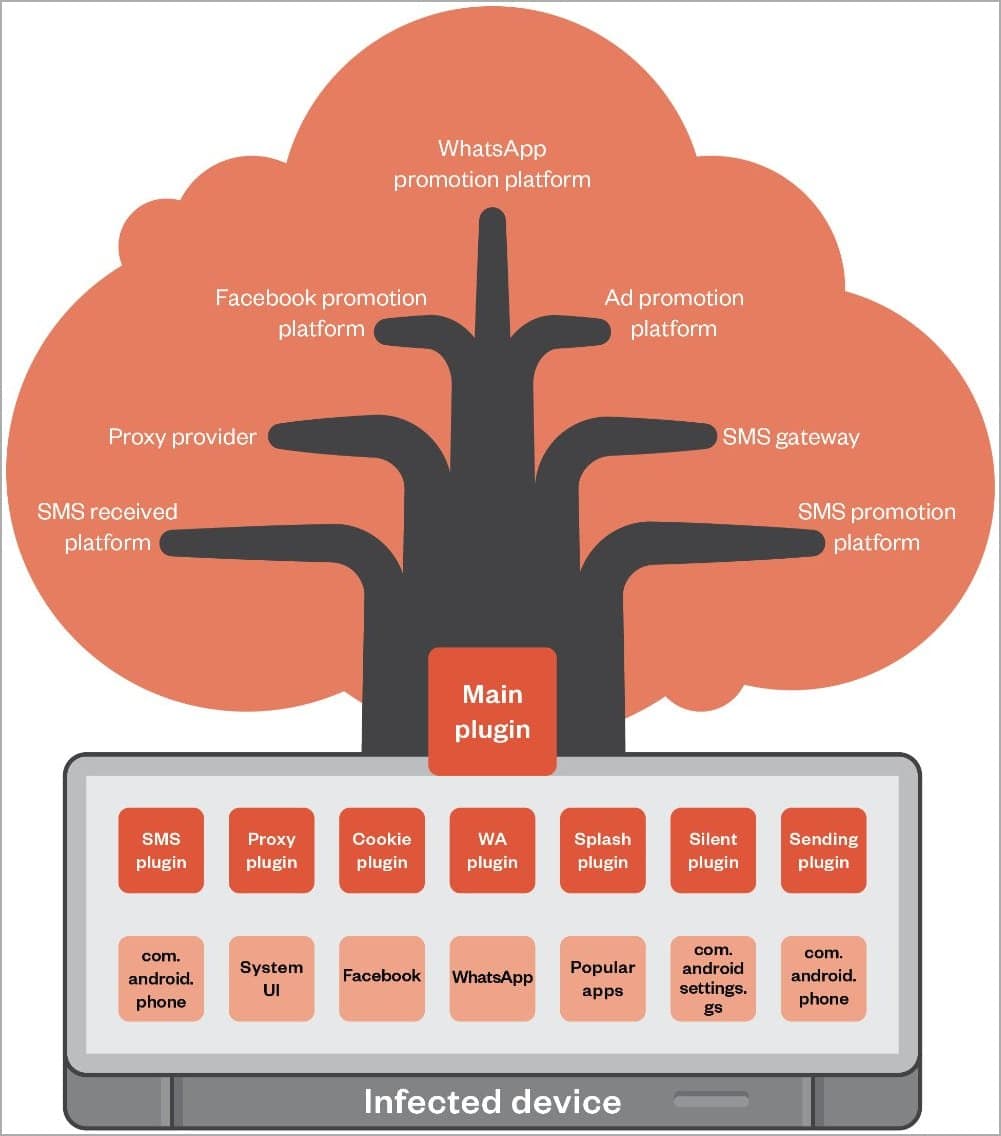

Η κύρια προσθήκη για το κακόβουλο λογισμικό Guerrilla φορτώνει πρόσθετες προσθήκες που είναι αφιερωμένες στην εκτέλεση συγκεκριμένων λειτουργιών, όπως:

-

Προσθήκη SMS

: Παραλαμβάνει κωδικούς πρόσβασης μίας χρήσης για WhatsApp, JingDong και Facebook που λαμβάνονται μέσω SMS. -

Πρόσθετο διακομιστή μεσολάβησης

: Ρυθμίζει έναν αντίστροφο διακομιστή μεσολάβησης από το μολυσμένο τηλέφωνο που επιτρέπει στους εισβολείς να χρησιμοποιούν τους πόρους δικτύου του θύματος. -

Πρόσθετο cookie

: Απομακρύνει τα cookie του Facebook από τον κατάλογο δεδομένων της εφαρμογής και τα εξάγει στον διακομιστή C2. Επίσης, παρασύρει τις συνεδρίες WhatsApp για να διαδώσει ανεπιθύμητα μηνύματα από την παραβιασμένη συσκευή. -

Splash Plugin

: Εμφανίζει παρεμβατικές διαφημίσεις στα θύματα όταν χρησιμοποιούν νόμιμες εφαρμογές. -

Silent Plugin

: Εγκαθιστά πρόσθετα APK που λαμβάνονται από τον διακομιστή C2 ή απεγκαθιστά υπάρχουσες εφαρμογές σύμφωνα με τις οδηγίες. Η εγκατάσταση και η εκκίνηση της εφαρμογής είναι «αθόρυβα» με την έννοια ότι γίνονται στο παρασκήνιο.

Αυτές οι λειτουργίες επιτρέπουν στο Lemon Group να καθιερώσει μια διαφορετική στρατηγική δημιουργίας εσόδων που θα μπορούσε να περιλαμβάνει την πώληση παραβιασμένων λογαριασμών, την παραβίαση πόρων δικτύου, την προσφορά υπηρεσιών εγκατάστασης εφαρμογών, τη δημιουργία δόλιων εμφανίσεων διαφημίσεων, την προσφορά υπηρεσιών διακομιστή μεσολάβησης και υπηρεσίες επαληθευμένων λογαριασμών τηλεφώνου SMS (PVA).

Πρόσθετα και μονοπάτια δημιουργίας εσόδων του Lemon Group

(Trend Micro)

Παγκόσμια επίδραση

Η Trend Micro αναφέρει ότι η Lemon Group είχε προηγουμένως ισχυριστεί στον ιστότοπο παροχής υπηρεσιών της ότι ελέγχει σχεδόν εννέα εκατομμύρια συσκευές σε 180 χώρες. Οι χώρες που επηρεάστηκαν περισσότερο περιλαμβάνουν τις Ηνωμένες Πολιτείες, το Μεξικό, την Ινδονησία, την Ταϊλάνδη και τη Ρωσία.

Ισχυρίζονται μολυσμένες συσκευές

(Trend Micro)

“Επιπλέον, μέσω των δεδομένων τηλεμετρίας μας, επιβεβαιώσαμε ότι υπάρχουν εκατομμύρια μολυσμένες συσκευές που λειτουργούν παγκοσμίως. Το κύριο σύμπλεγμα αυτών των συσκευών βρίσκεται στη Νοτιοανατολική Ασία και την Ανατολική Ευρώπη, ωστόσο, αυτό είναι ένα πραγματικά παγκόσμιο πρόβλημα”, δήλωσε η Trend Micro.

Η Trend Micro υποδηλώνει ότι ο πραγματικός αριθμός των συσκευών Android που έχουν μολυνθεί από το Guerrilla θα μπορούσε να είναι υψηλότερος. Ωστόσο, αυτές οι συσκευές δεν έχουν ακόμη επικοινωνήσει με τους διακομιστές εντολών και ελέγχου των εισβολέων, επειδή εξακολουθούν να περιμένουν την αγορά τους.

Παρακολουθώντας τη λειτουργία, οι αναλυτές εντόπισαν πάνω από 490.000 αριθμούς κινητών τηλεφώνων που χρησιμοποιούνται για τη δημιουργία εφάπαξ αιτημάτων κωδικού πρόσβασης για υπηρεσίες SMS PVA από JingDong, WhatsApp, Facebook, QQ, Line, Tinder και άλλες πλατφόρμες.

Ο εντοπισμός περισσότερων από μισό εκατομμύριο παραβιασμένες συσκευές που συνδέονται με μία μόνο υπηρεσία που προσφέρεται από αυτό το συνδικάτο εγκλήματος στον κυβερνοχώρο υποδηλώνει μια σημαντική παγκόσμια εμβέλεια των κακόβουλων λειτουργιών τους.

Η BleepingComputer ρώτησε την Trend Micro από πού αγόρασαν το προμολυσμένο τηλέφωνο, πώς πωλείται και ποιες μάρκες επηρεάζονται, αλλά δεν υπήρξε άμεση απάντηση.