Η δημοφιλής επέκταση εύρους D-Link DAP-X1860 WiFi 6 είναι ευαίσθητη σε μια ευπάθεια που επιτρέπει επιθέσεις DoS (άρνηση υπηρεσίας) και απομακρυσμένη έγχυση εντολών.

Το προϊόν είναι προς το παρόν καταχωρισμένο ως διαθέσιμο στον ιστότοπο της D-Link και έχει χιλιάδες κριτικές στο Amazon, επομένως είναι μια δημοφιλής επιλογή μεταξύ των καταναλωτών.

Μια ομάδα Γερμανών ερευνητών (RedTeam) που ανακάλυψε την ευπάθεια, η οποία παρακολουθείται ως CVE-2023-45208, αναφέρει ότι παρά τις προσπάθειές τους να ειδοποιήσουν την D-Link πολλές φορές, ο προμηθευτής παρέμεινε σιωπηλός και δεν έχουν κυκλοφορήσει διορθώσεις.

Λεπτομέρειες ευπάθειας

Το πρόβλημα έγκειται στη λειτουργία σάρωσης δικτύου του D-Link DAP-X1860, συγκεκριμένα, στην αδυναμία ανάλυσης SSID που περιέχουν ένα μόνο τικ (‘) στο όνομα, παρερμηνεύοντάς το ως τερματιστή εντολών.

Τεχνικά, το πρόβλημα προέρχεται από τη συνάρτηση «parsing_xml_stasurvey» στη βιβλιοθήκη libcgifunc.so, η οποία περιέχει μια εντολή συστήματος για εκτέλεση.

Ωστόσο, δεδομένης της έλλειψης απολύμανσης SSID του προϊόντος, ένας εισβολέας μπορεί εύκολα να κάνει κατάχρηση αυτής της δυνατότητας για κακόβουλους σκοπούς.

Ένας εισβολέας εντός της εμβέλειας της επέκτασης μπορεί να δημιουργήσει ένα δίκτυο WiFi και να το ονομάσει παραπλανητικά παρόμοια με κάτι με το οποίο είναι εξοικειωμένος ο στόχος, αλλά να συμπεριλάβει ένα σημάδι στο όνομα, όπως «Δίκτυο του Olaf», για παράδειγμα.

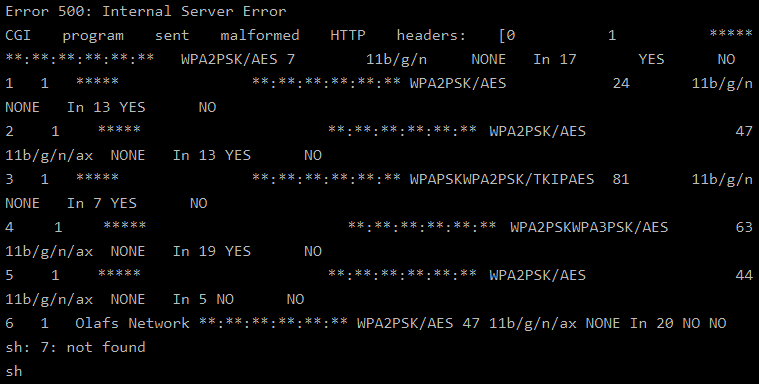

Όταν η συσκευή επιχειρήσει να συνδεθεί σε αυτό το SSID, θα εμφανίσει ένα “Σφάλμα 500: Εσωτερικό Σφάλμα διακομιστή”, το οποίο δεν λειτουργεί κανονικά.

Απόκριση διακομιστή ιστού του Extender

(Κόκκινη Ομάδα)

Εάν ο εισβολέας προσθέσει μια δεύτερη ενότητα στο SSID που περιέχει μια εντολή φλοιού που χωρίζεται με “&&”, όπως “Test” && uname -a &&”, η επέκταση θα εξαπατηθεί για να εκτελέσει την εντολή “uname -a” κατά τη ρύθμιση/σάρωση δικτύου .

Όλες οι διεργασίες στην επέκταση, συμπεριλαμβανομένων τυχόν εντολών που εισάγονται από εξωτερικούς παράγοντες απειλών, εκτελούνται με δικαιώματα root, επιτρέποντας δυνητικά στους εισβολείς να διερευνήσουν άλλες συσκευές που είναι συνδεδεμένες στην επέκταση και να διεισδύσουν στο δίκτυο τους.

Η πιο δύσκολη προϋπόθεση για την επίθεση είναι να εξαναγκάσετε μια σάρωση δικτύου στη συσκευή-στόχο, αλλά αυτό είναι δυνατό με την εκτέλεση μιας

επίθεση κατά της ταυτότητας

.

Αρκετά άμεσα διαθέσιμα εργαλεία λογισμικού μπορούν να δημιουργήσουν και να στείλουν πακέτα Deauth στην επέκταση, προκαλώντας την αποσύνδεσή του από το κύριο δίκτυό του και αναγκάζοντας τον στόχο να εκτελέσει σάρωση δικτύου.

Ερευνητές της RedTeam

ανακάλυψε το ελάττωμα τον Μάιο του 2023 και το ανέφερε στην D-Link, αλλά παρά τις πολλαπλές συνεχίσεις, δεν ελήφθη ποτέ απάντηση.

Αυτό σημαίνει ότι το D-Link DAP-X1860 εξακολουθεί να είναι ευάλωτο σε επιθέσεις και ο σχετικά απλός μηχανισμός εκμετάλλευσης καθιστά την κατάσταση επικίνδυνη.

Συνιστάται στους κατόχους επεκτάσεων DAP-X1860 να περιορίζουν τις μη αυτόματες σαρώσεις δικτύου, να αντιμετωπίζουν ύποπτα τις ξαφνικές αποσυνδέσεις και να απενεργοποιούν την επέκταση όταν δεν χρησιμοποιείται ενεργά.

Επίσης, εξετάστε το ενδεχόμενο να τοποθετήσετε συσκευές IoT και επεκτάσεις εύρους σε ένα ξεχωριστό δίκτυο απομονωμένο από ευαίσθητες συσκευές που διαθέτουν προσωπικά δεδομένα ή δεδομένα εργασίας.