Το πρόσθετο WordPress «Gravity Forms» είναι ευάλωτο στην ένεση αντικειμένου PHP

Related Posts

Το premium plugin WordPress «Gravity Forms», που χρησιμοποιείται επί του παρόντος από πάνω από 930.000 ιστότοπους, είναι ευάλωτο σε μη επαληθευμένη ένεση αντικειμένων PHP.

Το Gravity Forms είναι ένας ιδιοκτήτης ιστότοπου για δημιουργία προσαρμοσμένων φορμών

χρήση

για τη δημιουργία πληρωμής, εγγραφή, μεταφόρτωση αρχείων ή οποιασδήποτε άλλης μορφής που απαιτείται για αλληλεπιδράσεις ή συναλλαγές επισκέπτη-ιστοτόπου.

Στον ιστότοπό της, η Gravity Forms ισχυρίζεται ότι χρησιμοποιείται από μια μεγάλη ποικιλία μεγάλων εταιρειών, συμπεριλαμβανομένων των Airbnb, ESPN, Nike, NASA, PennState και Unicef.

Η ευπάθεια, η οποία παρακολουθείται ως CVE-2023-28782, επηρεάζει όλες τις εκδόσεις των προσθηκών από 2.73 και κάτω.

Το ελάττωμα ανακαλύφθηκε από το PatchStack στις 27 Μαρτίου 2023 και επιδιορθώθηκε από τον προμηθευτή με την κυκλοφορία της έκδοσης 2.7.4, η οποία έγινε διαθέσιμη στις 11 Απριλίου 2023.

Συνιστάται στους διαχειριστές ιστοτόπων που χρησιμοποιούν Gravity Forms να εφαρμόσουν τη διαθέσιμη ενημέρωση ασφαλείας το συντομότερο δυνατό.

Λεπτομέρειες ελαττωμάτων

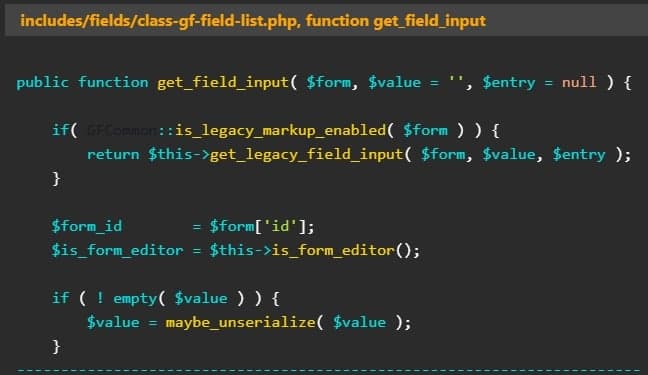

Το πρόβλημα προκύπτει από την έλλειψη ελέγχων εισόδου που παρέχονται από το χρήστη για τη συνάρτηση ‘maybe_unserialize’ και μπορεί να ενεργοποιηθεί με την υποβολή δεδομένων σε μια φόρμα που δημιουργήθηκε με Gravity Forms.

“Δεδομένου ότι η PHP επιτρέπει τη σειριοποίηση αντικειμένων, ένας χρήστης χωρίς έλεγχο ταυτότητας θα μπορούσε να περάσει ad-hoc σειριακές συμβολοσειρές σε μια ευάλωτη κλήση μη σειριοποίησης, με αποτέλεσμα μια αυθαίρετη ένεση αντικειμένων PHP στο εύρος της εφαρμογής.”

προειδοποιεί το PatchStack στην αναφορά

.

“Λάβετε υπόψη ότι αυτή η ευπάθεια θα μπορούσε να ενεργοποιηθεί σε μια προεπιλεγμένη εγκατάσταση ή διαμόρφωση της προσθήκης Gravity Forms και χρειάζεται μόνο μια δημιουργημένη φόρμα που περιέχει ένα πεδίο λίστας.”

Η ευάλωτη λειτουργία

(PatchStack)

Παρά την πιθανή σοβαρότητα του CVE-2023-28782, οι αναλυτές του PatchStack δεν μπόρεσαν να βρουν ένα σημαντικό

Αλυσίδα POP (property-oriented programming).

στο ευάλωτο πρόσθετο, μετριάζοντας κάπως τον κίνδυνο.

Ωστόσο, ο κίνδυνος παραμένει σοβαρός εάν ο ίδιος ιστότοπος χρησιμοποιεί άλλες προσθήκες ή θέματα που περιέχουν μια αλυσίδα POP, κάτι που δεν είναι ασυνήθιστο λαμβάνοντας υπόψη το ευρύ φάσμα των διαθέσιμων προσθηκών και θεμάτων WordPress και τα διαφορετικά επίπεδα ποιότητας κώδικα και ευαισθητοποίησης για την ασφάλεια μεταξύ των προγραμματιστών.

Σε αυτές τις περιπτώσεις, η εκμετάλλευση του CVE-2023-28782 θα μπορούσε να οδηγήσει σε αυθαίρετη πρόσβαση και τροποποίηση αρχείου, εξαγωγή δεδομένων χρήστη/μέλους, εκτέλεση κώδικα και πολλά άλλα.

Ο προμηθευτής των προσθηκών διόρθωσε το ελάττωμα καταργώντας τη χρήση της συνάρτησης ‘maybe_unserialize’ από την προσθήκη Gravity Forms στην έκδοση 2.74.

Είναι επίσης σημαντικό να εφαρμόζετε τυχόν ενημερώσεις σε όλες τις προσθήκες και τα θέματα που είναι ενεργά στον ιστότοπό σας στο WordPress, καθώς οι διορθώσεις ασφαλείας ενδέχεται να εξαλείψουν φορείς επιθέσεων, όπως αλυσίδες POP, που θα μπορούσαν να χρησιμοποιηθούν σε αυτήν την περίπτωση για την εκτόξευση επιβλαβών επιθέσεων.